محققان امنیتی سایبری در تاریخ ۹ آوریل ۲۰۱۹ یک framework پیچیده نرمافزار جاسوسی که حداقل ۵ سال گذشته در حال اجرا بوده است را کشف کردند که تا به امروز نادیده گرفته شده بود.

این framework پیچیده از نوع APT که بهوسیلهی محققان آزمایشگاه کاسپرسکی، TajMahal نامگذاری شده است، یک دژافزار مبتنی بر ماژولار و فناوری بالاست که نهتنها تعداد زیادی افزونههای موذی را برای عملیات جاسوسی متمایز پشتیبانی میکند، بلکه شامل ترفندهای مبهمی میشود که تابهحال دیده نشده است.

کاسپرسکی اینframework را TajMahal، یکی از هفت عجایب جهان واقع در هند، نام نهاده است، نه به این دلیل که ارتباطی بین این دژافزار و کشور موردنظر پیدا کرده است، بلکه به این دلیل که دادههای سرقت شده به یک فایل XML در سرور حمله C&C به نام TajMahal انتقال داده میشود.

ابزار TajMahal اولین بار توسط محققان امنیتی در اواخر سال گذشته کشف شد[۱]، زمانی که هکرها از آن برای جاسوسی بر روی رایانههای یک سازمان دیپلماتیک متعلق به یک کشور آسیای مرکزی که ملیت و محل آن افشا نشده بود، جاسوسی میکردند.

بااینحال، نمونههای این دژافزار موردبررسی قرار گرفته توسط محققان نشان میدهد که گروه جاسوسی در پشت این حمله از اوایل ماه اوت ۲۰۱۴ فعال بوده است.

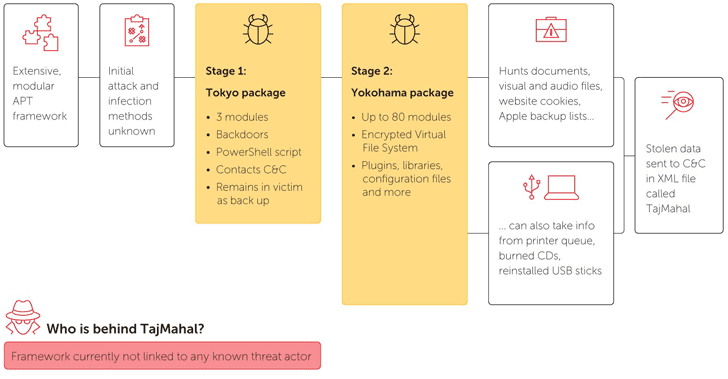

در حقیقت TajMahal شامل دو بسته اصلی Tokyo و Yokohama است که با هم شامل بیش از ۸۰ ماژول موذی متمایز هستند که به گفتهی محققان، این تعداد یکی از بیشترین تعداد افزونههایی است که تاکنون برای یک مجموعه از ابزار APT دیده شده است.

محققان دراینباره میگویند: این افزونهها شامل درهای پشتی، loader ها، orchestrator ها، ارتباطات C2، ضبطصوتها، کلیدواژهها، ضبط صفحهنمایش و وب کم، سرقت کنندگان اسناد و کلیدهای رمزنگاری و حتی نشانگر فایل برای دستگاه قربانی است.

محققان تابهحال متوجه نشدند که چگونه TajMahal در ابتدا اهداف خود را آلوده میکند، اما آنها فهمیدند که هنگامیکه به یک سیستم دسترسی پیدا میکند، در مرحله اول Tokyo را روی دستگاههای هدف دانلود میشود، که پسازآن مرحلهی دوم این دژافزار یعنی Yokohama را بهطور کامل اجرا میکند.

Yokohama ماژولهای موذی را در سیستم فایل مجازی رمزگذاری شدهی خود، ذخیره میکند که به این دژافزار اجازه میدهد:

- تمام دکمههای فشردهشده روی صفحهکلید را ذخیره کند.

- کوکیها و دادههای مرورگرها را سرقت کند، ازجمله backup های برای دستگاههای تلفن همراه اپل

- تماسهای VoIP را ضبط کرده و اسکرین شات بگیرد.

- سرقت iso های نوشتهشده

- سرقت مدارک ارسالشده به پرینتر

علاوه بر قابلیتهای جاسوسی معمول، این دژافزار همچنین دارای برخی از ویژگیهای منحصربهفرد دیگر مانند درخواست برای سرقت یک فایل خاص از یک USB متصل شدهی قبلی است. بنابراین، دفعه بعدی که USB به کامپیوتر آلوده متصل میشود، فایل موردنظر به سرقت میرود.

اگرچه محققان تاکنون تنها یک قربانی TajMahal را پیداکردهاند، اما با توجه به پیچیدگی این framework، آنها معتقدند قربانیان دیگری هستند که هنوز کشف نشدهاند.

کاسپرسکی دراینباره گفت: “تاکنون ما تنها یک قربانی را بر اساس telemetry خود شناسایی کردهایم.”

“این نظریه با این واقعیت تقویت شده است که نمیتوانیم ببینیم که چگونه یک فایل از VFS توسط این دژافزار مورداستفاده قرار میگیرد و امکان دسترسی نسخههای اضافی از این دژافزار که تابهحال شناساییشدهاند را باز میکند.”

جزئیات فنی بیشتر در این رابطه در وبسایت SecureList یافت میشود[۲]، جایی که محققان همچنین مجموعهای کامل از شاخصهای سازش (IOCs) و لیست کامل ۸۰ ماژول موذی ذخیرهشده در این دژافزار را با توضیحات کوتاه توصیف کردهاند که هرکدام چهکاری انجام میدهند.

منابع

[۱] https://www.kaspersky.com/blog/taj-mahal-apt/26370

[۲] https://securelist.com/project-tajmahal/90240

[۳] https://thehackernews.com/2019/04/apt-malware-framework.html

ثبت ديدگاه