اگر شما از یک کامپیوتر Dell استفاده میکنید، باید مراقب باشید زیرا هکرها میتوانند سیستم شما را از راه دور به خطر بیندازند.

Bill Demirkapi، یک محقق امنیتی ۱۷ سالهی مستقل، یک آسیبپذیری حیاتی اجرای کد از راه دور را در ابزار Dell SupportAssist کشف کرد که بهصورت از پیش نصبشده روی رایانههای Dell قرار دارند[۱].

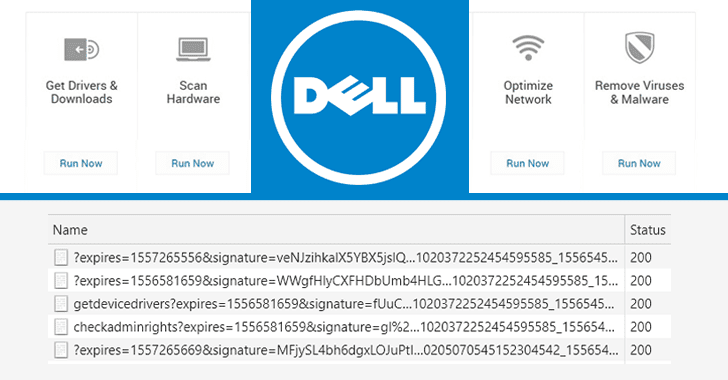

Dell SupportAssist، که قبلاً به نام Dell System Detect شناخته میشد، سلامتی سختافزار و نرمافزار رایانهی شما را بررسی میکند.

این ابزار طراحی شده است تا با وبسایت پشتیبانی Dell ارتباط برقرار کند و بهطور خودکار Service Tag یا Express Service Code محصول Dell شما را شناسایی کند، درایورهای موجود روی دستگاه را اسکن و بهروزرسانیهای در دسترس و موردنیاز را برای آنها نصب کند و همچنین تستهای تشخیصی سختافزاری را نیز انجام میدهد.

در حقیقت نحوهی کار Dell SupportAssist بدین صورت است که در پسزمینه، یک سرور وب را بهطور محلی در سیستم کاربر اجرا میکند، یا روی پورت ۸۸۸۴، ۸۸۸۳، ۸۸۸۶ یا روی پورت ۸۸۸۵ و دستورات مختلفی را بهعنوان پارامترهای URL برای انجام وظایف از پیش تعریفشده کامپیوتر قبول میکند، مانند جمعآوری جزئیات اطلاعات سیستم یا دانلود نرمافزار از یک سرور از راه دور و نصب آن روی سیستم.

اگرچه سرویس وب محلی با استفاده از هدرِ پاسخ Access-Control-Allow-Origin محافظت شده است و دارای اعتبارهایی است که محدود کردن آن برای پذیرش دستورات تنها از وبسایت dell.com یا زیر دامنه آن است، اما Demirkapi راههایی را برای دور زدن این حفاظت در یک پست وبلاگ در روز چهارشنبه ۱ می ۲۰۱۹ منتشر کرد[۲].

همانطور که در این ویدیو نشان داده شده است[۳]، Demirkapi در یک اثبات ادعا[۴] نشان داد که چگونه هکرها از راه دور میتوانند بهراحتی یک دژافزار را از روی یک سرور از راه دور روی کامپیوتر Dell آلودهشده نصب کنند و کنترل کامل آن را در اختیار گیرند.

شرکت Dell در یک گزارش در این مورد گفته است[۵]: “یک مهاجم غیرمجاز، که لایه دسترسی شبکه را با سیستم آسیبپذیر به اشتراک گذاشته است، میتواند سیستم آسیبپذیر را با فریب یک کاربر قربانی بهمنظور دانلود و اجرایexecutables های دلخواه از طریق سرویس SupportAssist از سایتهای میزبان مهاجم، در معرض خطر قرار دهد.”

این آسیبپذیری اجرای کد از راه دور که بهعنوان CVE-2019-3719 نامیده میشود، نسخههای ۳٫۲٫۰٫۹۰ و ماقبل ابزار Dell SupportAssist Client را تحت تأثیر قرار میدهد.

پیش از انتشار جزئیات این آسیبپذیری برای عموم، این پژوهشگر مسئولانه یافتههای خود را به تیم امنیتی Dell گزارش داد و در حال حاضر نسخه بهروزرسانی شدهی این نرمافزار تحت تأثیر قرارگرفته، منتشر شده است.

علاوه بر این مسئله، Dell همچنین یک آسیبپذیری را در نرمافزار SupportAssist با عنوان CVE-2019-3718 برطرف کرده است که میتواند به یک مهاجم غیرمجاز و از راه دور اجازه دهد تا حملات CSRF را روی سیستمهای کاربران انجام دهد.

به کاربران Dell توصیه میشود که ابزار Dell SupportAssist را به نسخه ۳٫۲٫۰۹۰ یا جدیدتر بهروزرسانی کنند یا اگر به این ابزار نیاز ندارند، بهسادگی آن را از روی سیستم خود حذف کنند. به کاربران توصیه میشود این کار را قبل از آنکه مهاجمان بتوانند از این نقص بهرهبرداری کنند تا کنترل سیستم آنها را در اختیار گیرند، انجام دهند.

منابع

[۱] https://thehackernews.com/2018/11/dell-data-breach-hacking.html

[۲] https://d4stiny.github.io/Remote-Code-Execution-on-most-Dell-computers

[۳] https://youtu.be/0cTfnZ04jgQ

[۴] https://github.com/D4stiny/Dell-Support-Assist-RCE-PoC

[۵] https://www.dell.com/support/article/in/en/indhs1/sln316857/dsa-2019-051-dell-supportassist-client-multiple-vulnerabilities?lang=en

[۶] https://thehackernews.com/2019/05/dell-computer-hacking.html

ثبت ديدگاه