محققان امنیتی منبع کامل کد دژافزار Carbanak را کشف کردهاند.

Carbanak که گاهی به نام FIN7، Anunak و یا Cobalt نامیده میشود، یکی از دژافزارهای پرطرفدار و خطرناک است که متعلق به یک گروه سایبری به سبک APT است که در چندین حمله علیه بانکها، مؤسسات مالی، بیمارستانها و رستورانها دخیل بوده است.

در ماه جولای سال گذشته، شایعهای مبنی بر اینکه منبع کد Carbanak برای عموم منتشر شده است، منتشر شد اما محققان آزمایشگاه کاسپرسکی بعداً تائید کردند که کد منتشر شده مربوط به دژافزار Carbanak نیست[۱].

در حال حاضر محققان امنیتی سایبری از FireEye نشان دادند منبع کد Carbanak، سازندگان و بعضی از افزونههایی که قبلاً دیده نشده بود را در دو آرشیو RAR پیدا کردند[۲و۳] که دو سال پیش از یک آدرسIP روسی در موتور جستجوی دژافزار VirusTotal بارگذاری شده بودند.

محققان دراینباره میگویند: “منبع کد CARBANAK دارای حجم ۲۰ مگابایت و شامل ۷۵۵ فایل با ۳۹ باینری و ۱۰۰٫۰۰۰ خط کد است. البته هدف ما یافتن اطلاعاتی بود که درگذشته و در تجزیهوتحلیلهای قبلیمان ازدستداده بودیم.

محققان FireEye قصد دارند مجموعهای ۴ قسمتی از مقالات که ویژگیهای CARBANAK را بر اساس منبع کد و مهندسی معکوس آن ارائه میدهند، منتشر کنند[۴].

Carbanak که اولین بار در سال ۲۰۱۴ توسط آزمایشگاه کاسپرسکی کشف شد، یکی از موفقترین حملات دژافزاری در جهان است که توسط یک گروه بسیار سازمانیافته راهاندازی شده است که بهطور مداوم تاکتیکهای خود را برای انجام جرائم اینترنتی تکمیل کرده و این در حالی است که از شناسایی شدن نیز فرار میکرد[۵].

این گروه هکری تقریباً شش سال پیش فعالیت خود را با راهاندازی یک سری حملات دژافزاری با استفاده از Anunak و Carbanak آغاز کرد تا بانکها و شبکههای ATM را در سراسر جهان در معرض خطر قرار دهد و بیش از یک میلیارد یورو از بیش از ۱۰۰ بانک در سراسر جهان سرقت کرد[۶].

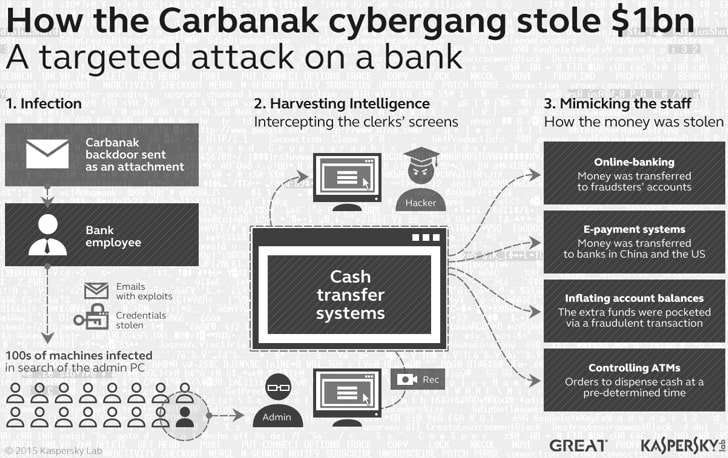

برای به خطر انداختن بانکها، هکرها پستهای الکترونیک spear-phishing موذی را به صدها کارمند در بانکهای مختلف فرستادند که در صورت باز شدن، کامپیوتر موردنظر را با دژافزار Carbanak آلوده میکردند و به مهاجمان اجازه میدادند تا از بانکهای آسیبدیده به حسابهای جعلی یا دستگاههای خودپرداز تحت نظارت آنها پول انتقال دهند.

به گفته مقامات اروپایی، این گروه جنایتکار بعدازآن یک تروجان بانکی و از نوع heist-ready به نام Cobalt را توسعه دادند، که نام آن از نرمافزار تست نفوذ Cobalt-Strike گرفته شده است و تا سال ۲۰۱۶ در حال استفاده بود[۷].

این گروه ابتدا در سال ۲۰۱۵ و با عنوان مهاجمان سایبری با انگیزه مالی افشا شد و سه مظنون شناختهشدهی آن یعنی Dmytro Fedorov 44 ساله، Fedir Hladyr 33 ساله و Andrii Kopakov 30 ساله، همگی از کشور اوکراین در فاصلهی ماههای ژانویه تا ژوئن ۲۰۱۸ در اروپا دستگیر شدند[۸].

تمام سه مظنون ازجمله Kopakov که ادعا میشود بهعنوان رهبر این گروه جنایتکار سازمان یافته است، در ماه اوت سال ۲۰۱۸ متهم شدند و به اتهام ۲۶ جرم مرتکب شده محکوم شدند[۹].

منابع

[۱] https://thehackernews.com/2015/02/hacker-malware-bank-heist.html

[۲]https://www.virustotal.com/gui/file/783b2eefdb90eb78cfda475073422ee86476aca65d67ff2c9cf6a6f9067ba5fa/detection

[۳]https://www.virustotal.com/gui/file/4116ec1eb75cf336a3fdde253c28f712668d0a325a74c41445c7fa87c4e9b7a5/detection

[۴]https://www.fireeye.com/blog/threat-research/2019/04/carbanak-week-part-one-a-rare-occurrence.html

[۵] https://thehackernews.com/2017/01/google-banking-malware.html

[۶] https://thehackernews.com/2015/02/hacker-malware-bank-heist.html

[۷] https://thehackernews.com/2016/11/atm-hack-malware.html

[۸] https://thehackernews.com/2018/03/carbanak-russian-hacker.html

[۹] https://thehackernews.com/2018/08/fin7-carbanak-cobalt-hackers.html

[۱۰] https://thehackernews.com/2019/04/carbanak-malware-source-code.html

ثبت ديدگاه