اگر شما دارای یک وبسایت از نوع تجارت الکترونیک هستید که روی وردپرس ساختهشده و از افزونهی WooCommerce استفاده میکند، باید مراقب یک آسیبپذیری جدید و وصله نشده که بهصورت عمومی افشا شده است و میتواند به مهاجمان اجازه دهد تا فروشگاه اینترنتی شما را در معرض خطر قرار دهند، باشید.

یک شرکت امنیت وردپرس، به نام Plugin Vulnerabilities که بهتازگی و بهمنظور اعتراض به ناظران انجمن پشتیبانی رسمی وردپرس فعالیتهای خود را گسترش داده است[۱]، جزئیات و بهرهبردار اثبات ادعای یک نقص حیاتی در یک افزونهی وردپرس را که بهطور گسترده استفاده میشود، بهصورت عمومی افشا کرده است[۲].

توجه داشته باشید که آسیبپذیری گزارششدهی وصله نشده، در هسته وردپرس یا خود افزونهی WooCommerce قرار ندارد.

در عوض، این آسیبپذیری در یک افزونه به نام WooCommerce Checkout Manager وجود دارد[۳] که قابلیتهای WooCommerce را با اجازه دادن سایتهای تجارت الکترونیک به سفارشی کردن فرمها در صفحات پرداخت آنها، گسترش میدهد و در حال حاضر توسط بیش از ۶۰،۰۰۰ وبسایت مورداستفاده قرار میگیرد.

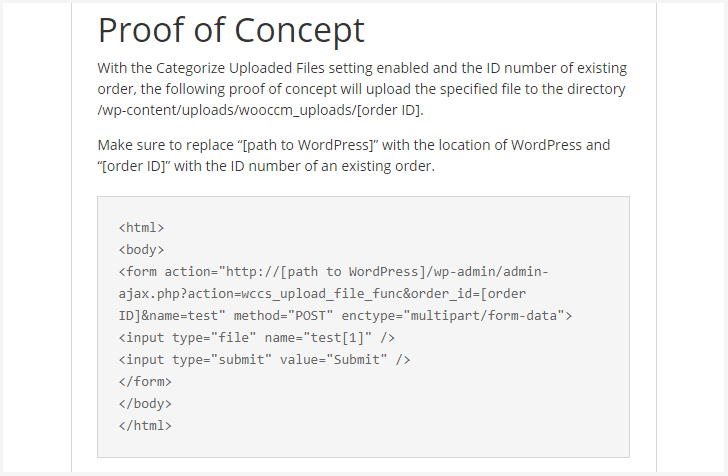

آسیبپذیری موردنظر یک مسئله بارگذاری فایل دلخواه است که میتواند توسط مهاجمان از راه دور و نامعتبر درصورتیکه سایتهای آسیبپذیر گزینه Categorize Uploaded File را در تنظیمات افزونه WooCommerce Checkout Manager فعال کرده باشند، مورد بهرهبرداری قرار گیرد.

پلت فرم امنیت وبسایت WebARX به کاربران خود پس از افشا شدن این آسیبپذیری بهطور عمومی و توسط Plugin Vulnerabilities در یک پست وبلاگ منتشرشده در تاریخ ۲۵ آوریل ۲۰۱۹، هشدار داده است که[۴]: “ازلحاظ فنی، این آسیبپذیری در داخل فایل ‘includes/admin.php’ در خط ۲۰۸۴ قرار دارد که در آن، برنامه در حال انتقال فایلهای دادهشده به یک دایرکتوری با استفاده از ‘move_uploaded_file’ و بدون بررسی قبلی بهمنظور اینکه آیا فایل مجاز هستند یا نه، میباشد.”

اگر از این آسیبپذیری بهرهبرداری شود، این نقص میتواند مهاجمین را قادر به اجرای کد اسکریپت server-side دلخواه درزمینهی فرایند وب سرور کند و برنامهی موردنظر را در معرض خطر قرار دهد تا به دادهها دسترسی داشته یا آنها را تغییر دهد یا دسترسی در سطح مدیر به دست آورد.

نسخه ۴٫۲٫۶ از WooCommerce Checkout که آخرین افزونه موجود در زمان نوشتن این خبر است، به این نقص آسیبپذیر است.

اگر وبسایت وردپرس شما از این افزونه استفاده کند، توصیه میشود که گزینهی “Categorize Uploaded Files” را در تنظیمات غیرفعال کنید یا این افزونه را بهطور کامل غیرفعال کنید تا یک نسخهی جدید برای آن در دسترس قرار گیرد.

این اولین بار نیست که شرکت Plugin Vulnerabilities به شکل نادرستی یک نقص وصله نشده را برای عموم افشا میکند.

این شرکت بهطور مداوم آسیبپذیریهای موجود در افزونههای مختلف وردپرس را از زمانی که با مدیران انجمن وردپرس مشکل پیدا کردند، بهطور عمومی افشا میکند.

حداقل دو سال از زمانی که تیم Plugin Vulnerabilities عمداً جزئیات مربوط به آسیبپذیریهای کشفشده را بهجای اینکه آنها را بهطور مستقیم به نویسندگان افزونهی موردنظر گزارش دهد، بهطور مستقیم روی انجمن پشتیبانی وردپرس منتشر میکند، میگذرد و قوانین این انجمن را نقض میکند.

در پاسخ به این رفتار نامناسب، مدیران WordPress.org درنهایت Plugin Vulnerabilities را از طرف انجمن رسمی خود پس از اخطارهای متعدد در لیست سیاه قرار دادند و تمام حسابهای آنها را مسدود کردند.

بااینحال، این فعالیتها، Plugin Vulnerabilities را متوقف نکرد و آنها از آن زمان شروع به افشای جزئیات آسیبپذیریهای جدید و وصله نشدهی افزونهها در وبسایت خود کردند و کل اکوسیستم، وبسایتها و کاربران آنها را در معرض خطر قرار میدهند.

منابع

[۱] https://medium.com/@xorloop/wordpress-security-researcher-gone-rogue-a76484ed0fc9

[۲]https://www.pluginvulnerabilities.com/2019/04/23/our-proactive-monitoring-caught-an-arbitrary-file-upload-vulnerability-in-woocommerce-checkout-manager

[۳] https://wordpress.org/plugins/woocommerce-checkout-manager

[۴] https://www.webarxsecurity.com/woocommerce-checkout-manager

[۵] https://thehackernews.com/2019/04/wordpress-woocommerce-security.html

ثبت ديدگاه