آیا حمله به CCleaner را به یاد دارید؟

حمله به CCleaner یکی از بزرگترین حملات زنجیرهی تأمین بود که بیش از ۲٫۳ میلیون کاربر را با یک نسخه از در پشتی این نرمافزار در سپتامبر ۲۰۱۷ آلوده کرد[۱].

محققان امنیتی شاهد یک حمله گسترده زنجیره تأمین دیگر بودهاند که بیش از ۱ میلیون کامپیوتر تولیدشده توسط غول فنآوری تایوانی یعنی ASUS را به خطر انداخته است.

گروهی از هکرهای تحت حمایت دولت سال گذشته موفق به ربودن سرور بهروزرسانی خودکار نرمافزار ASUS Live در ماه ژوئن و نوامبر ۲۰۱۸ شدند و بهروزرسانیهای موذی را برای نصب درهای پشتی روی بیش از یکمیلیون کامپیوتر ویندوز در سراسر جهان قرار دادند.

به گفته محققان امنیتی سایبری از آزمایشگاه کاسپرسکی روسیه[۲]، که این حمله را کشف و به نام Operation ShadowHammer نامگذاری کردهاند، ASUS در مورد این حمله زنجیره تأمین در ۳۱ ژانویه ۲۰۱۹ مطلع شده است.

پس از تجزیهوتحلیل بیش از ۲۰۰ نمونه از بهروزرسانیهای موذی، محققان متوجه شدند که هکرها نمیخواستند همه کاربران را مورد هدف قرار دهند، بلکه فقط یک لیست خاص از کاربران شناساییشده توسط آدرسهای MAC منحصربهفرد را که به دژافزار موردنظر hardcoded شده بودند را موردحمله قرار دادند.

محققان دراینباره میگویند: “ما توانستیم بیش از ۶۰۰ آدرس منحصربهفرد MAC را در بیش از ۲۰۰ نمونه مورداستفاده در این حمله استخراج کنیم. البته، ممکن است نمونههای دیگری نیز با آدرسهای مختلف MAC هنوز وجود داشته باشند.”

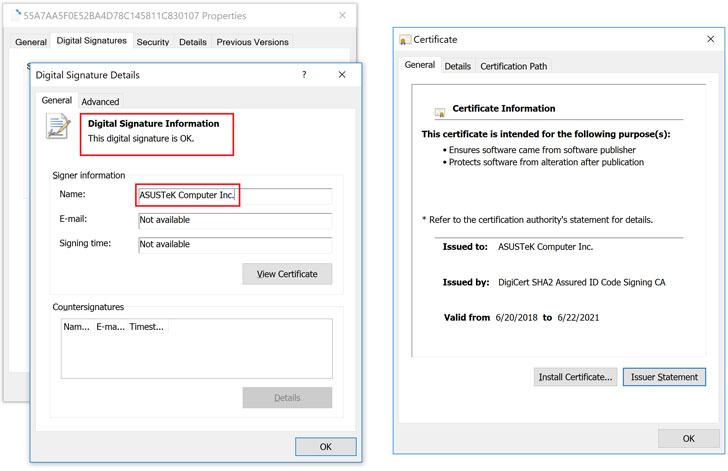

فایلهای موذی مانند CCleaner و ShadowPad hacks با گواهینامههای دیجیتالی ASUS بهطور قانونی امضا شدهاند تا بهصورت بهروزرسانیهای نرمافزار رسمی این شرکت به نظر رسند و برای مدت طولانی نادیده گرفته شوند[۳و۴].

محققان در حال حاضر این حمله را به هیچ گروه APT اختصاص ندادند، اما شواهد خاصی مبنی بر آخرین حمله به ShadowPad از سال ۲۰۱۷ وجود دارد که مایکروسافت آن را به BARIUM APT یا در پشتی Winnti مربوط دانسته است[۵].

محققان دراینباره گفتند: “بهتازگی، همکاران ما از ESET در مورد یک حمله دیگر زنجیره تأمین قرار گرفتند که در آن BARIUM نیز درگیر بود، که ما معتقدیم به این مورد نیز مربوط است.”

بر اساس گفتهی کاسپرسکی، نسخه در پشتی از بهروزرسانی ASUS Live توسط حداقل ۵۷،۰۰۰ کاربر کاسپرسکی دانلود و نصب شده است.

کاسپرسکی میگوید: “ما [محققان] قادر به محاسبه تعداد کل کاربران تحت تأثیر بر اساس این اطلاعات نیستیم، بااینحال برآورد میکنیم که مقیاس واقعی مشکل بسیار بزرگتر است و احتمالاً بیش از یکمیلیون کاربر در سراسر جهان تحت تأثیر قرار گرفتهاند.”

Symantec همچنین به Vice گفت[۶] که این شرکت، این دژافزار را در بیش از ۱۳،۰۰۰ دستگاه که نرمافزار آنتیویروس Symantec را اجرا میکنند، شناسایی کرده است.

اکثر قربانیانی که کاسپرسکی تشخیص داده است از روسیه، آلمان، فرانسه، ایتالیا، و ایالاتمتحده هستند، هرچند این دژافزار تمامی کاربران در سراسر جهان آلوده کرده است.

کاسپرسکی همچنین ASUS و سایر شرکتهای آنتیویروس را از این حمله مطلع کرده است، درحالیکه تحقیقات در مورد این موضوع هنوز ادامه دارد.

این شرکت آنتیویروس همچنین یک ابزار خودکار را برای کاربران بهمنظور بررسی اینکه آیا آنها بهطور خاص توسط این تهدید دائمی پیشرفته ShadowHammer مورد هدف قرار داده شدهاند یا نه منتشر کرده است[۷].

منابع

[۱] https://apa.aut.ac.ir/?p=3046

[۲] https://securelist.com/operation-shadowhammer/89992/

[۳] https://thehackernews.com/2018/04/ccleaner-malware-attack.html

[۴] https://thehackernews.com/2017/08/netsarang-server-management.html

[۵] https://www.courthousenews.com/wp-content/uploads/2017/11/barium.pdf

[۶]https://motherboard.vice.com/en_us/article/pan9wn/hackers-hijacked-asus-software-updates-to-install-backdoors-on-thousands-of-computers

[۷] https://kas.pr/shadowhammer

[۸] https://thehackernews.com/2019/03/asus-computer-hacking.html

ثبت ديدگاه