جنایتکاران سایبری و هکرها هنوز از آسیبپذیری حیاتی اخیراً وصله شدهی اجرای کد در WinRAR بهرهبرداری میکنند[۱]. WinRAR یک نرمافزار فشردهسازی فایل محبوب تحت ویندوز است که ۵۰۰ میلیون کاربر در سراسر جهان از آن استفاده میکنند.

ازآنجاکه نرمافزار WinRAR ویژگی خودکار بهروزرسانی را ندارد، متأسفانه میلیونها کاربر آن را نسبت به حملات سایبری آسیبپذیر کرده است.

این آسیبپذیری بحرانی (CVE-2018-20250) که در ماه دسامبر گذشته توسط تیم WinRAR و با انتشار نسخهی ۵٫۷۰ بتا ۱ برطرف شد، روی تمامی نسخههای قبلی WinRAR منتشرشده در طول ۱۹ سال گذشته تأثیر میگذارد.

این آسیبپذیری، یک اشکال Absolute Path Traversal است که در کتابخانه قدیمی شخص ثالث WinRAR یعنی UNACEV2.DLL قرار دارد و اجازه میدهد تا مهاجمان فایل اجرایی فشرده را از آرشیو ACE به یکی از پوشههای راهاندازی ویندوز منتقل کنند، جایی که فایل موذی بهطور خودکار در راهاندازی مجدد بعدی اجرا میشود.

بنابراین، برای موفقیت در بهرهبرداری از این آسیبپذیری و کنترل کامل روی کامپیوترهای مورد هدف، همهی کاری که مهاجمان باید انجام دهند، این است که کاربر را متقاعد کنند تا یک فایل بایگانی فشردهشده با استفاده از WinRAR را باز کند.

بلافاصله پس از عمومی شدن جزئیات و کد بهرهبردار اثبات این آسیبپذیری، مهاجمان موذی شروع به بهرهبرداری از این آسیبپذیری در یک کمپین پست الکترونیک malspam برای نصب دژافزارها روی رایانههای کاربرانی که در حال اجرای نسخه آسیبپذیر از این نرمافزار بودند، کردند[۲].

در حال حاضر، محققان امنیتی McAfee گزارش دادند که بیش از ۱۰۰ مورد منحصربهفردِ بهرهبرداری از این آسیبپذیری را در هفته اول از زمانی که این آسیبپذیری بهطور عمومی افشا شد، شناسایی کردند که بیشتر اهداف مهاجمان در آمریکا قرار داشتند.

یکی از کمپینهای اخیر که توسط محققان کشف شده است[۳]، با استفاده از یک نسخه غیرقانونی از آلبوم Ariana Grande منتشرشده است که در حال حاضر بهعنوان دژافزار تنها توسط ۱۱ محصول امنیتی شناخته شده است. درحالیکه ۵۳ نرمافزار آنتیویروس نتوانستند آن را تشخیص دهند[۴].

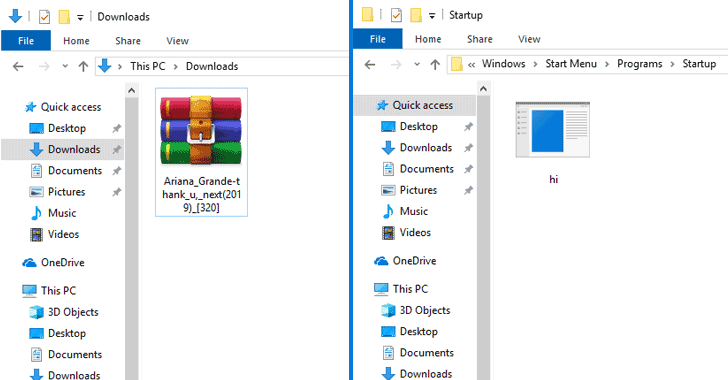

فایل مخرب RAR با نام Ariana_Grande-thank_u,_next(2019)_[320].rar که توسط McAfee شناساییشده لیستی از فایلهای MP3 بیضرر را به پوشه دانلود قربانی منتقل میکند، اما همچنین یک فایل EXE موذی را نیز به پوشه راهاندازی ویندوز منتقل میکند که بهگونهای طراحیشده که کامپیوتر هدف را با دژافزارها آلوده کند.

محققان دراینباره توضیح میدهند: “هنگامیکه یک نسخه آسیبپذیر از WinRAR برای استخراج محتویات این آرشیو استفاده میکند، payload موذی در پوشه راهاندازی ویندوز و در پشتصحنه ایجاد میشود.”

User Access Control یا UAC دور زده میشود، بنابراین هشداری برای کاربر نیز نمایش داده نمیشود. دفعه بعدی که سیستم راهاندازی مجدد شود، دژافزار مربوطه اجرا میشود.

متأسفانه، چنین کمپینی هنوز در حال انجام است و بهترین راه برای محافظت از خود در برابر چنین حملاتی، بهروزرسانی سیستم توسط نصب آخرین نسخه از نرمافزار WinRAR در اسرع وقت[۵] و جلوگیری از باز کردن فایلهای دریافت شده از منابع ناشناخته است.

منابع

[۱] https://apa.aut.ac.ir/?p=5918

[۲] https://thehackernews.com/2019/02/winrar-hacking-exploit.html

[۳]https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/attackers-exploiting-winrar-unacev2-dll-vulnerability-cve-2018-20250

[۴]https://www.virustotal.com/#/file/a1c06018b4e331f95a0e33b47f0faa5cb6a084d15fec30772923269669f4bc91/detection

[۶] https://thehackernews.com/2019/03/microsoft-defender-antivirus-macos.html

ثبت ديدگاه