یک آسیبپذیری روز صفر در هستهی لینوکس کشفشده که به مهاجمان امکان میدهد تا دسترسی سطح root را با اجرای یک برنامهی لینوکسی یا اندرویدی موذی در یک ابزار آسیبپذیر به دست بیاورند.

این نقص بحرانی هستهی لینوکس (CVE-2016-0728) توسط گروهی از پژوهشگران در یک استارتاپ با نام Perception Point تشخیص دادهشده است.

آسیبپذیری موردنظر، از سال ۲۰۱۲ وجود داشته و هر سیستمعاملی با هستهی لینوکس ۳٫۸ یا بالاتر را تحت تأثیر قرار داده، درنتیجه احتمالاً دهها میلیون کامپیوتر ۳۲ بیتی و۶۴ بیتی در معرض خطر قرارگرفتهاند.

اما بدترین قسمت کار این است که این مشکل اندروید نسخه KitKat و بالاتر از آن را تحت تأثیر قرار میدهد که یعنی حدود ۶۶ درصد همهی ابزارهای اندرویدی در معرض این آسیبپذیری جدی هستهی لینوکس قرار دارند.

تأثیر آسیبپذیری روز صفر

مهاجم تنها نیاز به دسترسی محلی به سرور لینوکس دارد تا از آسیبپذیری بهرهبرداری کند. اگر با موفقیت بهرهبرداری شود، میتواند به مهاجمان اجازه دهد تا دسترسی root به سیستمعامل داشته باشند، و قادر باشند فایلها را حذف کنند، اطلاعات خصوصی را نمایش دهند و برنامههای موذی را نصب کنند.

معمولاً نقصهای هستهی لینوکس بهسرعت کشف و وصله میشوند، بنابراین سیستمعاملهای لینوکس مبنا، نسبت به دیگر سیستمها امنتر شناخته میشوند. اما این آسیبپذیری روز صفر که جدیداً در هستهی لینوکس کشفشده، حدود سه سال پابرجا باقیمانده.

دلیل آسیبپذیری بحرانی هستهی لینوکس

این آسیبپذیری درواقع نتیجهی یک نشت ارجاع در ویژگی keyrings موجود در نسخههای متعدد لینوکس است. این ویژگی، در ابتدا یک مسیر برای رمزکردن و ذخیرهسازی دادههای لاگین، کلیدهای رمزکردن و گواهیها و سپس آماده کردن آنها برای برنامههاست.

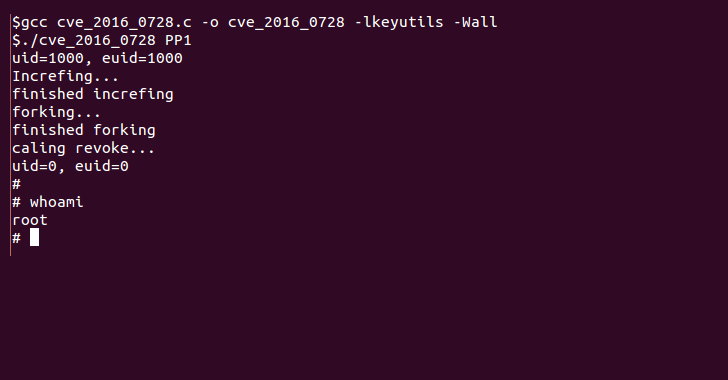

نشت ارجاع میتواند توسط مهاجم مورد سوءاستفاده قرار گیرد تا درنهایت کد دلخواه روی هستهی لینوکس اجرا شود. اما پژوهشگران اعلام کردهاند که هیچ exploit ی برای استفاده از این آسیبپذیری پیدا نکردهاند.

Perception Point یک تحلیل فنی از آسیبپذیری و چگونگی بهرهبرداری از آن مهیا کرده که شامل کد اکسپلویت proof of concept است و آن را در صفحهی Github خود منتشر کرده است.

وصله بهزودی خواهد آمد

خبر خوب این است که Perception Point آسیبپذیری را به گروه لینوکس اطلاع داده و انتظار میرود که وصلهها بهزودی از طریق بهروزرسانی خودکار به ابزارها برسند.

اما برای ابزارهای اندروید زمان بیشتری لازم است تا وصله را دریافت کنند به این دلیل که اکثر بهروزرسانیها بهصورت خودکار توسط تولیدکنندگان ارسال نمیشوند.

چگونگی وصله کردن آسیبپذیری هستهی لینوکس (CVE-2016-0728)

دستورات زیر را متناسب با توزیع لینوکس خود وارد کنید:

- Debian or Ubuntu Linux:sudo apt-get update && sudo apt-get upgrade

- RHEL / CentOS Linux:sudo yum update

بهروزرسانی خبر- باگ هسته، مشکل بزرگی برای کاربران اندروید نیست

مطابق انتظار، گوگل ادعا کرده که ادعای گروه Perception Point در مورد آسیبپذیر بودن ۶۶ درصد ابزارهای اندرویدی کاملاً دقیق نیست.

طبق گفتهی این شرکت تعداد ابزارهای اندروید تأثیر گرفته با این آسیبپذیری بسیار کمتر از مقدار گزارش Perception Point است.

به گفتهی Adrian Ludwig مهندس ارشد امنیت اندروید:”ما معتقدیم هیچ ابزار Nexusی قابل بهرهبرداری توسط برنامههای شخص ثالث نیست. بهعلاوه، ابزارهای با اندروید ۵٫۰ و بالاتر محافظتشدهاند چراکه خطمشی Android SELinux از دسترسی برنامههای شخص ثالث به کد موردنظر جلوگیری میکند. “

“همچنین بسیاری از ابزارهایی که اندروید ۴٫۴ یا قدیمیتر را اجرا میکنند حاوی این کد آسیبپذیر که در هستهی لینوکس ۳٫۸ معرفیشده نیستند.”

این شرکت همچنین افزوده است که یک وصلهی منبع باز انتشار داده است و برای شرکای خود ارسال کرده و “این وصله باید بر روی همهی ابزارها با یک وصله امنیتی از ۱ مارس ۲۰۱۶ یا دیرتر نصب شود.”

منبع

ثبت ديدگاه