شما باید گوگل کروم خود را بلافاصله به آخرین نسخه این برنامه مرورگر وب بهروز کنید.

یک محقق امنیتی به نام Clement Lecigne از گروه تجزیهوتحلیل تهدیدات گوگل در اواخر ماه گذشته یک آسیبپذیری با شدت بالا را در کروم کشف و گزارش کرد که میتواند به مهاجمان از راه دور اجازه دهد تا کد دلخواه خود را اجرا کرده و کنترل کامل یک کامپیوتر را در اختیار گیرند.

این آسیبپذیری، با عنوان CVE-2019-5786 نامگذاری شده است[۱] و روی نرمافزار مرورگر وب برای تمامی سیستمعاملهای اصلی شامل مایکروسافت ویندوز، macOS و لینوکس تأثیر میگذارد.

بدون مشخص کردن جزئیات فنی این آسیبپذیری، تیم امنیتی کروم تنها میگوید که این مسئله یک آسیبپذیری use-after-free در جزء FileReader مرورگر کروم است که منجر به حملات اجرای کد از راه دور میشود.

چه چیزی بیشتر نگرانکننده است؟ گوگل هشدار داد که این آسیبپذیری روز صفر از راه دور بهطور فعال و در سطح اینترنت توسط مهاجمان مورد بهرهبرداری قرارگرفته است تا کاربران کروم را هدف قرار دهند.

تیم امنیتی کروم دراینباره گفته است[۲]: “دسترسی به جزئیات اشکال و پیوندها ممکن است تا زمانی که اکثریت کاربران مرورگر خود را بهروز کنند، محدود شود[۳]. ما همچنین این محدودیتها را در صورت وجود اشکال در یک کتابخانه شخص ثالث که روی پروژههای دیگر نیز به همین ترتیب تأثیر میگذارد، اما هنوز مشخص نشدهاند؛ حفظ خواهیم کرد.”

FileReader یک API استاندارد است که طراحی شده است تا به برنامههای وب اجازه دهد تا با استفاده از File یا Blob نوع فایل یا داده موردنظر را مشخص کرده و بهطور غیرمستقیم محتویات فایلهای (یا بافرهای داده خام) ذخیرهشده روی کامپیوتر کاربر را بخواند.

این آسیبپذیری use-after-free یک کلاس از اشکال فساد حافظه است که اجازه میدهد دادهها در حافظه تخریبشده یا تغییر داده شوند و امکان اینکه یک کاربر غیرمجاز اختیارات خود را در سیستم یا نرمافزار آسیبدیده افزایش دهد را فراهم میکند.

آسیبپذیری use-after-free در جزء FileReader میتواند مهاجران غیرمجاز را قادر به دسترسی روی مرورگر وب کروم کند و به آنها اجازه میدهد تا از حفاظت sandbox فرار کنند و کد دلخواه خود را روی سیستم هدف اجرا کنند.

به نظر میرسد که برای بهرهبرداری از این آسیبپذیری، تمام کاری که یک مهاجم باید انجام دهد این است که قربانیان را فریب دهد تا یک صفحه وب خاص طراحی شده را بدون نیاز به تعامل بیشتر باز کنند.

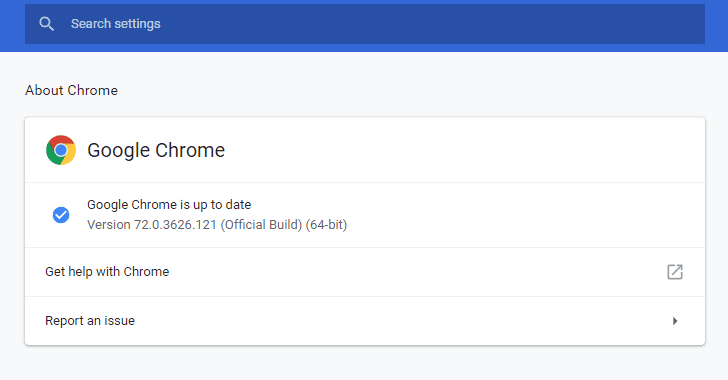

وصله موردنظر برای این آسیبپذیری امنیتی در حال حاضر برای کاربران دارای نسخه پایدار کروم در نسخه ۷۲٫۰٫۳۶۲۶٫۱۲۱ برای سیستمعاملهای ویندوز، مک و لینوکس در دسترس است که کاربران ممکن است در حال حاضر آن را دریافت کرده باشند و یا بهزودی و در روزهای آینده آن را دریافت خواهند کرد.

بنابراین، مطمئن شوید که سیستم شما نسخه بهروز شده مرورگر کروم را اجرا میکند.

منابع

[۱] https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-5786

[۲] https://chromereleases.googleblog.com/2019/03/stable-channel-update-for-desktop.html

[۳] https://bugs.chromium.org/p/chromium/issues/detail?id=936448

[۴] https://thehackernews.com/2019/03/update-google-chrome-hack.html

ثبت ديدگاه