حتی پس از تلاشهای بسیاری از طرف گوگل برای جلوگیری از آلوده شدن فروشگاه رسمیاش به دژافزارها، برنامههای مشکوک به نحوی موفق به گول زدن سیستم حفاظتی ضد دژافزار گوگل شدند و با ورود به سرویسهای گوگل موفق به آلوده کردن کاربران اندروید توسط دژافزارهایشان شدند.

دو برنامه از این برنامههای تحت ندروید اخیراً در فروشگاه رسمی گوگل توسط محققان امنیتی توسط تیم تحقیقاتی دژافزار Trend Micro کشف شدهاند و هزاران نفر از کاربران اندرویدی را آلوده کردهاند که قبلاً این برنامهها را تحت عنوان دژافزارهای بانکی دانلود کردهاند.

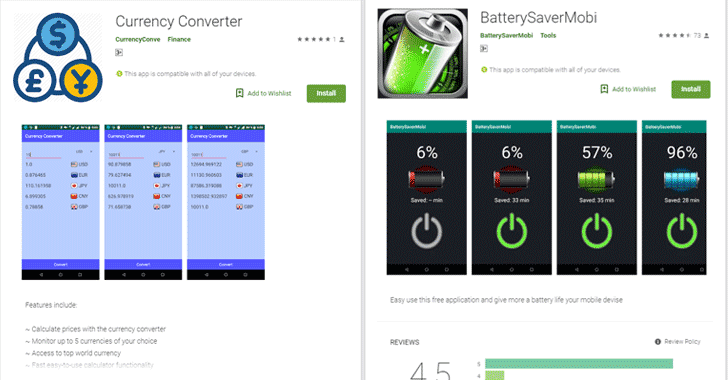

برنامههایی که مورد استفاده قرار میگیرند بهعنوان یک برنامه مبادله ارز با نام Currency Converter و برنامه Battery Saver با نام BatterySaverMobi شناخته میشوند و از ورودیهای حسگر حرکتی دستگاههای آلوده اندروید برای نظارت بر آنها قبل از نصب یک تروجان بانکی خطرناک به نام Anubis استفاده میکنند.

این برنامههای موذی اندروید، با تعداد زیادی از نقدهای جعلی پنج ستاره، از این ترفند هوشمندانه بهجای استفاده از تکنیکهای فرار سنتی استفاده میکنند تا از تشخیص داده شدن در زمانی که محققان شبیهسازها (که کمترین احتمال را برای استفاده از حسگرها را دارند) را برای شناسایی چنین برنامههای موذی اجرا میکنند، فرار کنند.

محققان در یک پست وبلاگ که در تاریخ ۱۷ ژانویه ۲۰۱۹ منتشر شد دراینباره میگویند[۱]: “هنگامیکه یک کاربر حرکت میکند، دستگاه آنها معمولاً مقداری دادههای حسگر حرکتی را تولید میکند. توسعهدهنده دژافزار فرض میکند که sandbox برای اسکن دژافزار یک شبیهساز بدون حسگر حرکتی است و به همین علت این نوع دادهها را تولید نمیکند.”

“درصورتیکه این مورد باشد، توسعهدهندگان بهسادگی و با بررسی دادههای مربوط به حسگر میتوانند تعیین کنند که آیا این برنامه در یک محیط sandbox اجرا میشود یا خیر.”

پس از دانلود، این برنامه موذی از حسگر حرکت آلوده دستگاه برای تشخیص اینکه آیا کاربر یا دستگاه در حال حرکت است یا خیر، استفاده میکند. اگر دستگاه و کاربر ثابت هستند، کد موذی اجرا نخواهد شد.

بهمحض اینکه اطلاعات حسگر را شناسایی میکند، این برنامه کد موذی را اجرا میکند و سپس تلاش میکند تا قربانیان را برای دانلود و نصب APK Loadable Anubis با سیستم بهروزرسانی جعلی، بهعنوان “نسخه پایدار اندروید” گول بزند.

اگر کاربر بهروزرسانی جعلی را برای سیستم تأیید کند، تروجان ساختهشده از درخواستها و پاسخها بر روی سرویسهای مشروع، ازجمله توییتر و تلگرام برای اتصال به سرور موردنظر خود (C&C) استفاده میکند و Trojan banking Anubis را بر روی دستگاه آلوده دریافت میکند.

محققان توضیح میدهند: “یکی از راههایی که توسعهدهندگان نرمافزار سرور موذی را مخفی میکنند این است که آن را در درخواستهای صفحه تلگرام و توییتر encoding میکنند. دژافزار بانکی تلگرام یا توییتر را پسازاینکه به دستگاه اجراکننده اعتماد کند، درخواست میکند.”

“سپس با سرور C&C رجیستر میشود و دستورات را با یک درخواست HTTP POST بررسی میکند. اگر سرور به برنامه با یک دستور APK پاسخ دهد و URL بارگیری شده را به آن متصل میکند، پسازآن payload از نوع Anubis در پسزمینه قرار خواهد گرفت.”

هنگامیکه تروجان بانکی Anubis به خطر بیفتد، اطلاعات حسابهای بانکی کاربران را با استفاده از یک Keylogger داخلی ساختهشده و یا با گرفتن عکس از صفحهنمایش کاربران هنگام وارد کردن اطلاعات حساب کاربری درون هر برنامه بانکی، به دست میآورد.

معمولاً، تروجانهای بانکی، صفحات ورود به حساب بانکی را روی یک صفحه ورودی جعلی قرار میدهند تا اطلاعات حساب بانکی را سرقت کنند.

به گفته محققان Trend Micro، آخرین نسخه Anubis به ۹۳ کشور مختلف راه یافته است و کاربران حداقل ۳۷۷ نوع از برنامههای مالی را برای استخراج جزئیات حساب بانکی آنها هدف قرار داده است.

این تروجان بانکی همچنین توانایی دسترسی به لیستهای تماس و مکانیابی، ارسال هرزنامهها به مخاطبین، برقراری تماس از دستگاه، ضبط صدا و تغییر در ذخیره کننده خارجی دستگاه را دارد.

گوگل این دو برنامه مخرب را از فروشگاه رسمی خود حذف کرده است. اگرچه این یک نگرانی بیپایان است، بهترین راه برای محافظت از خود در برابر چنین دژافزارهایی این است که همیشه در هنگام دانلود برنامهها حتی از فروشگاه رسمی گوگل مراقب باشید.

از همه مهمتر، مراقب باشید که کدام برنامههای شما دارای حق امتیاز مدیریتی هستند، زیرا این یک مجوز قدرتمند است که میتواند کنترل کامل دستگاه شما را برای یک برنامه فراهم کند.

منابع

[۱]https://blog.trendmicro.com/trendlabs-security-intelligence/google-play-apps-drop-anubis-banking-malware-use-motion-based-evasion-tactics

[۲] https://thehackernews.com/2019/01/android-malware-play-store.html

ثبت ديدگاه