در اوایل هفته جاری، تیم Dropbox جزئیات سه آسیبپذیری مهم در سیستمعامل اپل macOS را منتشر کرد که درمجموع میتواند به یک مهاجم از راه دور اجازه دهد تا یک کد موذی را بر روی یک کامپیوتر Mac مورد هدف و تنها با متقاعد کردن یک قربانی به بازدید از یک صفحه وب در مرورگر Safari، اجرا کند.

آسیبپذیریهای گزارششده در ابتدا توسط Syndis کشف شد. Syndis یک شرکت امنیتی سایبری است که با Dropbox قرارداد دارد تا حملات تست نفوذ شبیهسازیشده را بهعنوان تیم Red در زیرساخت IT این شرکت انجام دهد. یکی از زیرساختها نیز شامل نرمافزار اپل استفادهشده توسط Dropbox میشود.

این آسیبپذیریها در فوریه ۲۰۱۸ کشف شده و به تیم امنیتی اپل گزارششده است، که پس از انتشار آخرین بهروزرسانی امنیتی در ماه مارس ۲۰۱۸ یعنی بیش از یک ماه بعد از گزارش شدن آنها، توسط اپل مورد وصله قرار گرفت[۱]. DropBox از اپل برای پاسخ سریعشان به گزارش ارسالی توسط آنها قدردانی کرد.

با توجه به گزارش DropBox، آسیبپذیریهایی که توسط Syndis کشف شده است، فقط بر سیستمعاملهای macOS تأثیر نمیگذارد، بلکه بر روی تمامی کاربران Safari که از آخرین نسخه این مرورگر وب بر روی آخرین نسخه هر سیستمعاملی نیز استفاده میکنند، تأثیرگذار است.

در اینجا فهرستی از سه آسیبپذیری گزارششده آورده شده است:

اولین خطا (CVE-2017-13890) که در کامپوننت CoreTypes از macOS قرار داشت، به مرورگر وب Safari اجازه میداد تا بهطور خودکار یک disk image را بر روی سیستم بازدیدکنندگان از طریق یک صفحه وب موذی بارگیری و mount کند.

نقص دوم (CVE-2018-4176) در روشی قرار داشت که فایلهای bundle در حقیقت Disk Image ها را مدیریت میکردند که در این روش، برنامهها بهعنوان دایرکتوری بستهبندی میشدند. بهرهبرداری از این نقص میتواند به یک مهاجم اجازه دهد تا یک برنامه موذی را از دیسک mount شده با استفاده از یک ابزار bootable به نام bless اجرا کند.

آسیبپذیری سوم (CVE-2018-4175) شامل دور زدن برنامه ضد تروجان Gatekeeper بود که اجازه میدهد یک برنامه دستکاری شده موذی اجرای امضای کد(۱) را دور بزند و یک نسخه اصلاحشده از برنامه ترمینال را اجرا کند، که منجر به اجرای دستورات دلخواه میشود.

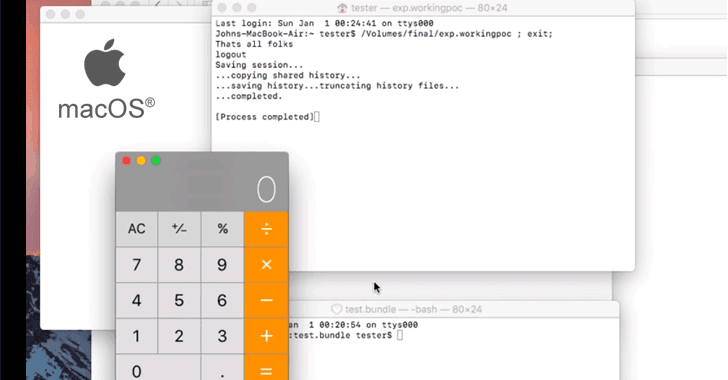

همانطور که در ویدیوی اثبات ادعای این آسیبپذیریها نشان داده شده است[۲]، محققان با متقاعد کردن یک قربانی به بازدید از یک صفحه وب موذی در Safari، توانستند با زنجیر کردن(۲) این سه آسیبپذیری برای کنترل یک کامپیوتر Mac، یک حمله دو مرحلهای ایجاد کنند.

DropBox در پست وبلاگ خود دراینباره میگوید[۳]: “مرحله اول شامل یک نسخه اصلاحشده از برنامه ترمینال است که بهعنوان یک handler برای یک پسوند فایل جدید (.workingpoc) ثبت شده است. علاوه بر این، شامل یک پوشه خالی به نام test.bundle خواهد بود که بهعنوان پیشفرض openfolder تنظیم میشود که بهطور خودکار میتواند /Applications/Terminal.app را بدون اجازه باز کند.”

مرحله دوم شامل shellscript بدون امضا با پسوند .workingpoc است که در داخل برنامه کاربردی ترمینال و بدون اجازه اجرا میشود.”

اپل بهروزرسانیهای امنیتی را در روز ۲۹ مارس ۲۰۱۸ منتشر کرد که شامل وصله امنیتی این سه آسیبپذیری بود. بنابراین، شما فقط باید مطمئن شوید که همه بهروزرسانیهای امنیتی ماهانه را بهطور منظم نصب میکنید تا از سیستمهای خود در مقابل تهدیدات محافظت کنید.

منابع

[۱] https://support.apple.com/en-us/HT208692

[۲] https://youtu.be/RYmZoqt1PfQ

[۳]https://blogs.dropbox.com/tech/2018/11/offensive-testing-to-make-dropbox-and-the-world-a-safer-place

[۴] https://thehackernews.com/2018/11/apple-macos-zeroday.html

(۱) code signing enforcement

(۲) chaining

ثبت ديدگاه