محققان امنیت سایبری یک نقص منطقی وصله نشده را در مایکروسافت آفیس ۲۰۱۶ و نسخههای قدیمی آن کشف کردند که میتواند به مهاجمان اجازه دهد که یک کد موذی را در داخل یک فایل از نوع سند جاسازی کنند و کاربران را به اجرای دژافزارها بر روی رایانههایشان سوق دهند.

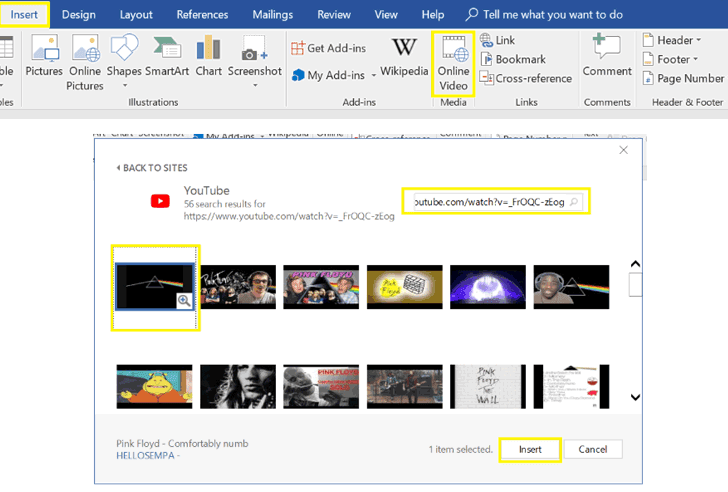

این نقص که توسط محققانی در Cymulate کشف شد، از گزینه Online Video در اسناد Word سوءاستفاده میکند. این ویژگی به کاربران اجازه میدهد تا یک ویدیو آنلاین را در اسناد خود با یک لینک به یوتیوب، جاسازی کنند.

هنگامیکه یک کاربر یک لینک ویدیو آنلاین را در یک سند Microsoft Word جاسازی میکند، ویژگی ویدیوی آنلاین بهطور خودکار یک اسکریپت دارای HTML جاسازیشده را ایجاد میکند که زمانی که بیننده بر روی thumbnail موردنظر در داخل سند کلیک میکند، اجرا میشود.

محققان سه ماه پسازآنکه مایکروسافت گزارش ارسالشده[۱] توسط آنها را بهعنوان یک آسیبپذیری امنیتی نپذیرفت، تصمیم گرفتند که آن را بهصورت عمومی منتشر کنند.

چگونه حمله جدید MS Word کار میکند؟

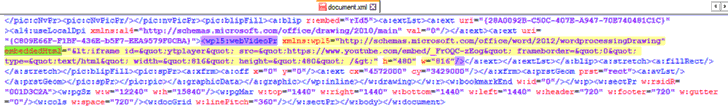

ازآنجاکه فایلهای Word با پسوند docx درواقع بستههای zip دارای فایلهای رسانهای و پیکربندی هستند، میتوان بهراحتی آنها را باز و ویرایش کرد.

به گفته محققان، فایل پیکربندی به نام document.xml که یک فایل XML پیشفرض است که توسط Word استفاده میشود و دارای کد تولیدشده جاسازی شده است، میتواند برای جایگزینی کد فعلی iFrame ویدیو با هر کد HTML یا جاوا اسکریپت که در پسزمینه اجرا میشود، مورد ویرایش قرار گیرد.

به عبارت ساده، یک مهاجم میتواند با جایگزین کردن ویدیوی واقعی یوتیوب با یک ویدیوی موذی که توسط مرورگر اینترنت اکسپلورر اجرا میشود، از این اشکال بهرهبرداری کند.

محققان دراینباره گفتند: “در داخل فایل xml، دنبال پارامتر embeddedHtml (تحت WebVideoPr) که حاوی کد IFrame یوتیوب است، بگردید.”

“تغییرات را در فایل document.xml ذخیره کنید، بسته docx را با اصلاح XML و باز کردن سند بهروزرسانی کنید. در هنگام باز کردن این سند با Microsoft Word، هیچ هشدار امنیتی داده نمیشود.”

اثبات ویدئویی: نقص ویدیو آنلاین در MS Word

برای اثبات میزان این آسیبپذیری، محققان Cymulate یک حمله اثبات ادعا تولید کردند[۲] که نشان میدهد چگونه یک سند موذی ساختهشده با یک ویدیو جاسازیشده، در صورت کلیک بر روی آن، کاربر را به اجرای یک فایل اجرایی جاسازیشده (بهعنوان یک بلوک base64) –بدون دانلود هیچچیزی از اینترنت یا نمایش هیچ هشدار امنیتی در هنگامیکه قربانی روی thumbnail کلیک کند، وامیدارد.

این هک نیاز دارد که مهاجم قربانیان را برای باز کردن یک سند و سپس کلیک کردن بر روی لینک ویدئویی جاسازیشده در آن متقاعد کند.

محققان Cymulate این اشکال را سه ماه پیش به مایکروسافت گزارش کردند که بر روی همه کاربران درMS Office 2016 و نسخههای قدیمیتر این مجموعه تأثیر میگذارد، اما این شرکت آن را بهعنوان یک آسیبپذیری امنیتی رد کرد.

ظاهراً مایکروسافت قصد ندارد این مشکل را حل کند و میگوید نرمافزار این شرکت “بهدرستی HTML را تفسیر میکند.”

در همین حال، محققان توصیه میکنند که مدیران شرکتها، اسناد Word حاوی تگ ویدئوی جاسازیشدهی “embeddedHtml” در فایل Document.xml را بلاک کنند و به کاربران نهایی توصیه میکنند پیوستهای داخل پستهای الکترونیک ناخواسته از منابع ناشناخته یا مشکوک را باز نکنند.

منابع

[۱] https://blog.cymulate.com/abusing-microsoft-office-online-video

[۳] https://thehackernews.com/2018/10/microsoft-office-online-video.html

ثبت ديدگاه