یک محقق امنیتی هندی یک نقص حیاتی با شدت بالا را در بسته X.Org Server کشف کرد که بر روی OpenBSD و بیشتر توزیعهای لینوکس ازجمله Debian، Ubuntu، CentOS، Red Hat و Fedora تأثیرگذار است.

سرور Xorg X یک پیادهسازی منبع باز از یک سیستم X11 (سرور نمایشدهنده) است که یک محیط گرافیکی را برای گستره وسیعتری از سختافزارها و پلتفرمهای سیستمعامل ارائه میدهد. این سرور بهعنوان یک واسطه بین سرویسدهنده و برنامههای کاربر عمل میکند تا نمایشدهندههای گرافیکی را کنترل کند.

در یک پست وبلاگ که توسط Narendra Shinde که یک مهندس امنیت است منتشر شده[۱]، آمده است که سرور Xorg X استدلالها را برای پارامترهای حداقل ۲ خط دستور بهدرستی تصدیق و مدیریت نمیکند و این امر به یک کاربر دارای اختیارات پایین اجازه میدهد که کد موذی را اجرا کند و یک فایل را مجدداً بازنویسی کند، که این فایل شامل فایلهایی که توسط کاربران با اختیارات بالا مدیریت میشوند مانند فایلهای root نیز میشود.

این نقص که بهعنوان CVE-2018-14665 نامگذاری شده است، در X.Org server 1.19.0 معرفی شد که تقریباً دو سال بود که بدون اینکه تشخیص داده شود باقیمانده بود و میتوانست توسط یک مهاجم محلی بر روی یک ترمینال یا از طریق SSH مورد بهرهبرداری قرار گیرد تا اختیارات خود را بر روی سیستم مورد هدف بالا برد.

دو پارامتر آسیبپذیر در این مورد عبارتاند از:

-modulepath: برای راهاندازی یک مسیر دایرکتوری برای جستجوی ماژولهای سرور Xorg

-logfile: برای تنظیم یک فایل log جدید برای سرور Xorg، بهجای استفاده از فایل log پیشفرض که در /var/log/Xorg.n.log و در اکثر سیستمعاملها قرار دارد.

Xorg در یک گزارش میگوید[۲]: “زمانی که سرور X با اختیارات بالا در حال اجراست (برای مثال زمانی که Xorg با مجموعه setuid bit نصب شده و توسط یک کاربر non-root شروع میشود)، استدلال modulepath میتواند برای تعیین یک مسیر ناامن به ماژولهایی که قرار است در سرور X بارگذاری شوند، مورداستفاده قرار گیرد و اجازه دهد کدهای غیرمجاز در یک فرایند مجاز اجرا شود.”

در گزارش Red Hat دراینباره آمده است[۳]: “بررسی مجوز نادرست برای گزینههای modulepath و logfile هنگام راهاندازی سرور Xorg X اجازه میدهد تا کاربران غیرمجاز با توانایی ورود به سیستم از طریق کنسول فیزیکی، اختیارات خود را افزایش دهند و کد دلخواه را در سطح اختیارات root اجرا کنند.”

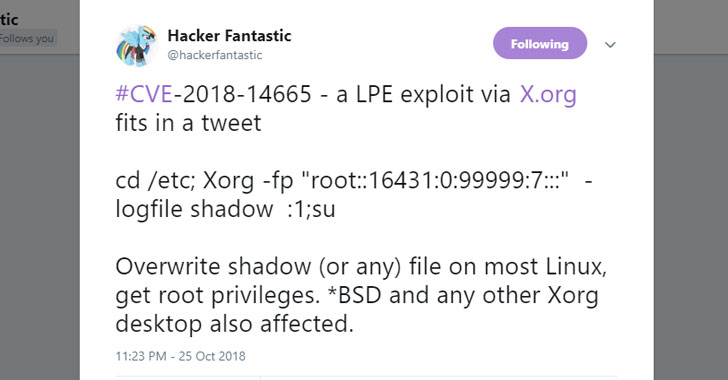

Matthew Hickey، محقق امنیتی، در تاریخ ۲۶ اکتبر ۲۰۱۸ یک بهرهبردار اثبات ادعا[۴] را که بهراحتی قابلیت اجرا شدن دارد را در توییتر به اشتراک گذاشت[۵] و گفت: “یک مهاجم میتواند به معنای واقعی سیستمهای تحت تأثیر را با ۳ دستور یا کمتر کنترل کند.”

بنیاد X.Org نسخه X.Org Server نسخه ۱٫۲۰٫۳ را با وصلههای امنیتی برای حل این مشکل منتشر کرده است.

توزیعهای محبوب مانند OpenBSD، Debain، Ubunutu، CentOS، Red Hat و Fedora توصیههای خود را برای تائید این مسئله و کار بر روی بهروزرسانی وصله موردنظر منتشر کردهاند[۶-۸].

منابع

[۱] https://www.securepatterns.com/2018/10/cve-2018-14665-xorg-x-server.html

[۲] https://lists.x.org/archives/xorg-announce/2018-October/002927.html

[۳] https://bugzilla.redhat.com/show_bug.cgi?id=CVE-2018-14665

[۴] https://twitter.com/hackerfantastic/status/1055568290112831490

[۵] https://twitter.com/hackerfantastic/status/1055517801224396800

[۶] https://ftp.openbsd.org/pub/OpenBSD/patches/6.4/common/001_xserver.patch.sig

[۷] https://security-tracker.debian.org/tracker/CVE-2018-14665

[۸] https://people.canonical.com/~ubuntu-security/cve/2018/CVE-2018-14665.html

[۹] https://thehackernews.com/2018/10/privilege-escalation-linux.html

ثبت ديدگاه