Zerodium، یک فروشنده بهرهبردار بدنام که در اوایل سال جاری یک میلیون دلار برای ارسال یک بهرهبردار روز صفر برای مرورگر Tor پیشنهاد داده بود[۱]، امروز بهصورت عمومی یک نقص روز صفر حیاتی را در این مرورگر ناشناس فاش کرد که میتواند هویت شما را در سایتهایی که بازدید میکنید، نشان دهد.

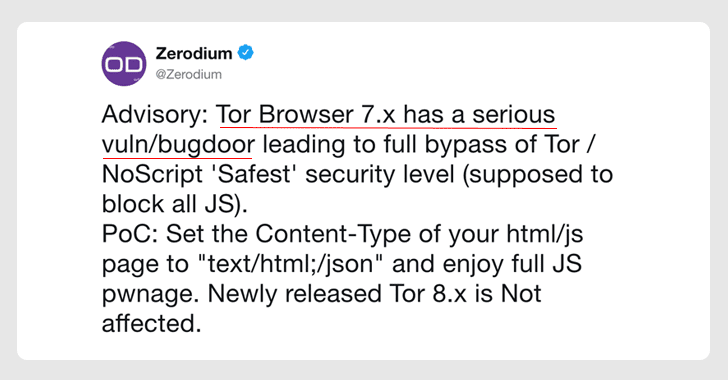

Zerodium در یک توییت یک آسیبپذیری روز صفر را که در افزونه NoScript این مرورگر وجود دارد، به اشتراک گذاشت[۲] که بهطور پیشفرض و با موزیلا فایرفاکس همراه با مرورگر Tor ارائه میشود.

NoScript یک افزونه مرورگر رایگان است که بهطور پیشفرض جاوا اسکریپت، جاوا، فلش و دیگر محتواهای بالقوه خطرناک را بر روی تمام صفحات وب مسدود میکند، هرچند کاربران میتوانند سایتهایی را که به آنها اعتماد دارند، در بخش whitelist قرار دهند.

به گفته Zerodium، نسخههای NoScript کلاسیک یعنی ۵٫۰٫۴ تا ۵٫۱٫۸٫۶ با فعال بودن ایمنترین سطح امنیتی که در مرورگر تور نسخه ۷٫۵٫۶ وجود دارد میتواند برای اجرای هر فایل جاوا اسکریپت با تغییر عنوان محتوای هِدِرش به فرمت JSON دور زده شوند.

بهعبارتدیگر، یک وبسایت میتواند از این آسیبپذیری برای اجرای کد جاوا اسکریپت موذی بر روی مرورگر Tor قربانیان استفاده کند تا بتواند آدرس IP واقعی آنها را شناسایی کند.

لازم به ذکر است که آخرین نسخه مرورگر Tor، یعنی نسخه ۸، به این نقص آسیبپذیر نیست، زیرا افزونه NoScript برای نسخه جدیدتر فایرفاکس یعنی Quantom طراحی شده است که بر اساس یک فرمت API متفاوت است.

بنابراین، به کاربران نسخه ۷ مرورگر تور بهشدت توصیه میشود تا بلافاصله مرورگر خود را به آخرین نسخه یعنی نسخه ۸ بهروزرسانی کنند.

افزونه NoScript همچنین یک نقص روز صفر را با انتشار نسخه کلاسیک NoScript یعنی نسخه ۵٫۱٫۸٫۷ برطرف کرده است[۳].

منابع

[۱] https://thehackernews.com/2017/09/tor-zero-day-exploits.html

[۲] https://twitter.com/Zerodium/status/1039127214602641409

[۳] https://noscript.net/getit#classic

[۴] https://thehackernews.com/2018/09/tor-browser-zero-day-exploit.html

ثبت ديدگاه