محققان امنیتی جزئیات و اثبات ادعای (PoC) بهرهبردارهای یک آسیبپذیری سرریز عدد صحیح(۱) را در کرنل لینوکس منتشر کردهاند که میتواند به کاربر غیرمجاز اجازه دهد تا به سیستم مورد هدف دسترسی در حد مدیر(۲) داشته باشد.

این آسیبپذیری که توسط Qualys (تأمینکننده راهحلهای امنیتی مبتنی بر ابر) کشف شده است و با عنوان Mutagen Astronomy نامگذاری شده است، بر روی نسخههای کرنل منتشرشده بین ژوئیه ۲۰۰۷ تا ژوئیه ۲۰۱۷ تأثیرگذار است و بر روی توزیعهای Red Hat Enterprise Linux، CentOS و Debian تأثیر میگذارد.

آسیبپذیری Mutagen Astronomy که با عنوان CVE-2018-14634 شناخته میشود، نوعی مشکل بالا بردن اختیارات محلی است که یکی از شایعترین مسائل مربوط به سیستمعامل است و در تابع create_elf_tables () در کرنل لینوکس قرار دارد که جدولهای حافظه را اجرا میکند.

برای بهرهبرداری موفق از این آسیبپذیری، مهاجمان باید به سیستم مورد هدف دسترسی داشته باشند و بهرهبردار خود را اجرا کنند که منجر به یک سرریز بافر میشود و در نتیجه موجب اجرای کد موذی و کنترل کامل بر روی سیستم آسیبدیده خواهد شد.

بر اساس یک توصیه امنیتی منتشرشده توسط Qualys در روز سهشنبه ۲۶ سپتامبر، این آسیبپذیری امنیتی میتواند برای بالا بردن سطح اختیارات به ریشه از طریق باینری SUID-root مورد بهرهبرداری قرار گیرد، اما تنها بر روی سیستمهای ۶۴ بیتی کار میکند.

در یک گزارش منتشرشده توسط Red Hat آمده است[۱]: “این مشکل بر روی سیستمهای ۳۲ بیتی تأثیر نمیگذارد، زیرا آنها دارای فضای آدرس بزرگ برای بهرهبرداری از این نقص نیستند. سیستمهای با حافظه کمتر از ۳۲ گیگابایت نیز به علت نیاز به حافظه در زمان بهرهبرداری، بعید به نظر میرسد که تحت تأثیر این آسیبپذیری قرار گیرند.”

در گزارش منتشرشده توسط Qualys آمده است[۲]: “تنها کرنلهایی که با (۳)b6a2fea39318 همراه میشوند اما بدون همراهی da029c11e6b17(4) هستند، قابل بهرهبرداری هستند.”

گفته میشود نسخههای کرنل لینوکس ۲٫۶، ۳٫۱۰ و ۴٫۱۴ به نقص Mutagen Astronomy آسیبپذیر هستند.

درحالیکه اکثر توزیعهای لینوکس دارای backported commit da029c11e6b1 برای کرنلهای پشتیبانی شده در درازمدت خود برای حل این مسئله هستند، اما Red Hat Enterprise Linux، CentOS و Debian 8 Jessie (نسخه فعلی “oldstable”) هنوز وصله موردنظر را پیادهسازی نکردند[۳و۴] و بنابراین، هنوز آسیبپذیرند.

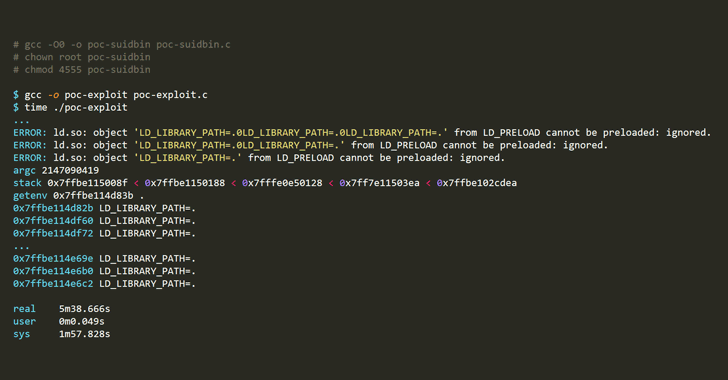

اثبات ادعای (PoC) این بهرهبردارها منتشر شده است.

Qualys این آسیبپذیری را به Red Hat در تاریخ ۳۱ اوت ۲۰۱۸ و به توسعهدهندگان کرنل لینوکس در تاریخ ۱۸ سپتامبر ۲۰۱۸ گزارش کرده است. Red Hat، این نقص را بهعنوان مهم و با نمره CVSS 7.8 (شدت بالا) تعیین کرده است و شروع به انتشار بهروزرسانیهای امنیتی موردنظر برای حل این مسئله کرده است.

Red Hat دراینباره میگوید: “این مشکل بر روی نسخه بستههای کرنل همراه با Red Hat Enterprise Linux 6، ۷ و Red Hat Enterprise MRG تأثیرگذار است. بهروزرسانیهای کرنل آینده برای Red Hat Enterprise Linux 6، ۷ و Red Hat Enterprise MRG 2 این مشکل را برطرف کردهاند.”

بااینحال، نسخههای کرنل لینوکس همراه با Red Hat Enterprise Linux 5 توسط آسیبپذیریMutagen Astronomy تحت تأثیر قرار نگرفتند.

محققان Qualys همچنین جزئیات فنی و اثبات ادعای بهرهبردارهای این آسیبپذیری را بهصورت عمومی منتشر کردهاند[۵و۶].

منابع

[۱] https://access.redhat.com/security/cve/cve-2018-14634

[۲]https://www.qualys.com/2018/09/25/cve-2018-14634/mutagen-astronomy-integer-overflow-linux-create_elf_tables-cve-2018-14634.txt

[۳] https://www.mail-archive.com/centos@centos.org/msg129194.html

[۴] https://security-tracker.debian.org/tracker/CVE-2018-14634

[۷] https://thehackernews.com/2018/09/linux-kernel-vulnerability.html

(۱) integer overflow

(۲) superuser

(۳) mm: variable length argument support,” from July 19, 2007

(۴) exec: Limit arg stack to at most 75% of _STK_LIM”, from July 7, 2017

ثبت ديدگاه