گوگل به طور پیشفرض یک ویژگی امنیتی به نام Site Isolation را در مرورگر کروم خود با انتشار نسخه ۶۷ برای تمامی کاربران دسکتاپ فعال کرده است تا به آنها کمک کند در برابر تهدیدات امنیتی از جمله حمله Spectre و Meltdown از خود محافظت کنند[۱].

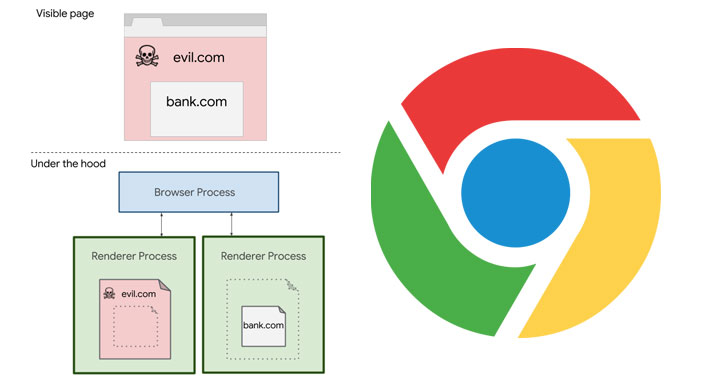

Site Isolation یکی از ویژگیهای مرورگر وب گوگل کروم است که یک مرز امنیتی اضافی بین وبسایتها فراهم میکند و اطمینان حاصل میکند که سایتهای مختلف همیشه در فرایندهای جداگانه و جدا از یکدیگر قرار میگیرند.

از آنجایی که هر سایت در مرورگر فرایند sandbox خود را میگیرد، این ویژگی باعث میشود که وبسایتهای غیرقابل اطمینان برای دسترسی به اطلاعات حسابهای شما یا سرقت حسابهای کاربری شما بر روی دیگر وبسایتها با مشکل مواجه شوند.

در ماه ژانویه سال جاری که محققان پروژه صفر گوگل جزئیات آسیبپذیریهای Spectre و Meltdown در پردازنده را منتشر کردند، این غول تکنولوژی به کاربران دسکتاپ کروم توصیه کرد که به صورت دستی ویژگی Site Isolation را در دستگاههای خود به منظور کاهش حملات احتمالی کانال جانبی فعال کنند[۲].

مهندس گوگل Charlie Reis در پست وبلاگ خود در این باره توضیح میدهد[۳]: “حتی اگر حمله Spectre در یک صفحه وب موذی رخ دهد، دادهها از وبسایتهای دیگر به طور کلی نمیتواند در یک فرآیند مشابه بارگذاری شود، و بنابراین اطلاعات کمتری برای مهاجم در دسترس مهاجم خواهد بود.”

“این ویژگی به طور چشمگیری خطر تهدید شده توسط Spectre را کاهش میدهد.”

پس از کشف انواع مختلف Spectre، گوگل در حال حاضر به طور پیش فرض این ویژگی امنیتی را برای ۹۹ درصد کاربران دسکتاپ کروم در ویندوز، مک، لینوکس و سیستمعامل کروم فعال کرده است.

با توجه به گستره وسیعِ این تغییرات جدید، این شرکت در حال حاضر برای کنترل و بهبود عملکرد، این تغییرات را در ۱ درصد از سیستمها فعال نکرده است.

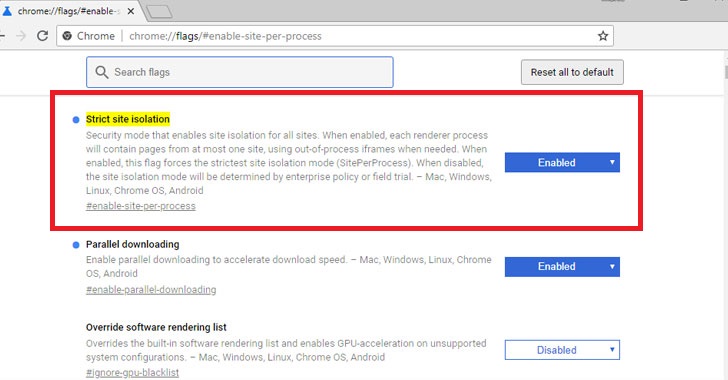

گوگل همچنین در حال بررسی راههایی برای گسترش ویژگی Site Isolation به کروم برای اندروید است، پلتفرم موبایل گوگل “که در آن مسائل شناخته شده دیگری نیز وجود دارد”، اما کاربران اندروید میتوانند این ویژگی را به صورت دستی فعال کنند.

این شرکت گفت: “خط مشی سازمانی تجربی(۱) برای فعال کردن Site Isolation در کروم ۶۸ برای اندروید در دسترس خواهد بود و میتوان آن را به صورت دستی در اندروید و با استفاده از chrome: // flags / # enable-site-per-process، فعال کرد.”

از آنجاییکه مرورگرها عموما به صفحات اجازه میدهند تا تصاویر و اسکریپتها را از هر سایتی جاسازی کنند، گوگل همچنین مکانیزمی به نامBlocking Reading Origin را به ویژگی Site Isolation اضافه کرده است که “به مرورگر اجازه میدهد یک برنامه وب در یک مبدأ (دامنه) به منابع منتخب از یک سرور با یک منبع دیگر دسترسی داشته باشد.”

گوگل گفت: “علاوه بر این، Site Isolation نیز در برابر نوع خاصی از اشکال امنیتی مرورگر وب که UXSS(2) نامیده میشود، محافظت بیشتری را ارائه میدهد.”

“اشکالات امنیتی به این شکل به طور معمول اجازه میدهد یک مهاجم Same Origin Policy را داخل یک فرآیند رِندر دور بزند، هر چند آنها اجازه نمیدهند که مهاجم کنترل کامل فرایند را برعهده گیرد.”

لازم به ذکر است که فرآیندهای اضافی ایجاد شده توسط Site Isolation میتواند باعث شود کروم از حافظه بیشتر استفاده کند، اما گوگل وعده داده است که این رفتار را بهینهسازی کند تا سرعت مرورگر خود را حفظ کند.

منابع

[۱] https://apa.aut.ac.ir/?p=3397

[۲] https://thehackernews.com/2018/01/intel-kernel-vulnerability.html

[۳] https://security.googleblog.com/2018/07/mitigating-spectre-with-site-isolation.html

[۴] https://thehackernews.com/2018/07/google-chrome-site-isolation.html

(۱) Experimental enterprise policies

(۲) universal cross-site scripting

ثبت ديدگاه