محققان امنیتی یک کمپین جاسوسی سایبری بسیار هدفمند را کشف کردهاند که گفته میشود با یک گروه هکری که در پشت ترویانِ از نوعِ در پشتیِ KHRAT قرار دارد مرتبط است و سازمانها را در جنوب شرق آسیا هدف قرار داده است.

به گفته محققان از Palo Alto، این گروه هکری، که آن را RANCOR نامیدهاند، با استفاده از دو خانواده جدید از دژافزارها یعنی PLAINTEE و DDKONG نهادهای سیاسی را در سنگاپور و کامبوج هدف قرار دادند[۱].

بااینحال، در سالهای گذشته، مجرمان سایبری پشت ترویان KHRAT به یک گروه جاسوسی سایبری چینی، به نام DragonOK ارتباط داده شده بودند.

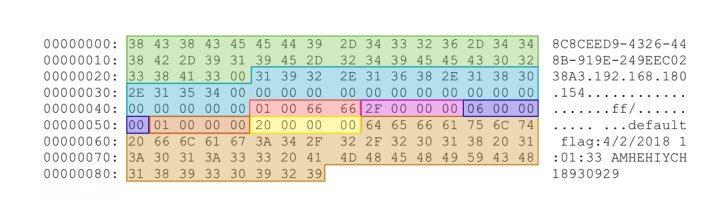

محققان درحالیکه زیرساخت C&C مرتبط با ترویان KHRAT را بررسی میکردند، انواع مختلفی از این دو خانواده دژافزار را شناسایی کردند، که به نظر میرسد PLAINTEE آخرین سلاح در زرادخانه این گروه است که از یک پروتکل UDP سفارشی برای ارتباط با سرور از راه دورِ فرمان و کنترل خود استفاده میکند.

برای تحویل هر دو PLAINTEE و DDKONG، مهاجمان از پیامهای فیشینگspear با شاخصهای آلودگی مختلف استفاده میکنند، ازجمله macroهای موذی در فایل Microsoft Office Excel، HTA Loader و DLL Loader که شامل فایلهای فریبنده(۱) است.

محققان توضیح میدهند: “این فایلهای فریبنده حاوی جزئیاتی از مقالات خبری عمومی هستند که عمدتاً بر روی اخبار و رویدادهای سیاسی متمرکز شدهاند. علاوه بر این، این اسناد فریبنده بر روی وبسایتهای قانونی شامل وبسایت دولتی متعلق به دولت کامبوج و حداقل در یک مورد بر روی فیسبوک میزبانی میشوند.”

علاوه بر این، PLAINTEE افزونههای اضافی را از سرور C&C خود با استفاده از یک پروتکل UDP سفارشی مشابه که دادهها را در فرمت کدگذاری شده انتقال میدهد، بارگیری و نصب میکند.

محققان میگویند: “این خانوادهها از ارتباطات شبکه سفارشی برای بارگیری و اجرای افزونههای مختلفی که توسط مهاجمان میزبانی میشوند، استفاده میکنند. قابلتوجه است که استفادهی دژافزار PLAINTEE از یک پروتکل UDP سفارشی نادر بوده و در هنگام ساخت روشهای تشخیص ابتکاری(۲) برای دژافزارهای ناشناخته قابلتوجه است.”

از سوی دیگر، DDKONG از فوریه ۲۰۱۷ توسط این گروه هکری استفاده شده است و هیچ پروتکل ارتباطی سفارشی مانند PLAINTEE ندارد، هرچند مشخص نیست که آیا یکی از مجرمان سایبری و یا تعداد بیشتری از آنها تنها از این دژافزار استفاده میکنند.

بر طبق گفته محققان، payload نهایی هر دو خانواده این دژافزار نشان میدهد که هدف هر دو دژافزار، جاسوسی سایبری از اهداف سیاسی بهجای سرقت پول از آنهاست.

ازآنجاییکه گروه RANCOR بهطور عمده کاربران non-tech-savvy را هدف قرار میدهد، همیشه توصیه میشود نسبت به هر سند ناخواسته ارسالشده از طریق پست الکترونیک مشکوک باشید و هرگز بر روی لینکهای درون آن اسناد کلیک نکنید، مگر اینکه منبع آن مورد تأیید شما باشد.

علاوه بر این، اطمینان حاصل کنید که یک مجموعه امنیتی ضدویروس مبتنی بر رفتار(۳) بر روی سیستم خود اجرا کنید که میتواند اینگونه دژافزارها را قبل از آلوده کردن سیستم شما، شناسایی و مسدود کند و همیشه به یاد داشته باشید که آنها را بهروز نگه دارید.

منابع

[۱]https://researchcenter.paloaltonetworks.com/2018/06/unit42-rancor-targeted-attacks-south-east-asia-using-plaintee-ddkong-malware-families

[۲] https://thehackernews.com/2018/06/cyber-espionage-malware.html

(۱) decoy

(۲) heuristics

(۳) behavioral-based

ثبت ديدگاه