محققان امنیتی متوجه شدند که بیشتر نمونههای دژافزار LokiBot که در سطح اینترنت توزیع شدهاند در حقیقت نسخههای اصلاحشده(۱) از نمونه اصلی هستند.

LokiBot یک دزد کلمه عبور و کیف پول سختافزاری(۲) است که میتواند اطلاعات حساس را از چندین نوع از مرورگرهای وب محبوب، FTP، سرویسگیرندگان پست الکترونیک و همچنین ابزارهای مدیریت IT مانند PuTTY برداشت کند(۳).

دژافزار اصلی LokiBot توسط یک نام مستعار آنلاین یعنی lokistov یا Carter توسعه داده شد و در چندین انجمن هک زیرزمینی(۴) به مبلغ ۳۰۰ دلار فروخته شد اما بعدازآن برخی دیگر از هکرها در dark web نیز شروع به فروش یک دژافزار مشابه باقیمتی کمتر کردند (در حدود ۸۰ دلار).

اعتقاد بر این بود که کدِ منبعِ LokiBot لو رفته است که ممکن است اجازه داده که دیگران نسخههای خود را از این دژافزار کامپایل کنند.

بااینحال، یک محقق با نام مستعار d00rt در توییتر متوجه شد[۱] که فردی در نمونه اصلی LokiBot تغییرات کوچکی (وصله کردن(۵)) انجام داده است، بدون اینکه به منبع کد آن دسترسی داشته باشد که به دیگر هکرها اجازه میدهد تا دامنههای سفارشی خود را برای دریافت اطلاعات دزدیدهشده تعریف کنند.

هکرها بهطور فعال در حال گسترانیدن نسخههای ربودهشده از LokiBot هستند.

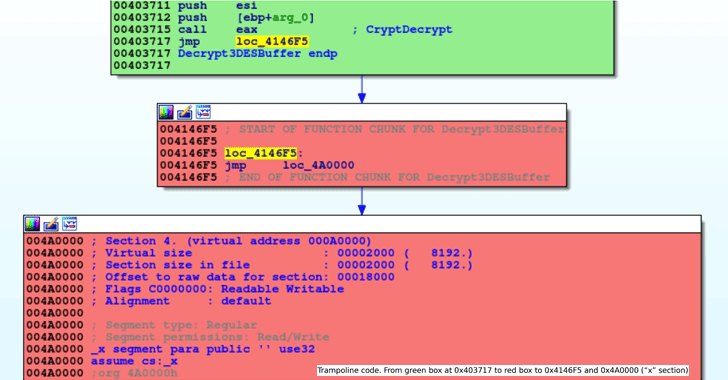

این محقق دریافته است که محل سرور فرمان و کنترل این دژافزار یا همان محلی که دادههای سرقت شده باید ارسال شوند، در پنج مکان در برنامه ذخیره شدهاند که چهار مورد از آنها با استفاده از الگوریتم Triple DES و یکی با استفاده از یک رمز(۶) XOR رمزگذاری شده است.

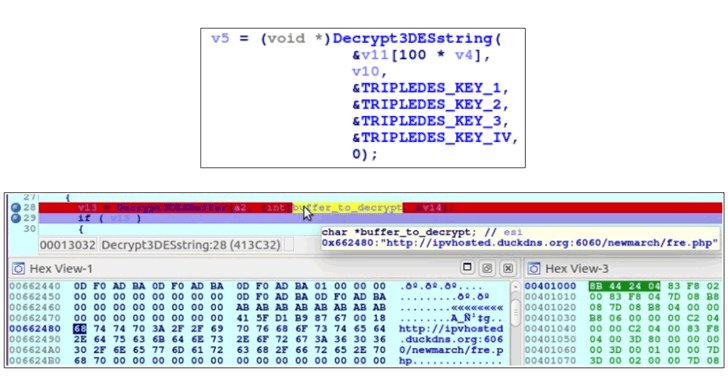

این دژافزار دارای یک تابع به نام Decrypt3DESstring است که برای واضح کردن تمام رشتههای رمزگذاری شده و گرفتن URL از سرور فرمان و کنترل استفاده میشود.

این محقق نمونههای جدید LokiBot را تجزیهوتحلیل کرده و آنها را با نمونه اصلی قدیمی مقایسه کرده است و نتیجه گرفته که تابع Decrypt3DESstring در نمونههای جدید اصلاحشده است بهطوریکه همیشه مقدار را از رشته محافظتشده توسط XOR(7) بهجای رشتههای Triple DES برمیگرداند.

این محقق گفت: “URL های حفاظتشده ۳DES همیشه در تمام نمونههای LokiBot از این نسخه جدید، مشابه هستند.”

“علاوه بر این، این URL ها هرگز استفاده نمیشوند. Decrypt3DESstring یک بافر واضح شدهی ۳DES را بازمیگرداند. این باید رفتار ایدهآل این تابع باشد، اما همانطور که قبلاً توضیح داده شد، هر بار Decrypt3DESstring فراخوانده میشود، این یک URL واضح شده با XOR یا یک URL رمز شده با XOR را بازمیگرداند.”

این تغییرات هرکسی را با یک نمونه جدید از LokiBot مجاز به ویرایش برنامه، با استفاده از یک ویرایشگر ساده HEX و اضافه کردن URL های سفارشی خود برای دریافت اطلاعات به سرقت رفته میکند.

بااینحال، روشن نیست که چرا نویسنده اصلی دژافزار همچنین یک URL سرور C&C مشابه را در یک رشته رمزگذاری شده توسط رمز XOR که دارای ایمنی کمتری است، ذخیره کرده، درحالیکه این کار امری غیرضروری است.

بسیاری از نمونههای مختلف LokiBot که در حال حاضر در سطح اینترنت توزیع شدهاند و برای فروش در بازار زیرزمینی و با قیمت بسیار پایین در دسترس هستند نیز توسط چندین هکر بهطور مشابه وصله شدهاند.

در همین حال، نویسنده اصلی LokiBot در حال حاضر نسخه جدید (نسخه ۲٫۰) خود را بهصورت آنلاین در بسیاری از انجمنها برای فروش قرار داده است.

تابع واضح کردن نیز برای دریافت مقادیر رجیستری موردنیاز برای ماندگار کردن(۸) دژافزار در یک سیستم استفاده میشود، اما ازآنجاکه بعد از وصله کردن، تابع واضح کردن فقط یک URL را برمیگرداند، نمونههای جدید LokiBot پس از راهاندازی مجدد دستگاه نمیتوانند دوباره راهاندازی شوند.

برای دانستن جزئیات فنی بیشتر در مورد نمونههای جدید این دژافزار، شما میتوانید به مقاله تحقیقاتی منتشرشده توسط این محققان در GitHub رجوع کنید [۱].

منابع

[۱] https://github.com/d00rt/hijacked_lokibot_version/blob/master/doc/LokiBot_hijacked_2018.pdf

[۲] https://thehackernews.com/2018/07/lokibot-infostealer-malware.html

(۱) modified

(۲) cryptocoin-wallet

(۳) harvest

(۴) underground hacking forums

(۵) patching

(۶) cipher

(۷) XOR-protected string

(۸) persistent

ثبت ديدگاه