محققان امنیتی در ارتباط با یک کمپین موذی جدید هشدار دادند که از یک روش جایگزین برای mine کردن ارزهای رمزنگاریشده بدون تزریق مستقیم کد جاوا اسکریپت CoinHive بدذات درون هزاران وبسایت هک شده استفاده میکند.

Coinhive یک سرویس مبتنی بر مرورگر محبوب است که به صاحبان وبسایتها اجازه میدهد تا با جاسازی یک کد جاوا اسکریپت، از قدرت پردازشگر بازدیدکنندگان وبسایتشان بهمنظور mine کردن ارز رمزنگاریشده Monero بهمنظور کسب درآمد استفاده کنند.

بااینحال، از زمان آغاز آن یعنی در اواسط سال ۲۰۱۷، مجرمان سایبری از طریق تزریق نسخه خود از کد جاوا اسکریپت CoinHive به تعداد زیادی از وبسایتهای هک شده از این سرویس سوءاستفاده کردند که درنهایت میلیونها نفر از بازدیدکنندگان را فریب دادند که ندانسته ارز رمزنگاریشده Monero را mine کنند.

ازآنجاییکه بسیاری از شرکتهای امنیتی وب و شرکتهای آنتیویروس محصولات خود را برای تشخیص تزریق غیرمجاز کد جاوا اسکریپت CoinHive بهروز کردهاند، مجرمان سایبری هماکنون با سوءاستفاده از یک سرویس دیگر از CoinHive برای دستیابی به اهداف مشابه استفاده میکنند.

مهاجمان URLهای کوتاه CoinHive را به سایتهای هک شده تزریق میکنند.

جدای از miner جاوا اسکریپت جاسازیشده، CoinHive همچنین دارای یک سرویس کوتاه کننده URL است که به کاربران این امکان را میدهد که یک لینک کوتاه را برای هر URL ای با یک تأخیر ایجاد کنند تا بتوانند یک لحظه قبل از اینکه کاربر به URL اصلی هدایت شود، ارز رمزنگاریشده monero را mine کند.

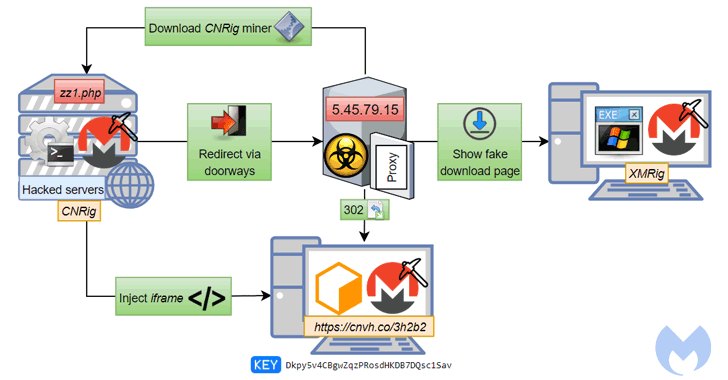

به گفته محققان امنیتی در Malwarebytes، تعداد زیادی از وبسایتهای قانونی هک شدهاند[۱] تا URL های کوتاه را که توسط CoinHive تولید شدهاند و درون یک HTML iFrame مخفی شدهاند را ندانسته بارگیری کنند. مهاجمان این کار را در تلاش برای مجبور کردن بازدیدکنندگان به mine کردن ارزهای رمزنگاریشده انجام دادهاند.

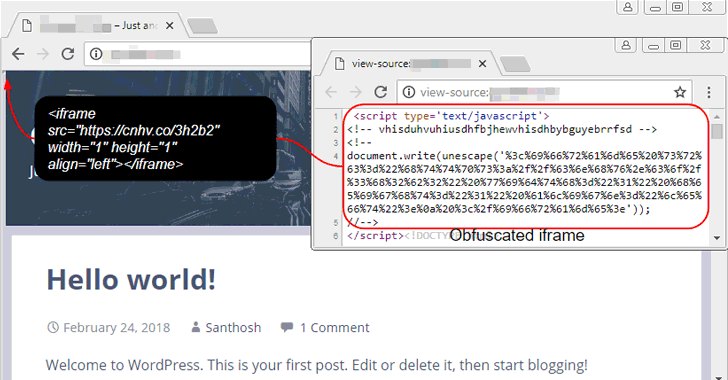

Malwarebytes گفت: “در هفتههای گذشته، crawlerهای ما صدها سایت که از انواع CMS استفاده میکردند و همگی توسط همان کد مبهم(۱) تزریق شدهاند را کشف کردند که از لینک کوتاه Coinhive برای انجام مخفیانه mine کردن ارزهای رمزنگاریشده استفاده میکردند.”

این روش mining غیرمجازِ مبتنی بر مرورگر که بدون تزریق مستقیم کد جاوا اسکریپت CoinHive کار میکند، در ابتدا توسط محققان در Sucuri و در اواخر ماه می ۲۰۱۸ شناسایی شد[۲].

محققان Malwarebytes بر این باورند که وبسایتهای هک شدهای که کشف کردهاند، بخشی از یک برنامه موذی در حال انجام است که توسط محققان Sucuri کشف شده است.

به گفته محققان، هکرها یک کد جاوا اسکریپت مبهم را به وبسایتهای هک شده اضافه میکنند که بهمحض آنکه در مرورگر وب بازدیدکننده بارگذاری میشود، یک iFrame نامرئی (۱ در ۱ پیکسل) را بهصورت پویا به صفحه وب بازدیدکننده تزریق میکند.

ازآنجاکه loadهای کوتاهکنندهی URL که از iFrame پنهان استفاده میکنند، نامرئی هستند، متوجه حضور آنها شدن در یک صفحه وب بسیار دشوار است. صفحه وب آلوده سپس بهطور خودکار شروع به mining میکند تا اینکه سرویس کوتاه کننده لینک Coinhive کاربر را به URL اصلی انتقال دهد.

بااینحال، ازآنجاکه زمان تغییر مسیر لینک کوتاه از طریق تنظیمات Coinhive قابل تنظیم است (با استفاده از مقدار هَش)، مهاجمان بازدیدکنندگان مرورگرهای وب را مجبور میکنند که برای مدتزمان طولانیتری به mining ارزهای رمزنگاریشده بپردازند.

Jérôme Segura که یک محقق امنیتی در Malwarebytes است دراینباره میگوید: “درواقع، درحالیکه تنظیم پیشفرض Coinhive بر روی ۱۰۲۴ هش قرار دارد، اما مورد جدید کشفشده قبل از بارگذاری URL مقصد نیاز به ۳،۷۱۲،۰۰۰ هَش دارد.”

علاوه بر این، هنگامیکه تعداد هشهای موردنیاز به دست میآید، لینک قرار داشته در پشت URL های کوتاه شده، کاربر را به یک صفحه مشابه هدایت میکند که دوباره فرایند mining را آغاز کند، درحالیکه بازدیدکننده سایت فکر میکند که صفحه وب موردنظر فقط refresh شده است.

Crooks همچنین تلاش میکند تا کامپیوتر شما را به یک برده mine کننده ارزهای رمزنگاریشده تبدیل کند.

علاوه بر iFrame پنهان، محققان دریافتند که مجرمان سایبری همچنین لینکها را به وبسایتهای هک شده دیگر تزریق میکنند تا قربانیان را گول بزنند تا دژافزار mining ارزهای رمزنگاریشده موذی را برای دسکتاپ بهعنوان نسخههای قانونی یک نرمافزار دانلود کنند.

محققان گفتند: “در این کمپین، ما مشاهده کردیم که یک زیرساخت(۲) مورداستفاده قرار میگیرد تا یک miner از نوع XMRig را از طریق فریب دادن کاربران توسط بارگیری فایلهایی که بهطور آنلاین جستجو میکنند، درون سیستمهای کاربران قرار دهند.”

درعینحال، سرورهای هک شده تنظیم شدهاند که یک miner لینوکس را دانلود و اجرا کنند تا برای مجرمان سوددهی داشته باشد، اما هزینۀ آن را مالکان سرورها متحمل میشوند.”

بهترین روش برای محافظت از خود در برابر mining ارزهای رمزنگاریشدهی قرار داده شده در مرورگرها، استفاده از یک افزونه مرورگر مانند minerBlock و No Coin است که بهطور خاص برای جلوگیری از استفاده از منابع کامپیوتر شما بهمنظور mining ارزهای رمزنگاریشده طراحی شدهاند.

منابع

[۱]https://blog.malwarebytes.com/threat-analysis/2018/07/obfuscated-coinhive-shortlink-reveals-larger-mining-operation

[۲] https://blog.sucuri.net/2018/05/cryptomining-through-disguised-url-shorteners.html

[۳] https://thehackernews.com/2018/07/coinhive-shortlink-crypto-mining.html

(۱) obfuscated

(۲) infrastructure

ثبت ديدگاه