محققان امنیتی در مایکروسافت جزئیات دو آسیبپذیری حیاتی و مهم روز صفر را منتشر کردند که اخیراً پسازآنکه یک فایل PDF موذی توسط شخصی بر روی VirusTotal بارگذاری شد، کشف شد که قبل از اینکه در سطح اینترنت مورداستفاده قرار گیرند، وصله شده بودند[۱].

در اواخر ماه مارس ۲۰۱۸، محققان در ESET یک فایل PDF موذی در VirusTotal پیدا کردند که آن را با تیم امنیتی مایکروسافت با عنوان “یک بهرهبردار بالقوه برای یک آسیبپذیری ناشناخته کرنل ویندوز” به اشتراک گذاشتند.

پس از تجزیهوتحلیل فایل PDF موذی، تیم مایکروسافت متوجه شد که این فایل شامل دو بهرهبردار روز صفر است که یکی Adobe Acrobat و دیگری مایکروسافت ویندوز را هدف قرار داده بود.

ازآنجاییکه وصلههای هر دو آسیبپذیری در هفته دوم ماه می ۲۰۱۸ منتشر شدند، مایکروسافت جزئیات مربوط به هر دو آسیبپذیری را پس از دادن زمان کافی به کاربران برای بهروزرسانی سیستمعاملها و نرمافزار Adobe آسیبپذیر در تاریخ ۲ جولای ۲۰۱۸ منتشر کرد.

بر طبق گفته محققان، PDF موذی شامل هر دو بهرهبردار روز صفر در مرحله اول توسعه بود، “با توجه به این واقعیت که PDF بهخودیخود یک payload موذی را انتقال نمیدهد و به نظر میرسد یک کد اثبات ادعاست.”

به نظر میرسد کسی که هر دو بهرهبردار روز صفر را برای ساخت یک سلاح بسیار قدرتمند سایبری ترکیب کرده است بهطور غیر عمد و اشتباه توسط بارگذاری کردن بهرهبردارهای درحالتوسعه خود در VirusTotal نتوانسته به اهداف خود برسد.

این آسیبپذیریهای روز صفر یک نقص اجرای کد از راه دور در Adobe Acrobat (CVE-2018-4990) و یک خطای بالا بردن اختیارات در مایکروسافت ویندوز (CVE-2018-8120) هستند.

Matt Oh، مهندس امنیت در Windows Defender ATP Research در انباره میگوید: “اولین بهرهبردار موتور جاوا اسکریپت Adobe را برای اجرای shellcode در زمینه ماژول موردحمله قرار داده است.”

بهرهبردار دوم، که بر روی سیستمعاملهای مدرن مانند ویندوز ۱۰ تأثیر نمیگذارد، اجازه میدهد که shellcode از Adobe Reader sandbox فرار کند و با امتیازات بالایی از حافظه کرنل ویندوز اجرا شود.”

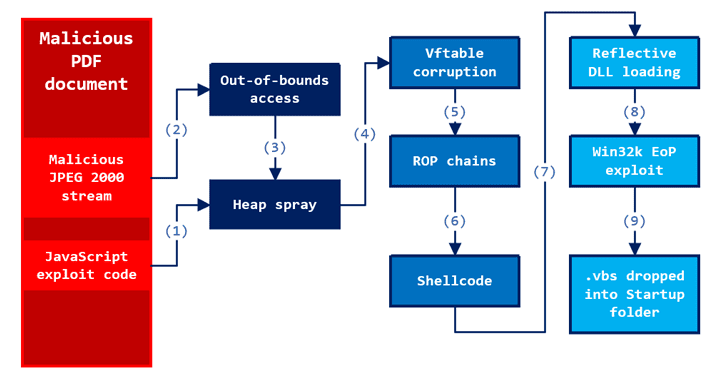

بهرهبردار Adobe Acrobat در یک سند PDF بهعنوان یک تصویر دستکاری شده موذی JPEG 2000 که حاوی کد بهرهبردار جاوا اسکریپت است گنجانده شده است که باعث یک آسیبپذیری double-free در نرمافزار بهمنظور اجرای shellcode میشود.

با استفاده از اجرای shellcode از آسیبپذیری اول، مهاجم از دومین بهرهبردار کرنل ویندوز استفاده میکند تا Adobe Reader sandbox را بشکند و آن را با اختیارات بالا اجرا کند.

ازآنجاییکه این نمونه PDF موذی در زمان تشخیص درحالتوسعه بود، به نظر میرسد شامل یک payload ساده PoC است که فایل vbs خالی را در فولدر Startup قرار میدهد.

محققان ESET به این نتیجه رسیدند: “در ابتدا محققان ESET نمونه PDF را هنگامیکه به یک مخزن(۱) عمومی از نمونههای موذی بارگذاری شد، کشف کردند.”

“این نمونه حاوی یک payload نهایی نیست، که ممکن است نشانگر آن باشد که در مراحل ابتدایی توسعه آن گرفتار شده باشد. باوجوداینکه این نمونه حاوی یک payload واقعی موذی نیست، نویسنده (یا نویسندگان) سطح بالایی از مهارتها را در کشف آسیبپذیری و بهرهبرداری از نوشتن را نشان دادند.”

مایکروسافت[۲] و ادوبی[۳] بهروزرسانیهای امنیتی مربوطه برای هر دو آسیبپذیری را در ماه می ۲۰۱۸ منتشر کردند. برای جزئیات فنی بیشتر در ارتباط با این آسیبپذیریها، میتوانید به وبلاگهای مایکروسافت[۴] و ESET مراجعه کنید[۵].

منابع

[۱] https://thehackernews.com/2018/05/microsoft-patch-tuesday.html

[۲] https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-8120

[۳] https://helpx.adobe.com/security/products/acrobat/apsb18-09.html

[۴]https://cloudblogs.microsoft.com/microsoftsecure/2018/07/02/taking-apart-a-double-zero-day-sample-discovered-in-joint-hunt-with-eset

[۵] https://www.welivesecurity.com/2018/05/15/tale-two-zero-days

[۶] https://thehackernews.com/2018/07/windows-adobe-zero-exploit.html

(۱) repository

ثبت ديدگاه