محققان دریافتند که درست پس از پیادهسازی یک طرح رمزنگاری پیشرفته، بیش از ۱۰۰ میلیون دستگاه اینترنت اشیاء از هزاران فروشنده به یک حمله Downgrade آسیبپذیر هستند که میتواند به مهاجمین اجازه دهد تا دسترسی غیرمجاز به دستگاههای شما داشته باشند.

این مسئله در پیادهسازی پروتکل Z-Wave قرار دارد که یک تکنولوژی ارتباطات مبتنی بر فرکانس رادیویی است که عمدتاً توسط دستگاههای خانگی بهطور خودکار برای برقراری ارتباط با یکدیگر استفاده میشود.

پروتکل Z-Wave برای ارائه یک فرایند آسان برای راهاندازی جفت کردن(۱) و کنترل از راه دور لوازمخانگی مانند کنترل نور، سیستمهای امنیتی، ترموستاتها، پنجرهها، قفلها، استخرهای شنا و درب گاراژ در فاصلهای تا ۱۰۰ متر طراحی شده است.

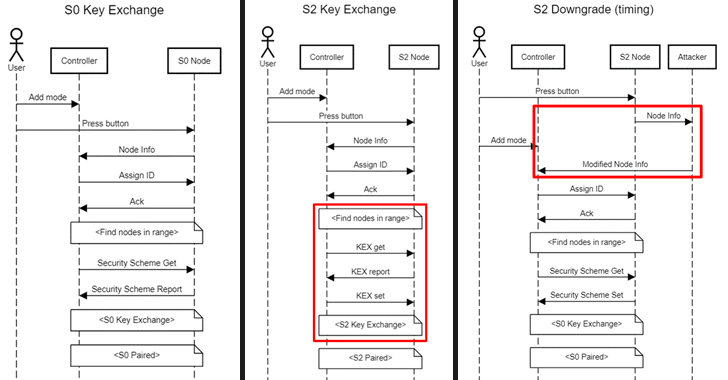

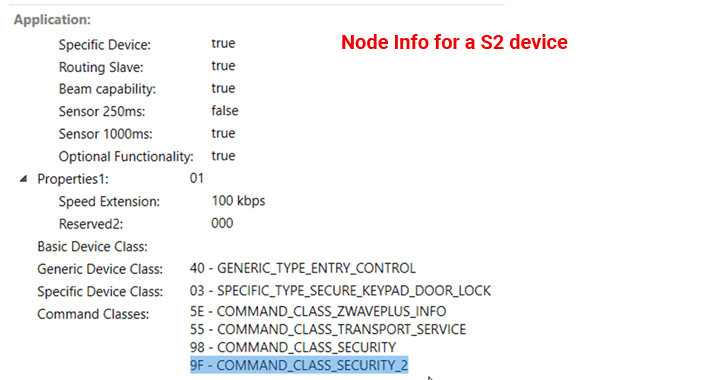

آخرین استاندارد امنیتی Z-Wave، به نام چارچوب امنیتی S2، از یک مکانیسم مبادله کلید پیشرفته، یعنی پروتکل توافقنامه کلید ناشناس(۲) Elliptic-Curve Diffie-Hellman یا ECDH برای به اشتراک گذاشتن کلیدهای شبکه منحصربهفرد بین کنترلکننده و دستگاه مشتری در طول روند جفت شدن استفاده میکرد.

حتی پسازاینکه Silicon Labs، شرکتی که مالک Z-Wave است، برای دستگاههای اینترنت اشیاء گواهیشده استفاده از آخرین استاندارد امنیتی S2 را اجباری کرده است، میلیونها دستگاه هوشمند هنوز از نسخه ناامن قدیمی فرآیند جفت شدن به نام Framework S0، برای سازگاری پشتیبانی میکنند.

استاندارد S0 به یک آسیبپذیری بحرانی در سال ۲۰۱۳ به دلیل استفاده از یک کلید رمزنگاری hardcode شده (بهعنوانمثال ۰۰۰۰۰۰۰۰۰۰۰۰۰۰۰۰) برای حفاظت از کلید شبکه آسیبپذیر است که اجازه میدهد مهاجمانی که در محدوده دستگاههای هدفمند قرار دارند، ارتباطات را شنود کنند.

پس از تجزیهوتحلیل Z-Wave، محققان امنیتی از Pen Test Partners در انگلستان کشف کردند[۱] که دستگاههایی که از هر دو نسخه مکانیسمهای اشتراکگذاری کلید پشتیبانی میکنند، مجبور میشوند پروسه جفت شدن را از S2 به S0 کاهش دهند.

حملهی Downgrade که توسط محققان Z-Shave نامیده شده است، باعث میشود که مهاجم در حین فرآیند جفت شدن برای مداخله در تبادل کلید راحتتر باشد و کلید شبکه را برای دستیابی به دستگاه از راه دور به دست آورد.

محققان این آسیبپذیری را در هنگام مقایسه فرایند مبادله کلید با استفاده از S0 و S2 پیدا کردند، درحالیکه آنها متوجه شدند که دستور اطلاعات node که حاوی کلاس امنیتی است بهطور کامل رمزگذاری نشده و نامعتبر است و به مهاجمان اجازه میدهد بدون تنظیم کردن کلاس امنیتی، دستور node جعلی را رهگیری یا پخش کنند.

محققان Ken Munro و Andrew Tierney از قفل هوشمندِ درِ Conexis L1، یک محصول شرکت انگلیسی Yale باقیمت ۳۶۰ دلار برای بهرهبرداری استفاده کردند و توانستند امنیت آن را پایین بیاورند و درنهایت کلیدها را سرقت و دسترسی دائمی به قفل Yale پیدا کنند و بنابراین به ساختمان محافظتشده توسط آن نیز بدون آگاهی داشتن کاربر موردنظر دسترسی پیدا کردند.

شما همچنین میتوانید ویدیو حمله Z-Shave را در اینجا[۲] مشاهده کنید، که محققان در آن نشان دادند چگونه یک مهاجم میتواند یک درب را باز کند.

حمله رمزگشایی S0 در ابتدا توسط یک شرکت مشاوره امنیت سایبری به نام SensePost در سال ۲۰۱۳ صورت گرفت[۳] اما در آن زمان Silicon Labs این مسئله را بهعنوان یک تهدید جدی در دنیای واقعی نادیده گرفت، زیرا محدود به دوره زمانی(۳) پروسه جفت شدن بود.

Silicon Labs در روز چهارشنبه ۲۳ می ۲۰۱۸ در پاسخ به یافتههای Pen Test Partners یک گزارش منتشر کرد [۴] و گفت که این شرکت مطمئن است که دستگاههای هوشمند آن امن هستند و به چنین تهدیدهایی آسیبپذیر نیستند.

در این گزارش آمده است: “S2 بهترین استاندارد برای امنیت در خانههای هوشمند امروزی است، بدون آسیبپذیری شناختهشده و برای همه محصولات Z-Wave جدید بهمنظور صدور گواهینامه بعد از ۲ آوریل ۲۰۱۷ اجباری شده است.”

بااینحال، این شرکت گفت که پذیرش چارچوب S2 در سراسر اکوسیستم نمیتواند یکشبه اتفاق بیفتد، این مسئله در Z-Wave برای ارائه سازگاری برگشتی(۴) وجود دارد، بهطوریکه دستگاههای S2 میتوانند در یک شبکه S0 نیز کار کنند (و برعکس).

این شرکت همچنین گفت که روشهایی برای اطلاع دادن و هشدار دادن به کاربران درزمانی که دستگاههای امن با استفاده از ارتباطات downgrade شده به شبکه وصل میشوند، وجود دارد، اما تولیدکنندگان دستگاههای اینترنت اشیاء بهسختی یک رابط کاربری برای نشان دادن چنین هشدارهایی فراهم میکنند و کاربران را نسبت به این حمله ناآگاه میگذارند.

منابع

[۱]https://www.pentestpartners.com/security-blog/z-shave-exploiting-z-wave-downgrade-attacks/

[۲] https://youtu.be/kw3Ypoi4kIY

[۳]https://sensepost.com/cms/resources/conferences/2013/bh_zwave/Security%20Evaluation%20of%20Z-Wave_WP.pdf

[۴] https://www.silabs.com/community/blog.entry.html/2018/05/23/tl_dr_your_door_is-g1zC

[۵] https://thehackernews.com/2018/05/z-wave-wireless-hacking.html

(۱) pairing

(۲) anonymous key agreement protocol

(۳) timeframe

(۴) backward compatibility

ثبت ديدگاه