همانطور که در آخر هفته گذشته گزارش شد[۱]، Signal برنامه پیامرسان خود را برای ویندوز و لینوکس وصله کرد که نسبت به یک آسیبپذیری تزریق کد آسیبپذیر بود و توسط یک تیم از هکرهای کلاهسفید از آرژانتین گزارش شده بود.

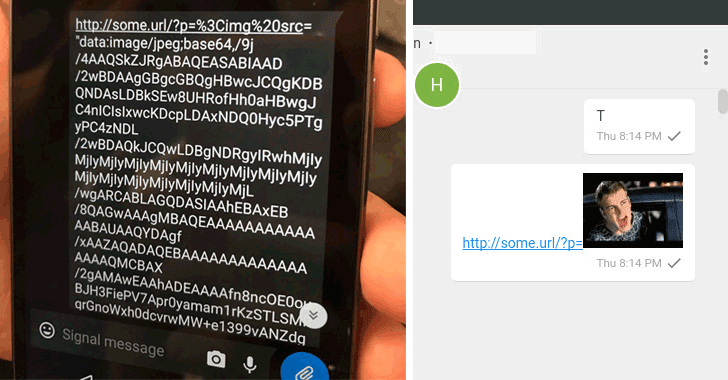

این آسیبپذیری میتواند توسط مهاجمانِ از راه دور مورد بهرهبرداری قرار گیرد تا یک payload مخرب درون برنامه دسکتاپ Signal تزریق کنند که بر روی سیستم گیرندگان و فقط با فرستادن یک لینک ساختهشده مخصوص و بدون نیاز به تعامل با کاربر اجرا میشود.

بر اساس یک گزارش که در تاریخ ۱۴ می ۲۰۱۸ منتشر شد[۲]، این آسیبپذیری بهطور تصادفی کشف شد، درحالیکه محققان، Iván Ariel Barrera Oro ،Alfredo Ortega و Juliano Rizzo در پیامرسان Signal چت میکردند و یکی از آنها یک لینکِ سایتِ آسیبپذیر را که حاوی یک XSS payload در URL بود را با دیگری به اشتراک گذاشت.

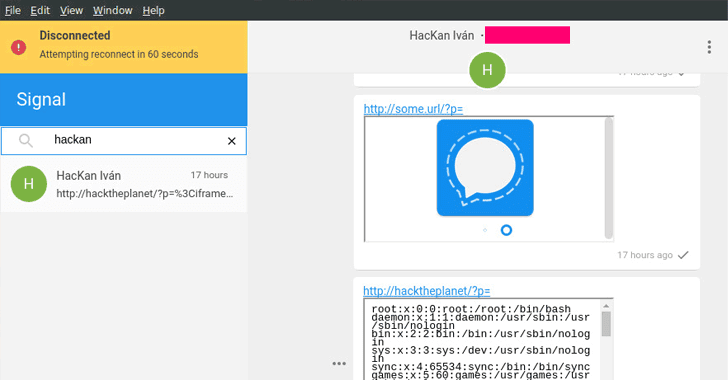

بااینحال، XSS payload بهطور غیرمنتظره در برنامه دسکتاپ Signal اجرا شد.

XSS، که بهعنوان cross-site scripting نیز شناخته میشود، یک بردار حمله معمول است که به مهاجمان اجازه میدهد تا کدهای مخرب را به درون یک برنامهی وبِ آسیبپذیر تزریق کنند.

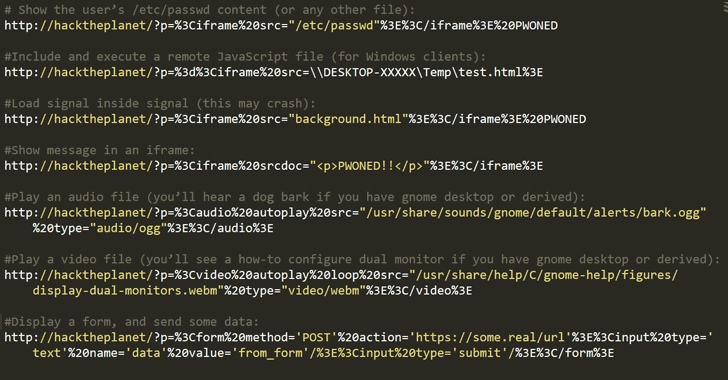

محققان پس از تجزیهوتحلیل محدوده این مسئله با آزمایشِ چندین XSS payload متوجه شدند که این آسیبپذیری در تابعی قرار دارد که لینکهای به اشتراک گذاشتهشده را مدیریت میکند، بهطوریکه به مهاجمان اجازه میدهد کدهای HTML/JavaScript را با استفاده از تگهای iFrame، تصویری، ویدیویی و صوتی تزریق کنند.

با استفاده از این آسیبپذیری، مهاجمان حتی میتوانند یک فرم را بر روی پنجره چت گیرنده تزریق کنند و آنها را فریب داده تا اطلاعات حساس خود را با استفاده از حملات مهندسی اجتماعی آشکار سازند.

پیشتر گفته شده است که نقص Signal ممکن است به مهاجمان اجازه دهد تا دستورات سیستمی را اجرا کنند یا اطلاعات حساس مانند کلیدهای رمزگشایی را به دست آورند، اما این آسیبپذیری در این مورد نیست.

در مدت کوتاهی پسازآن که ویدیوی اثبات ادعای Ortega در آخر هفته گذشته منتشر شد، این آسیبپذیری بلافاصله توسط توسعهدهندگان Signal وصله شد.

محققان همچنین دریافتند که یک وصله (تابع regex برای اعتبارسنجی URLها) برای این آسیبپذیری در نسخههای قبلی برنامه دسکتاپ وجود داشته است، اما در بهروزرسانی Signal منتشرشده در تاریخ ۱۰ آوریل ۲۰۱۸ به نحوی حذف شده بود.

اکنون، بعد از دانستن جزئیات کامل این آسیبپذیری، به نظر میرسد که این مسئله مهم یا خطرناک نباشد.

بنابراین شما بدون هیچگونه نگرانی میتوانید بهصورت رایگان به برنامه Signal برای ارتباطات رمزگذاری شده اعتماد کنید. فقط مطمئن شوید که این برنامه همیشه بهروز باشد.

منابع

[۱] https://apa.aut.ac.ir/?p=4272

[۲] https://ivan.barreraoro.com.ar/signal-desktop-html-tag-injection

[۳] https://thehackernews.com/2018/05/signal-messenger-code-injection.html

ثبت ديدگاه