بهرهبرداری از حمله Rowhammer آسانتر شد[۱].

تکنیک جدید کشفشده Throwhammer نامیده شده است و میتواند مهاجمان را قادر به اجرای حمله Rowhammer بر روی سیستمهای هدف کند. این حمله فقط با ارسال بستههای ویژه دستکاریشده به کارتهای شبکه آسیبپذیر در شبکه محلی اجرایی میشود.

Rowhammer که از سال ۲۰۱۲ شناخته شده است، یک مسئله حیاتی با تراشههای نسل سوم حافظه RAM با قابلیت دسترسی مجدد (DRAM) است که در آن بهطور مکرر به یک ردیف حافظه دسترسی پیدا میکند که منجر به bit flipping در یک ردیف مجاور(۱) میشود و به هرکسی اجازه میدهد تا محتویات حافظه کامپیوتر را تغییر دهد.

از آن زمان تاکنون این مسئله به روشهای متعددی مورد بهرهبرداری قرار گرفته است تا به اجرای کد از راه دور در رایانهها و سرورهای آسیبپذیر منجر شود.

فقط هفته گذشته، محققان امنیتی، یک روش اثبات حمله Rowhammer به نام GLitch را توضیح دادند که با استفاده از پردازندههای گرافیکی جاسازیشده (GPU)، حملات Rowhammer را بر روی دستگاههای اندرویدانجام میداد[۲].

بااینحال، تمام تکنیکهای حمله قبلی شناختهشده Rowhammer نیاز به افزایش امتیاز بر روی دستگاه هدف داشتند[۳]، به این معنی که مهاجمان مجبور بودند توسط گول زدن قربانیان به باز کردن یک وبسایت مخرب یا با فریب دادن آنها در نصب یک برنامه مخرب، کد مخرب را بر روی دستگاههای آسیبپذیر اجرا کنند.

متأسفانه، این محدودیت در حال حاضر و حداقل برای برخی از دستگاهها حذف شده است.

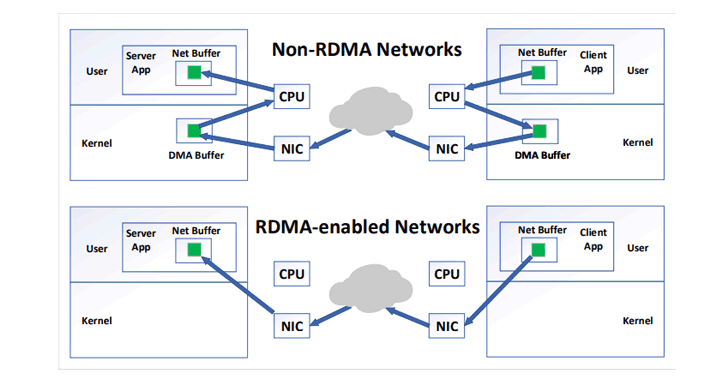

محققان دانشگاه وریج آمستردام و دانشگاه قبرس دریافتند که ارسال بستههای مخرب بر روی شبکه LAN میتواند حملهی Rowhammer را بر روی سیستمهایی که دارای کارت شبکه Ethernet هستند و به دسترسی حافظه مستقیم از راه دور(۲) (RDMA) مجهز هستند، اجرا کند، که معمولاً در cloudها و مراکز داده استفاده میشوند.

ازآنجاکه کارتهای شبکه فعال RDMA به رایانهها در یک شبکه اجازه میدهند تا دادهها (با مجوز خواندن و نوشتن) را در حافظه اصلی مبادله کنند، سوءاستفاده از آن برای دسترسی به حافظه میزبان با جانشینی(۳) سریع میتواند bit flips را در DRAM را فعال کند.

محققان در یک مقاله[۴] در روز ۱۰ می ۲۰۱۸ اعلام کردند: “ما در cloudها و مراکز داده برای خواندن از بافرهای DMA از راه دور وابسته به تکنولوژی RDMA ای که بهطور رایج پیادهسازی میشود، هستیم که منجر به خرابیهای Rowhammer در خارج از این بافرهای غیرقابلاعتماد میشود.”

“این خرابی به ما اجازه میدهد تا یک سرور Memcached را از راه دور بدون وابستگی به یک نقص نرمافزاری در معرض خطر قرار دهیم.”

در آزمایش تجربی خود، محققان پس از دسترسی به حافظه سرور به تعداد ۵۶۰،۰۰۰ بار در ۶۴ میلیثانیه با ارسال بستهها از طریق LAN به کارت شبکه فعال با RDMA، به bit flips بر روی یک سرور هدف دست یافتند.

ازآنجاکه Rowhammer یک ضعف در سختافزار کامپیوتر را بهرهبرداری میکند، هیچ وصله نرمافزاری نمیتواند این مشکل را بهطور کامل حل کند. محققان معتقدند تهدید Rowhammer نهتنها واقعی است بلکه دارای پتانسیل ایجاد آسیب واقعی و شدید است.

برای جزئیات بیشتر در مورد این تکنیک جدید حمله، میتوانید مقاله [۴] منتشرشده توسط محققان تحت عنوان Throwhammer: Rowhammer Attacks over Network and Defenses را مطالعه کنید.

منابع

[۱] https://apa.aut.ac.ir/?p=4272

[۲] https://apa.aut.ac.ir/?p=4126

[۳] https://thehackernews.com/2015/03/dram-rowhammer-vulnerability.html

[۴] https://www.cs.vu.nl/~herbertb/download/papers/throwhammer_atc18.pdf

[۵] https://thehackernews.com/2018/05/rowhammer-attack-exploit.html

(۱) adjacent

(۲) Remote Direct Memory Access

(۳) succession

ثبت ديدگاه