محققان امنیتی نخستین باجگیر افزاری را که از Process Doppelgänging بهرهبرداری میکرد[۱]، کشف کردند. این حمله یک تکنیک تزریق کدِ بدونِ فایلِ جدید است که میتواند به بدافزارها کمک کند تا از تشخیص داده شدن فرار کنند.

حمله Process Doppelgänging از یک تابع برپایه ویندوز مانند تراکنشهای(۱) NTFS و یک پیادهسازی از رده خارج شده از loader پردازنده ویندوز استفاده میکند. این حمله بر روی تمامی نسخههای جدید ویندوز شامل ویندوز ۱۰ نیز کار میکند.

حمله Process Doppelgänging با استفاده از تراکنشهای NTFS برای راهاندازی یک فرایند مخرب با جایگزین کردن حافظه یک فرآیند قانونی کار میکند. این حمله ابزارهای نظارت و آنتیویروسها را فریب میدهد که باور کنند یک فرآیند قانونی در حال اجرا است.

مدت کوتاهی پسازاینکه جزئیات حمله Doppelgänging Process بهصورت عمومی منتشر شد، افراد مختلفی پیدا شدند که در تلاش برای دور زدن راهحلهای امنیتی مدرن از آن سوءاستفاده کردند.

محققان امنیتی در آزمایشگاه کاسپرسکی در حال حاضر اولین باجگیر افزاری (یک نوع جدید از SynAck) را پیدا کردهاند[۲] که از این تکنیک برای عدم شناسایی اقدامات مخرب خود و هدفگیری کاربران در ایالاتمتحده، کویت، آلمان و ایران استفاده میکند.

در ابتدا در سپتامبر ۲۰۱۷، باجگیر افزار Synanck از تکنیکهای مخرب پیچیده برای جلوگیری از مهندسی معکوس استفاده کرد، اما محققان موفق به کشف آن شده و تجزیهوتحلیل خود را در یک وبلاگ قرار دادند.

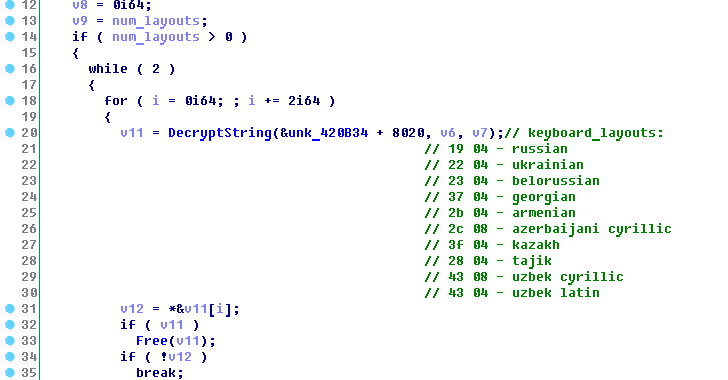

یک چیز جالب در مورد SynAck این است که این باجگیر افزار کاربران بعضی از کشورهای خاص ازجمله روسیه، بلاروس، اوکراین، گرجستان، تاجیکستان، قزاقستان و ازبکستان را آلوده نمیکند.

برای شناساییِ کشورِ یک کاربر خاص، باجگیر افزار Synacck در حقیقت layoutهای نصبشده بر روی صفحهکلید در کامپیوتر کاربر را با یک لیست hardcode شده ذخیرهشده در بدافزار مطابقت میدهد. اگر یک تطابق پیدا شود، این باجگیر افزار ۳۰ ثانیه به خواب میرود و پسازآن ExitProcess را فرامیخواند تا از رمزگذاری فایلها جلوگیری شود.

باجگیر افزار SynAck همچنین از تجزیهوتحلیل خودکار sandbox با بررسی شاخهای که آن را اجرا میکند، جلوگیری میکند. اگر این باجگیر افزار یک تلاش برای راهاندازی یک فایل اجرایی مخرب از یک شاخه نادرست پیدا کند، SynAck ادامه پیدا نکرده و بهجای آن خود به کار خود خاتمه خواهد داد.

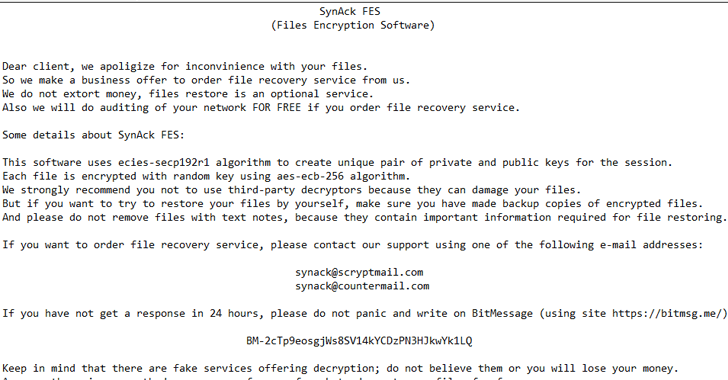

هنگامیکه یک سیستم آلوده شد، درست مثل هر برنامه باجگیر افزار دیگری، SynAck محتویات هر فایل آلوده را با الگوریتم AES-256-ECB رمزگذاری میکند و زمانی که قربانی با مهاجمان تماس میگیرد و خواستههایشان را برآورده میکند، کلید رمزگشایی را در اختیار شخص قربانی قرار میدهد.

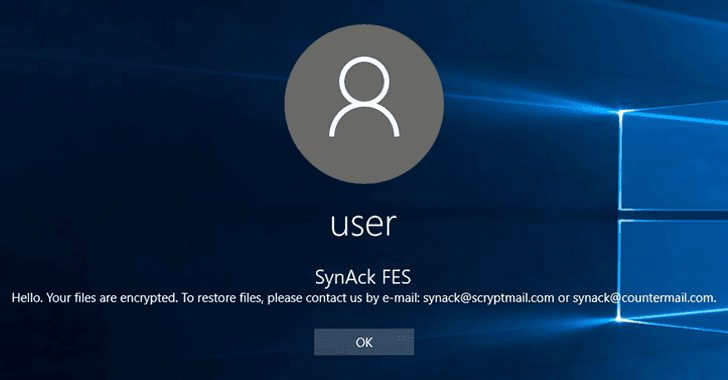

SynAck همچنین میتواند با تغییر LegalNoticeCaption و LegalNoticeText در رجیستری، یادداشت مربوط به این باجگیر افزار را در صفحه ورود به ویندوز نمایش دهد. این باجگیر افزار حتی logهای ذخیرهشده توسط سیستم را پاک میکند تا از تجزیهوتحلیل ماشین آلوده جلوگیری کند.

اگرچه محققان نگفتند که چگونه SynAck خود را بر روی کامپیوتر قرار میدهد، اما اغلب این باجگیر افزارها از طریق ایمیلهای فیشینگ، تبلیغات مخرب در وب سایتها و برنامههای شخص ثالث گسترش مییابند.

بنابراین، هنگام باز کردن اسناد ناخواسته ارسالشده بر روی یک پست الکترونیک و کلیک کردن بر روی لینکهای درون آن اسناد، همیشه باید بااحتیاط اقدام کنید مگر اینکه منبع موردنظر را در تلاش برای محافظت در برابر چنین باجگیر افزارهایی تأیید کنید.

اگرچه در ارتباط با این باجگیر افزار تنها چندین مورد اندک از نرمافزارهای امنیتی و آنتیویروسها میتوانند شما را در برابر این تهدید محافظت کنند یا درباره آن را هشدار دهند، اما همیشه یک نرمافزار خوب امنیتی ضدویروس بر روی سیستم خود داشته باشید و آن را بهروز نگه دارید.

همیشه یک نسخه پشتیبان از اطلاعات مهم خود در یک محل ذخیرهسازی خارجی تهیه کنید که همیشه به کامپیوتر شما متصل نباشد.

منابع

[۱] https://apa.aut.ac.ir/?p=3287

[۲]https://securelist.com/synack-targeted-ransomware-uses-the-doppelganging-technique/85431

[۳] https://thehackernews.com/2018/05/synack-process-doppelganging.html

(۱) transactions

ثبت ديدگاه