نهتنها در فیسبوک[۱]، بلکه یک آسیبپذیری جدید در قابلیت تکمیل خودکار محبوب Linkedin کشف شد که اطلاعات حساس کاربران خود را به وبسایتهای شخص ثالث ارسال میکند بدون اینکه کاربران حتی در مورد آن اطلاعاتی داشته باشند.

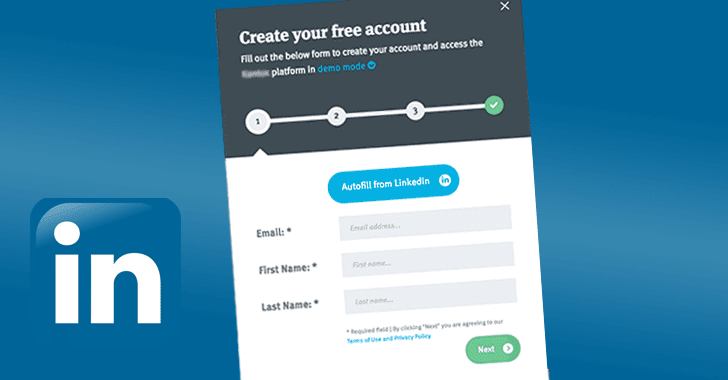

LinkedIn یک افزونهی تکمیل خودکار را برای مدتزمان طولانی تأمین کرده است که دیگر وبسایتها میتوانند از آن استفاده کنند تا به کاربران LinkedIn اجازه دهند سریعاً دادههای پروفایل خود را ازجمله نام کامل، شماره تلفن، آدرس پست الکترونیک، کد پستی، شرکت و عنوان شغلی خود را پر کنند.

بهطورکلی، گزینه تکمیل خودکار[۲] فقط بهطور خاص در وبسایتهای لیست سفید(۱) کار میکند، اما محقق امنیتی ۱۸ ساله به نام Jack Cable از Lightning Security اعلام کرده است که این تنها مورد نیست.

Cable کشف کرد که این ویژگی با یک آسیبپذیری امنیتی ساده اما مهم ادغام شده است که بهطور بالقوه هر وبسایت را قادر میکند که مخفیانه اطلاعات پروفایل کاربر را برداشت کند بهطوریکه کاربر حتی متوجه این رویداد نشود.

یک وبسایت قانونی اصولاً یک گزینه تکمیل خودکار را در کنار فیلدهایی که این گزینه میتواند آنها را پر کند، قرار داده میدهد. اما با توجه به گفته Cable، یک مهاجم میتواند مخفیانه از ویژگی تکمیل خودکار در وبسایت خود با تغییر خواص آن برای گسترش این گزینه در کل صفحه وب و بهطور نامرئی استفاده کند.

Cable دراینباره اینگونه توضیح میدهد: ازآنجاییکه گزینه تکمیل خودکار نامرئی است، کاربران با کلیک کردن در هر نقطه از وبسایت، گزینه تکمیل خودکار را فعال میکنند که درنهایت همه اطلاعات عمومی و همچنین اطلاعات شخصی شما را که در وبسایت موردنظر از شما خواسته شده است، برای وبسایت مخرب ارسال میکند.

در اینجا نحوه اینکه چگونه مهاجمان میتوانند از نقص LinkedIn بهرهبرداری کنند، آورده شده است:

- کاربر از وبسایت مخرب بازدید میکند، که iFrame گزینه تکمیل خودکار LinkedIn را بارگذاری میکند.

- iframe بهگونهای طراحی شده است که کل صفحه را پوشش میدهد و برای کاربر نامرئی است.

- سپس کاربر در هر نقطه از آن صفحه کلیک میکند و LinkedIn این را بهعنوان گزینه تکمیل خودکار در نظر میگیرد و دادههای کاربران را از طریق postMessage به سایت مخرب ارسال میکند.

Cable این آسیبپذیری را در تاریخ ۹ آوریل ۲۰۱۸ کشف و بلافاصله به LinkedIn گزارش کرد. این شرکت در روز بعدازاین گزارش، یک بهروزرسانی موقت را بدون اطلاعرسانی به عموم در مورد این موضوع منتشر کرد.

این اصلاح فقط استفاده از ویژگی تکمیل خودکار LinkedIn را محدود به وبسایتهای لیست سفیدی کرد که به LinkedIn برای میزبانی از تبلیغاتشان پول میدهند، اما Cable استدلال کرد که این وصله ناقص بوده و همچنان این ویژگی برای سوءاستفاده قابلدسترسی است چراکه وبسایتهای لیست سفید همچنان میتوانند دادههای کاربران را جمعآوری کنند.

علاوه بر این، اگر هر یک از سایتهایی که توسط LinkedIn لیست شده به خطر بیفتد، ویژگی تکمیل خودکار میتواند مورد سوءاستفاده قرار گیرد تا اطلاعات جمعآوریشده را به وبسایت شخص ثالث مخرب ارسال کند.

برای ثابت کردن این مسئله، Cable همچنین یک صفحه اثبات ادعای آزمایشی را ساخت[۳] که نشان میدهد چگونه یک وبسایت میتواند نام و نام خانوادگی، آدرس پست الکترونیک، کارفرما و مکان شما را به دست آورد.

ازآنجاکه یک وصله کامل برای این آسیبپذیری توسط LinkedIn در تاریخ ۱۹ آوریل ۲۰۱۸ منتشر شده است، صفحه آزمایشی بالا ممکن است برای شما در حال حاضر کار نکند.

این شرکت در بیانیهای اعلام کرد: “ما هنگامیکه از این مسئله مطلع شدیم، بلافاصله از استفاده غیرمجاز از این ویژگی جلوگیری کردیم. ما اکنون در حال انجام اصلاحات دیگری در ارتباط با موارد اضطراری دیگر هستیم که در فاصله کوتاهی منتشر خواهند شد.”

“درحالیکه ما هیچ نشانهای از سوءاستفاده ندیدهایم، اما بهطور مداوم در تلاشیم تا اطمینان حاصل کنیم که از اطلاعات شخصی اعضای ما محافظت میشود. ما از محققِ مسئولِ این گزارش قدردانی میکنیم و تیم امنیتی ما همچنان در ارتباط با او باقی خواهد ماند.”

اگرچه این آسیبپذیری یک آسیبپذیری پیچیده یا بحرانی نیست، اما با توجه به رسوایی اخیر[۴] که توسط کمبریج Analytica گزارش شده و در آن دادههای بیش از ۸۷ میلیون کاربر فیسبوک در معرض خطر قرار گرفته است[۵]، چنین نقاط ضعف امنیتی میتواند نهتنها مشتریان بلکه همچنین شرکت موردنظر را نیز تهدید جدی کند.

منابع

[۱] https://thehackernews.com/2018/04/facebook-data-privacy.html

[۲] https://www.linkedin.com/help/lms/answer/65688/linkedin-autofill-setup-guide

[۳] https://lightningsecurity.io/LinkedInDemo.html

[۴] https://thehackernews.com/2018/03/facebook-cambridge-analytica.html

[۵] https://thehackernews.com/2018/04/facebook-data-download.html

[۶] https://thehackernews.com/2018/04/linkedin-account-hack.html

(۱) whitelisted websites

ثبت ديدگاه