محققان امنیتی یک کمپین بدافزار در حال رشد را کشف کردند که در حال حاضر نزدیک به ۵ میلیون دستگاه تلفن همراه را در سراسر جهان آلوده کرده است.

این بدافزار که RottenSys نامگذاری شده است خود را بهعنوان یک برنامه سرویس System Wi-Fi جا میزند که بهعنوان پیشفرض بر روی میلیونها گوشی هوشمند با نام تجاری جدید که توسط Honor، Huawei، Xiaomi، OPPO، Vivo، سامسونگ و GIONEE ساخته شدهاند، درجایی در طول زنجیره تأمین(۱) قرار گرفتهاند.

تمام این دستگاههای آلودهشده از طریق Tian Pai که یک توزیعکننده تلفن همراه در Hangzhou است، ارسال میشدند، اما محققان مطمئن نیستند که آیا این شرکت دخالت مستقیم در این کمپین دارد یا نه.

بر طبق گفته تیم امنیت موبایل شرکتCheck Point که این کمپین را شناسایی کرده است[۱]، RottenSys یک بدافزار مخرب پیشرفته است که هیچ سرویس مرتبط با Wi-Fi و ایمنی را ارائه نمیدهد، اما تقریباً تمام مجوزهای حساس اندروید را برای فعال کردن فعالیتهای مخربش میگیرد.

محققان دراینباره میگویند: “طبق یافتههای ما، بدافزار RottenSys در ماه سپتامبر ۲۰۱۶ شروع به انتشار کرده است و تا ۱۲ مارس سال ۲۰۱۸، تعداد ۴۶۰،۹۶۴،۴ دستگاه توسط RottenSys آلوده شدهاند.”

برای جلوگیری از تشخیص داده شدن، این بدافزار در ابتدا با یک برنامه سرویس System Wi-Fi و بدون هیچ فعالیت مخربی کار خود را آغاز میکند و بلافاصله هیچگونه فعالیت مخربی را آغاز نمیکند.

در عوض، RottenSys بهگونهای طراحی شده است تا با سرورهای فرماندهی و کنترل خود ارتباط برقرار کند تا لیستی از اجزای موردنیاز را که حاوی کد مخرب واقعی هستند را دانلود کند.

در مرحله بعد RottenSys هر یک از اجزای موردنیاز را با استفاده از مجوز DOWNLOAD_WITHOUT_NOTIFICATION که نیاز به هیچگونه تعاملی با کاربر ندارد، دانلود و نصب میکند.

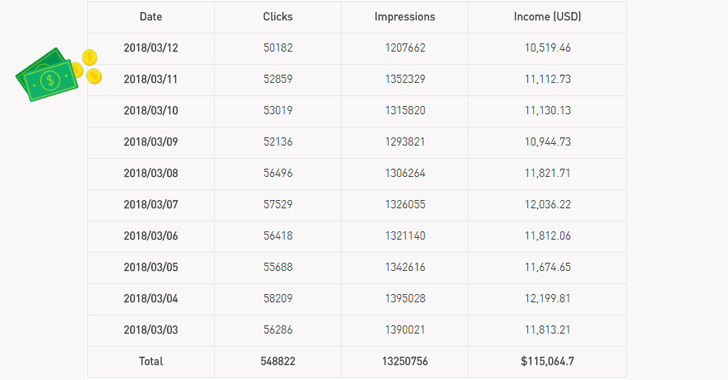

مهاجمان ۱۱۵٫۰۰۰ دلار در طی ۱۰ روز به دست آوردند.

در حال حاضر، این کمپین عظیم بدافزارهای مخرب یک ابزار تبلیغاتی(۲) را به تمام دستگاههای آلوده منتقل میکند که تبلیغات را بر روی صفحه اصلی دستگاه آلودهشده بهعنوان پنجرههای پاپآپ و یا تبلیغات تمام صفحه برای تولید درآمد از طریق آگهیهای جعلی نمایش میدهند.

محققان در این رابطه میگویند: “RottenSys یک شبکه تبلیغاتی بسیار تهاجمی(۳) است و تنها در ۱۰ روز گذشته ۷۵۶،۲۵۰،۱۳ بار تبلیغات تهاجمی (که به نامimpressions در صنعت تبلیغات شناخته میشود) نشان داده است که ۸۲۲،۵۴۸ مورد آن به کلیکهای تبلیغی ترجمه شده است.”

بر اساس گزارش محققان CheckPoint، این بدافزار بیش از ۰۰۰،۱۱۵ دلار در ۱۰ روز گذشته به نویسندگان خود سود رسانده است، اما مهاجمان میخواهند به چیزی بیش از نمایش دادن تبلیغات ناخواسته برسند.

ازآنجاکه RottenSys طراحی شده است تا هر یک از اجزای جدید را از سرور C&C خود دانلود و نصب کند، مهاجمان بهراحتی میتوانند کنترل میلیونها دستگاه آلوده را در دست گیرند.

تحقیقات همچنین برخی شواهد را نشان داد که مهاجمان RottenSys قبلاً میلیونها دستگاهِ آلوده را به یک شبکه گسترده باتنت تبدیل کردهاند.

همچنین کشف شده است که برخی از دستگاههای آلودهشده در حال نصب یک جزء جدید RottenSys هستند که به مهاجمان تواناییهای گستردهتری برای حمله ازجمله نصب برنامههای اضافی و اتوماسیون UI میدهد.

محققان خاطرنشان کردند: “جالبتوجه است که بخشی از مکانیزم کنترل باتنت در اسکریپتهای Lua پیادهسازی میشود. بدون مداخله، مهاجمان میتوانند از کانالِ توزیعِ بدافزارِ موجودِ خود استفاده مجدد کنند و بهزودی کنترل میلیونها دستگاه را در اختیار گیرند.”

این اولین بار نیست که محققان CheckPoint شناسایی کردند که برندهای برتر توسط حمله زنجیره تأمین تحت تأثیر قرار گرفتهاند[۲].

چگونه میتوان این بدافزار تحت اندروید را شناسایی و حذف کرد؟

برای بررسی اینکه آیا دستگاه شما با این بدافزار آلوده شده است یا نه، به بخش تنظیمات سیستمعامل اندروید بروید و در زیرمجموعه App Manager به دنبال نامهای بستههای بدافزاری زیر بگردید:

- android.yellowcalendarz (每日黄历)

- changmi.launcher (畅米桌面)

- android.services.securewifi (系统WIFI服务)

- system.service.zdsgt

اگر هرکدام از موارد فوق در فهرست برنامههای نصبشده شما قرار داشت، بهراحتی آن را حذف کنید.

منابع

[۱] https://research.checkpoint.com/rottensys-not-secure-wi-fi-service

[۲] https://apa.aut.ac.ir/?p=2345

[۳] https://thehackernews.com/2018/03/android-botnet-malware.html

(۱) supply chain

(۲) adware component

(۳) aggressive

ثبت ديدگاه