محققان امنیتی در کاسپرسکی یک گروه هکری حرفهای را شناسایی کردند که از سال ۲۰۱۲ فعال بودهاند و به علت استفاده از روشهای حمله هوشمندانه و پیچیده تابهحال شناسایی نشده بودند.

این گروه هکری از یک بدافزار پیشرفته به نام Slingshot بهمنظور آلوده کردن هزاران نفر از قربانیان در خاورمیانه و آفریقا و توسط حمله کردن به روترهایشان، استفاده کرده است.

بر اساس گزارش ۲۵ صفحهای منتشرشده توسط کاسپرسکی[۱]، این گروه از آسیبپذیریهای ناشناخته در روترهای Mikrotik که یک تأمینکننده سختافزار در لتونی است بهعنوان شاخص عفونت مرحله اول(۱) بهرهبرداری کردند تا بهطور مخفیانه نرمافزار جاسوسی خود را بر روی کامپیوترهای قربانیان جاسازی کنند.

اگرچه مشخص نیست که چگونه این گروه در وهله اول روترها را در معرض خطر قرار دادند، اما کاسپرسکی به WikiLeaks Vault 7 CIA اشاره کرده است[۲] و نشان داد ChimayRed که در حال حاضر در GitHub موجود است[۳]، به روترهای Mikrotik آسیب زده است.

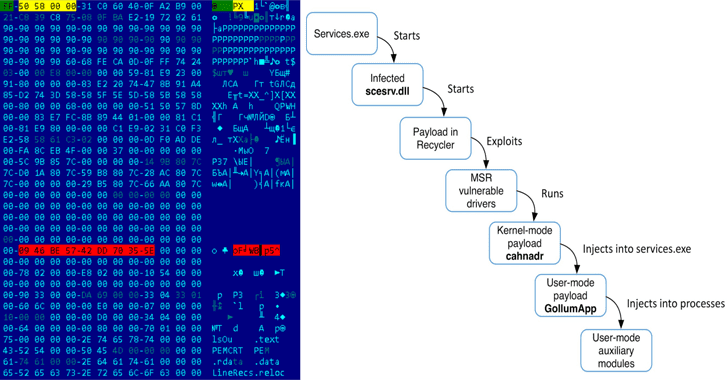

هنگامیکه یک روتر در معرض خطر قرار میگیرد، مهاجمان یکی از فایلهای DDL (کتابخانههای پیوند پویا(۲)) موجود بر روی روتر را با یک فایل مخرب از سیستم فایل جایگزین میکنند و هنگامیکه کاربر نرمافزار Winbox Loader را اجرا میکند، بهطور مستقیم بر روی حافظه کامپیوتر قربانی بارگیری میشود.

Winbox Loader یک ابزار مدیریت قانونی است که توسط Mikrotik برای کاربران ویندوز طراحی شده است تا بهراحتی روترهایشان را تنظیم کنند که بعضی از فایلهای DLL را از روی روتر دانلود کرده و آنها را بر روی سیستم اجرا میکند.

بهاینترتیب فایل DLL مخرب بر روی کامپیوتر هدف قرار میگیرد و به یک سرور از راه دور برای دانلود نهایی payload یعنی بدافزار Slingshot، متصل میشود.

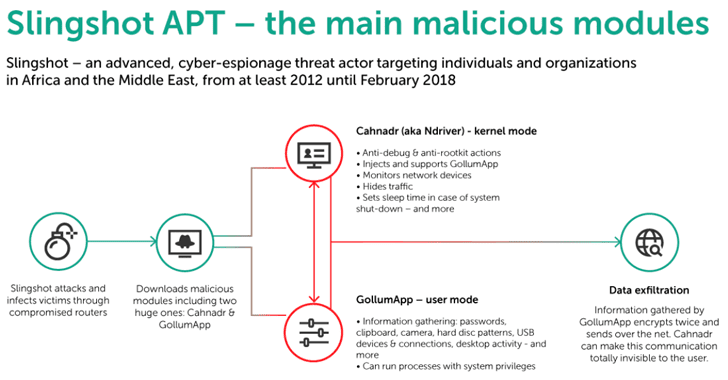

بدافزار Slingshot شامل دو ماژول Cahnadr (یک ماژول حالت هسته(۳)) و GollumApp (یک ماژول حالت کاربر) است که برای جمعآوری اطلاعات، ماندگاری(۴) و استخراج داده(۵) طراحی شده است.

ماژول Cahnadr، با نام مستعار NDriver، داری قابلیتهای ضد اشکالزدایی(۶)، روت کیت و خراب کردن(۷)، تزریق ماژولهای دیگر، ارتباطات شبکه (اساساً تمام قابلیتهای مورد نیاز ماژولهای حالت کاربر) است.

کاسپرسکی در گزارشی که در روز ۹ مارس ۲۰۱۸ منتشر کرده است دراینباره گفته است[۴]: “Cahnadr یک برنامه حالت هسته است که قادر به اجرای کد مخرب بدون خراب کردن تمام فایل سیستم و یا ایجاد صفحه آبی نمایش(۸) یا تغییر قابلتوجهی است. به رغم محدودیتهای امنیتی دستگاه، Canhadr/Ndriver که با استفاده از زبان C نوشته شده است، قادر به دسترسی کامل به هارد درایو و حافظه عملیاتی میباشد و کنترل یکپارچه اجزای سیستم را برای جلوگیری از اشکالزدایی و تشخیص امنیت انجام میدهد.”

درحالیکه GollumApp یکی از پیچیدهترین ماژولهاست که طیف گستردهای از ویژگیهای جاسوسی را دارد که به مهاجمان اجازه میدهد اسکرینشات گرفته، اطلاعات مرتبط با شبکه، کلمه عبور ذخیرهشده در مرورگرهای وب و کلیدهای فشردهشده را ذخیره کرده و با سرورهای فرمان و کنترل از راه دور ارتباط برقرار کنند.

ازآنجاکه GollumApp در حالت هسته اجرا میشود و همچنین میتواند فرآیندهای جدید با امتیازات سیستمی را اجرا کند، این بدافزار دسترسی کامل به سیستمهای آلودهشده را به مهاجمان میدهد.

اگرچه کاسپرسکی این گروه را به هیچ کشوری وابسته نکرده اما بر اساس تکنیکهای هوشمندانه استفادهشده و اهداف محدود، این شرکت امنیتی به این نتیجه رسیده است که این گروه، یک گروه هکری بسیار ماهر و تحت حمایت یک دولت انگلیسیزبان است.

محققان میگویند: ” Slingshot بسیار پیچیده است و توسعهدهندگان پشت آن بهوضوح مقدار زیادی وقت و پول خود را برای تولید آن صرف کردهاند. شاخص عفونت آن بسیار قابلتوجه است و تا آنجایی که ما اطلاع داریم، منحصربهفرد است.”

قربانیان بیشتر شامل افراد و برخی از سازمانهای دولتی در کشورهای مختلف ازجمله کنیا، یمن، لیبی، افغانستان، عراق، تانزانیا، اردن، موریس، سومالی، جمهوری دموکراتیک کنگو، ترکیه، سودان و امارات متحده عربی هستند.

منابع

[۱]https://s3-eu-west-1.amazonaws.com/khub-media/wp-content/uploads/sites/43/2018/03/09133534/The-Slingshot-APT_report_ENG_final.pdf

[۲] https://thehackernews.com/2017/03/wikileaks-cia-vault7-leak.html

[۳] https://github.com/BigNerd95/Chimay-Red

[۴] https://securelist.com/apt-slingshot/84312

[۵] https://thehackernews.com/2018/03/cisco-pcp-security.html

(۱) first-stage infection vector

(۲) dynamic link libraries

(۳) kernel mode

(۴) persistence

(۵) data exfiltration

(۶) anti-debugging

(۷) sniffing

(۸) Blue Screen

ثبت ديدگاه