مایکروسافت یک بدافزار Mine کردن ارزهای رمزنگاریشده را که بهسرعت در حال گسترش بود و در طول ۱۲ ساعت بیش از ۵۰۰٫۰۰۰ کامپیوتر را آلوده کرده بود، کشف کرد و به میزان زیادی توانست آن را محدود کند.

این بدافزار که Dofoil یا Smoke Loader نام گرفته است یک برنامه Miner ارزهای رمزنگاریشده را بهعنوان payload بر روی کامپیوترهای آلودهشده و دارای سیستمعامل ویندوز قرار میدهد که ارز رمزنگاریشده Electroneum را برای مهاجمان و توسط CPU های قربانیان mine میکند.

در روز ۶ مارس ۲۰۱۸، Windows Defender بهطور ناگهانی بیش از ۸۰٫۰۰۰ نمونه از چندین نوع Dofoil را شناسایی کرد[۱] که باعث اعلام هشدار در بخش تحقیقاتی Windows Defender در مایکروسافت شد و در طی ۱۲ ساعت بیش از ۴۰۰٫۰۰۰ مورد را ثبت کرد.

این تیم تحقیقاتی دریافت که همه این موارد، بهسرعت در حال گسترش در سراسر روسیه، ترکیه و اوکراین بوده و دارای یک payload بهمنظور mine کردن ارزهای رمزنگاریشده است و خود را بهعنوان یک باینری قانونی ویندوز برای جلوگیری از تشخیص داده شدن، جا میزند.

بااینحال، مایکروسافت به این نکته اشاره نکرده است که چگونه این موارد در این مدت کوتاه به تعداد بسیار زیادی از کاربران تحویل داده شده است.

Dofoil از یک نرمافزار mine کردنِ سفارشی(۱) که میتواند ارزهای رمزنگاریشده مختلف را mine کند، استفاده میکند اما در این کمپین، این بدافزار به گونه برنامهریزی شده است که فقط ارز رمزنگاریشده Electroneum را بتواندmine کند.

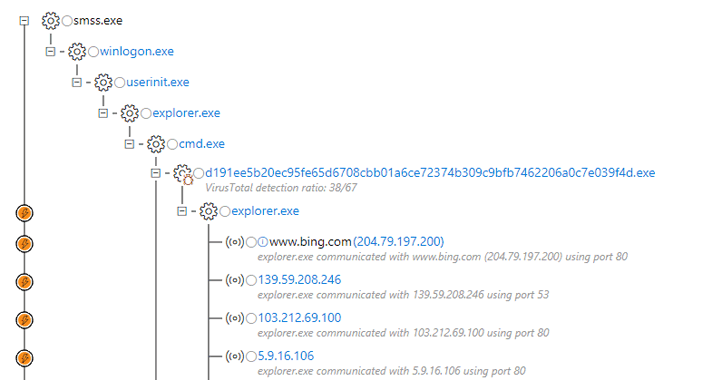

به گفته محققان، تروجان Dofoil از یک تکنیک تزریق کد قدیمی به نام فرآیند توخالی(۲) استفاده میکند که شامل ایجاد یک نمونه جدید از یک فرآیند قانونی با یک فرآیند مخرب است، بهطوریکه کد دوم بهجای نمونه اصلی اجرا میشود و ابزارهای مانیتورینگ فرآیند و آنتیویروسها را گول میزند که فکر کنند فرآیند قانونی در حال اجراست.

سپس فرآیند explorer.exe توخالی یک نمونه مخرب ثانویه را اجرا میکند که یک بدافزار mine کردن ارزهای رمزنگاریشده را بهعنوان یک باینریِ ویندوزِ قانونی یا همان wuauclt.exe جا میزند.

برای باقی ماندن بر روی سیستم آلودهشده برای مدت طولانی بهمنظور mine کردن ارز Electroneum و با استفاده از منابع کامپیوتر دزدیده شده، تروجان Dofoil رجیستری ویندوز را اصلاح میکند.

محققان میگویند: “فرآیند explorer.exe توخالی(۳) یک پوشه نرمافزار اصلی را در پوشه Roaming AppData ایجاد میکند و آن را به ditereah.exe تغییر نام میدهد. سپس یک کلید رجیستری ایجاد میکند یا یکی از آنها را تغییر میدهد تا به کپی جدید تروجان اشاره شود. در نمونهای که ما تجزیهوتحلیل کردیم، بدافزار موردنظر کلید Run OneDrive را اصلاح کرد.”

Dofoil همچنین به یک سرور از راه دورِ فرمان و کنترل(۴) در زیرساخت شبکه Namecoin غیرمتمرکز(۵) متصل میشود و منتظر دستورات جدید میشود، ازجمله نصب بدافزارهای اضافی.

مایکروسافت میگوید نظارت بر رفتار(۶) و تکنیکهای یادگیری ماشین مبتنی بر هوش مصنوعی(۷) که توسط آنتیویروس Windows Defender استفاده میشوند، نقش مهمی را برای تشخیص و جلوگیری از این کمپین عظیم مخرب بازی کردهاند.

منابع

[۱] https://apa.aut.ac.ir/?p=3572

[۲] https://thehackernews.com/2018/02/torrent-download-software.html

(۱) customized

(۲) process hollowing

(۳) hollowed

(۴) command and control (C&C)

(۵) decentralized

(۶) behavior monitoring

(۷) Artificial intelligence based machine learning techniques

ثبت ديدگاه