محققان امنیتی، مجموعهای از آسیبپذیریهای شدید را در پروتکل ۴G LTE کشف کردند که میتوانند برای جاسوسی بر روی تماسهای تلفنی و پیامهای متنی کاربران، ارسال هشدارهای اضطراری جعلی، ردیابی محل دستگاه و حتی خاموش کردن دستگاهها مورد بهرهبرداری قرار گیرند.

یک مقاله پژوهشی جدید[۱] که اخیراً توسط محققان دانشگاه Purdue و دانشگاه Iowa منتشر شد، جزئیات ۱۰ حمله جدید سایبری علیه تکنولوژی ارتباطات دادهای بیسیم ۴G LTE برای دستگاههای تلفن همراه و پایانههای داده را شرح میدهد.

این حملات از نقاط ضعف طراحی در سه روش پروتکل کلیدی شبکه ۴G LTE که بهعنوان پیوست(۱)، جدا کردن(۲) و پیگیری(۳) شناخته میشوند، بهرهبرداری میکنند.

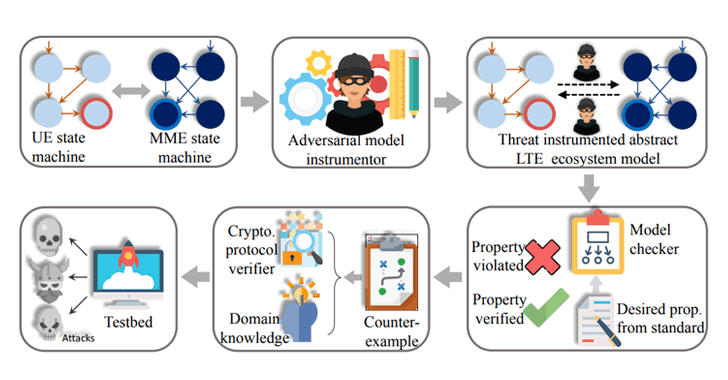

برخلاف بسیاری از تحقیقات قبلی، اینها فقط حملات تئوری نیستند. محققان یک روش تست تهاجمی سیستماتیک مبتنی بر مدل(۴) را که آن را LTEInspector نامیدند، به کار گرفتند و توانستند ۸ مورد از ۱۰ موردحمله را با استفاده از سیمکارتهای متعلق به چهار اپراتور بزرگ ایالاتمتحده و در یک بستر واقعی آزمایش کنند. حملات آزمایششده عبارتاند از:

- Authentication Synchronization Failure Attack

- Traceability Attack

- Numb Attack

- Authentication Relay Attack

- Detach/Downgrade Attack

- Paging Channel Hijacking Attack

- Stealthy Kicking-off Attack

- Panic Attack

- Energy Depletion Attack

- Linkability Attack

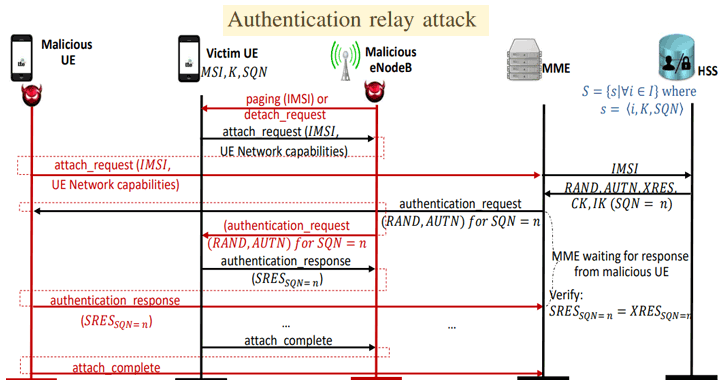

در میان حملات ذکرشده در بالا، محققان یک حمله رله(۵) احراز هویت را نگرانکننده میدانند، زیرا به یک مهاجم اجازه میدهد با جعل هویت شماره تلفن قربانی و بدون هیچگونه اعتبار قانونی به یک شبکه ۴G LTE متصل شود.

این حمله نهتنها اجازه میدهد یک مهاجم شبکه تلفن همراه را در معرض خطر قرار دهد و پیامهای دریافتی و خروجی قربانیان را بخواند، بلکه همچنین فرد دیگری را بهعنوان مجرم بهجای خود جا میزند.

این گزارش میگوید: “از طریق این حمله، دشمن میتواند محل دستگاه قربانی را در شبکههای اصلی مسموم کند، بنابراین اجازه میدهد تا یک بهانه دروغین یا شواهد جعلی را در طی یک تحقیق جنایی ایجاد کند.”

سایر حملاتِ قابلتوجه گزارششده توسط محققان میتواند مهاجمان را قادر سازد تا اطلاعات موقعیت مکانی coarse-grained فرد قربانی را به دست آورند (حمله linkability) و یک حمله انکار سرویس (DoS) را علیه دستگاه انجام داده و درنهایت آن را خاموش کنند (حمله detach).

در این مقاله آمده است: “با استفاده از LTEInspector، ما مدارک یک حمله را به دست آوردیم که دشمن را قادر میسازد تا کانال paging دستگاه تلفن همراه را بدزدد که میتواند نهتنها اخطارهای رسیده شده به دستگاه را متوقف کند (بهعنوانمثال، تماس و پیامک)، بلکه همچنین میتواند پیامهای ساختگی را تزریق کند که منجر به پیامدهای متعددی ازجمله تخلیه انرژی و activity profiling خواهد شد.”

با استفاده از حملات هراس(۶)، مهاجمان میتوانند هرجومرج مصنوعی را با پخش کردن پیامهای اضطراری جعلی در مورد حملات تهدیدکننده حیات یا شورش به تعداد زیادی از کاربران، در یک منطقه ایجاد کنند.

در مورد این حملات جالب است که بسیاری از اینها میتوانند برای ۱۳۰۰ تا ۳۹۰۰ دلار با استفاده از دستگاههای USRP نسبتاً کمهزینه موجود در بازار انجام شوند.

محققان قصد ندارند کد اثبات ادعای این حملات را تا زمانی که آسیبپذیریها برطرف شوند، منتشر کنند.

محققان از بحث در مورد این موضوع خودداری کردهاند، گرچه برخی روشهای دفاع در برابر حملات مشاهدهشده وجود دارد.

این مقاله مینویسد: “بهطور پیشفرض، اضافه کردن امنیت به یک پروتکل موجود بدون نقض سازگاری با نسخههای قبلی، اغلب به راهحلهای معمولی(۷) منجر میشود که تحت کنترل شدید قرار نمیگیرند. مخصوصاً مشخص نیست برای حمله رله احراز هویت چه دفاعی وجود دارد که نیازمند تعمیرات اساسی زیر ساختار یا پروتکل نباشد. امکان استفاده از یک پروتکل محدودکننده فاصله(۸) است، اما اجرایی شدن چنین پروتکلی، در عمل بسیار نادر است.”

این آسیبپذیریها ازاینجهت نگرانکننده هستند که یک بار دیگر نگرانیهایی را در خصوص امنیت استانداردهای تلفن همراه در دنیای واقعی ایجاد میکنند و بهطور بالقوه تأثیرات گستردهای بر روی این صنعت میگذارند.

منابع

[۱]http://wp.internetsociety.org/ndss/wp-content/uploads/sites/25/2018/02/ndss2018_02A-3_Hussain_paper.pdf

[۲] https://thehackernews.com/2018/03/4g-lte-network-hacking.html

(۱) attach

(۲) detach

(۳) paging

(۴) systematic model-based adversarial testing approach

(۵) relay

(۶) panic

(۷) band-aid-like-solutions

(۸) distance-bounding

ثبت ديدگاه