یک آسیبپذیری روز صفر در نسخه دسکتاپ نرمافزار پیامرسان تلگرام کشف شد که در سطح اینترنت نیز بهمنظور گسترانیدن بدافزارهای mine کردن ارزهای رمزنگاریشده مانند Monero و ZCash مورد بهرهبرداری قرار گرفته است.

این آسیبپذیری در تلگرام توسط یک محقق امنیتی به نام Alexey Firsh از کاسپرسکی در اواخر ماه اکتبر ۲۰۱۷ کشف شد و فقط بر روی دستگاههای دارای سیستمعامل ویندوز که پیامرسان تلگرام بر روی آنها نصب است، تأثیر میگذارد.

مطابق گزارش منتشرشده در Securelist، این نقص بهطور فعال از ماه مارس ۲۰۱۷ توسط مهاجمان و در سطح اینترنت مورد بهرهبرداری قرار گرفته است. مهاجمان در حقیقت قربانیان را فریب میدادند تا یک نرمافزار مخرب را بر روی رایانههای شخصی خود دانلود کنند که این نرمافزار از قدرت CPU سیستمهای آنها برای mine کردن ارزهای رمزنگاریشده استفاده میکرد و یا بهعنوان یک در پشتی برای مهاجمان بهمنظور کنترل از راه دور دستگاه آسیبدیده استفاده میشد[۱].

آسیبپذیری تلگرام چگونه کار میکند؟

این آسیبپذیری در روشی قرار دارد که نرمافزار تحت ویندوز تلگرام کاراکتر یونیکد(۱) RLO را اداره میکند. این کاراکتر برای کد کردن زبانهایی است که از راست به چپ نوشته میشوند مانند عربی یا عبری.

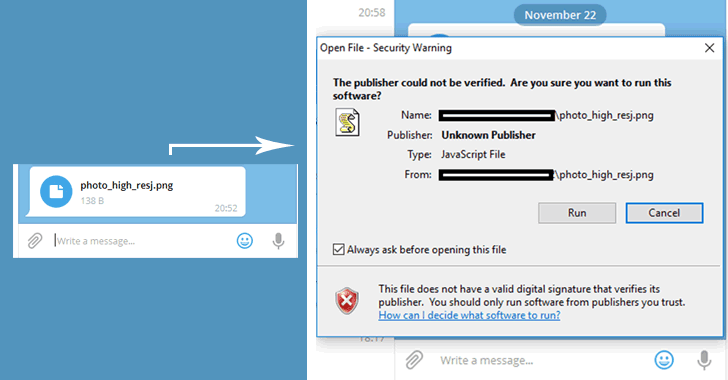

بر طبق گزارش کاسپرسکی، سازندگان این بدافزار از یک کاراکتر یونیکد مخفی RLO در نام یک فایل استفاده میکنند که باعث برعکس شدن نظم کاراکترها میشود، که نام فایل را تغییر داده و آن را به کاربران تلگرام ارسال میکند.

برای مثال، هنگامیکه یک مهاجم یک فایل با نام photo_high_re*U+202E*gnp.js را در قالب یک پیام برای یک کاربر تلگرام ارسال میکند، نام فایل در صفحه کاربران نمایش داده میشود که قسمت آخر آن تغییر داده شده است.

بنابراین، کاربر تلگرام یک فایل عکس با پسوند PNG را میبیند بهجای آنکه یک فایل جاواسکریپ را مشاهده کند که منجر به دانلود این فایل توسط کاربر میشود.

تلگرام در گزارش منتشرشده در روز سهشنبه ۱۷ فوریه ۲۰۱۷ گفته است[۲]: “درنتیجه، کاربران یک بدافزار مخفیشده را دانلود میکنند که در مراحل بعد بر روی سیستم آنها نصب خواهد شد.”

کاسپرسکی این آسیبپذیری را به تلگرام گزارش کرده و این شرکت آن را در محصولات خود برطرف کرده است، این شرکت امنیتی روسی گفت: “در زمان انتشار این گزارش، این آسیبپذیری روز صفر در محصولات این پیامرسان مشاهده نشده است.”

مهاجمان از تلگرام استفاده میکنند تا کامپیوترهای شخصی را با mine کنندههای ارزهای رمزنگاریشده آلوده کنند

در طول تحلیل این آسیبپذیری، محققان کاسپرسکی چندین سناریو از بهرهبرداری روز صفر را در سطح اینترنت پیدا کردند. در ابتدا، این نقص بهطور فعال برای ارائه بدافزارهای mine کردن ارزهای رمزنگاری مورداستفاده قرار میگرفت، که از قدرت رایانه کامپیوتر قربانی برای mine کردن انواع مختلف ارزهای رمزنگاری مانند Monero، Zcash، Fantomcoin و دیگر ارزهای دیجیتالی استفاده میکرد.

در هنگام آنالیز سرورهای مهاجمان، محققان همچنین یک آرشیو شامل cashe محلی تلگرام را پیدا کردند که از قربانیان دزدیده شده بود.

در مورد دیگری، مجرمان سایبری با بهرهبرداری موفق از این آسیبپذیری برای نصب یک تروجان از نوع در پشتی استفاده کردند که از API تلگرام بهعنوان یک پروتکل فرمان و کنترل استفاده میکرد و به مهاجمان اجازه میداد تا دسترسی از راه دور به کامپیوتر قربانی داشته باشند.

شرکت کاسپرسکی دراینباره اینگونه توضیح داده است: “پس از نصب، این بدافزار شروع به کار در یک حالت مخفی میکند، که این امکان را فراهم میسازد که مهاجم در پشت پرده در شبکه نادیده گرفته شود و دستورات مختلفی ازجمله نصب بیشتر ابزارهای جاسوسی را اجرا کند.”

Firsh معتقد است که این آسیبپذیری روز صفر تنها توسط مجرمان سایبری در روسیه مورد استفاده قرار میگیرد، چراکه همه پروندههای بهرهبرداری که محققان کشف کردند در روسیه بوده است.

بهترین راه برای محافظت از خود در برابر چنین حملاتی این است که هیچ فایلی را از منابع ناشناس یا غیرقابلاعتماد دانلود نکنید.

این شرکت امنیتی همچنین توصیه میکند که کاربران از اشتراک هر یک از اطلاعات شخصی حساس در برنامههای پیامرسانی اجتناب کنند و مطمئن باشند که یک نرمافزار ضدویروس خوب و از یک شرکت معتبر بر روی سیستم خود نصب داشته باشند.

منابع

[۱] https://securelist.com/zero-day-vulnerability-in-telegram/83800/

[۲]https://www.kaspersky.com/about/press-releases/2018_hackers-exploited-telegram-messenger-zero-day-vulnerability

[۳] https://thehackernews.com/2018/02/hackers-exploit-telegram-messenger-zero.html

(۱) RLO (right-to-left override) Unicode character (U+202E)

ثبت ديدگاه