آیا شما از لینوکس یا Mac OS استفاده میکنید؟ اگر فکر میکنید سیستم شما مستعد ابتلا به ویروس نیست، باید این خبر را بخوانید.

طیف وسیعی از مجرمان سایبری اکنون از یک تروجان جدید جاسوسیِ غیرقابلشناسایی استفاده میکنند که هدف آنها سیستمعاملهای ویندوز، macOS، Solaris و لینوکس است.

در هفته گذشته یک مقاله مفصل درباره EFF/Lookout منتشر شد که یک گروه جدید تهدید پیشرفته(۱) به نام Dark Caracal در یک کمپین جاسوسی جهانی موبایل دخیل بوده است[۱].

اگرچه این گزارش نشان میدهد که این عملیات تهاجم موفق و در مقیاس بزرگ بر روی تلفنهای همراه بهجای رایانهها صورت گرفته است، اما از نوع جدیدی از بدافزارهای cross-platform به نام CrossRAT نیز پردهبرداری کرده است که به نظر میرسد توسط گروه Caracal یا برای این گروه تولید شده باشد.

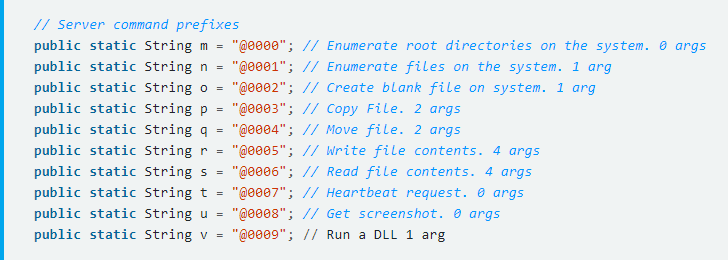

CrossRAT یک تروجان cross-platform دسترسی از راه دور است که میتواند تمامی ۴ سیستمعامل معروف برای کامپیوترهای دسکتاپ (ویندوز، Solaris، لینوکس و macOS) را مورد حمله قرار دهد. این تروجان مهاجمان را قادر میسازد تا فایلهای سیستمی را دستکاری کنند، از صفحه مونیتور اسکرینشات تهیه کنند، کدهای دلخواه را اجرا کنند و بر روی سیستم قربانی بهطور دائمی باقی بمانند.

به گفته محققان، مهاجمان Dark Caracal از هیچ نوع بهرهبردارِ روزِ صفری برای توزیع بدافزار خود استفاده نکردند؛ در عوض، از مهندسی اجتماعی استفاده کردند و توسط پستها در گروههای فیسبوک و پیامها در برنامه واتزاپ کاربران را تشویق میکنند تا از وبسایتهای جعلی تحت کنترل مهاجمان بازدید کنند و برنامههای مخرب را دانلود کنند.

CrossRAT به زبان برنامهنویسی جاوا نوشته شده است و به همین خاطر کار برای مهندسان معکوس و محققان آسان شده است تا آن را کامپایل کنند.

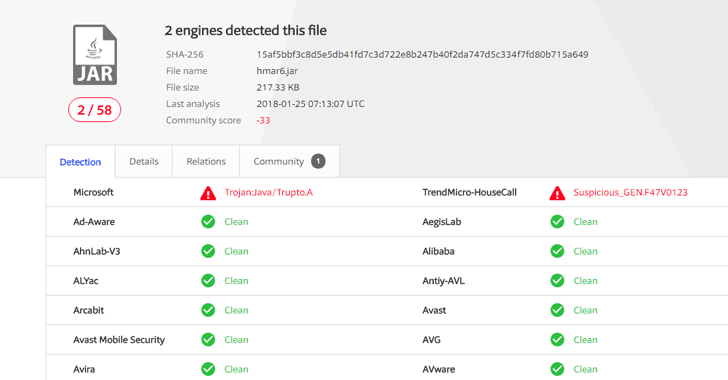

ازآنجاکه در زمان انتشار این خبر تنها دو مورد از ۵۸ برنامه محبوب آنتیویروس (بر اساس VirusTotal) توانستند CrossRAT را شناسایی کنند[۲]، Patrick Wardle، هکر سابق NSA، تصمیم به تجزیهوتحلیل این بدافزار گرفت و یک گزارش جامع فنی ازجمله مکانیزم پایداری آن، ارتباط آن با سرور فرمان و کنترل و تواناییهای آن ارائه کرد[۳].

CrossRAT 0.1 – بدافزار cross-platform و نظارت مداوم

ایمپلنت hmar6.jar پس از اجرا بر روی سیستم هدف، ابتدا سیستمعامل موردنظر را بررسی میکند و سپس بر اساس آن خود را بر روی سیستمعامل نصب میکند.

علاوه بر این، ایمپلنت CrossRAT همچنین تلاش میکند اطلاعاتی در مورد سیستم آلوده، ازجمله نسخه سیستمعامل نصبشده، build هسته و معماری آن، جمعآوری کند.

همچنین، برای سیستمهای لینوکس، این بدافزار تلاش میکنند فایلهای systemd را برای تعیین توزیع آنها مانند Arch Linux، Centos، Debian، Kali Linux، Fedora، Linux Mint و بسیاری از موارد دیگر مورد آزمایش قرار دهد.

CrossRAT سپس مکانیزمهای پایداری خاص سیستمعامل را بهگونهای تنظیم میکند تا هر زمان که سیستم آلوده مجدداً راهاندازی شد، بهطور خودکار اجرا شوند و به سرور C&C متصل شوند که به مهاجمان اجازه میدهد تا دستورات موردنیاز را ارسال و دادهها را exfiltrate کنند.

همانطور که توسط محققان Lookout گزارش شده است، نسخههای مختلف CrossRAT که توسط گروه هکری Dark Caracal توزیع شدهاند، به آدرس flexberry (dot) com بر روی پورت ۲۲۲۳ متصل میشوند که اطلاعات آن در فایل crossrat/k.class و بهصورت hardcode شده قرار دارد.

CrossRAT شامل یک ماژول Keylogger غیرفعال است.

این بدافزار با برخی قابلیتهای نظارت اولیه طراحی شده است که تنها زمانی فعال میشوند که دستورات مربوطه و از پیش تعیینشده را از سرور C&C دریافت کنند.

این نکته جالبتوجه است که Patrick متوجه شده است که CrossRAT نیز برای استفاده از jnativehook که یک کتابخانه جاوای منبع باز برای ضبط کردن رویدادهای صفحهکلید و ماوس میباشد[۴]، برنامهریزیشده است، اما این بدافزار هیچ فرمانِ از پیش تعریفشدهای برای فعال کردن این keylogger ندارد.

Patrick دراینباره میگوید: “بااینوجود، من هیچ کدی را در داخل ایمپلنت موردنظر مشاهده نکردم که به بسته jnativehook اشاره کند، بنابراین در اینجا به نظر میرسد که این قابلیت، مورداستفاده قرار نگیرد و ممکن است توضیح خوبی برای این موضوع باشد. همانطور که در گزارش منتشرشده آمده است، نسخه بدافزار شناساییشده ۰٫۱ میباشد که شاید نشان میدهد که این بدافزار هنوز هم در حال پیشرفت است و بنابراین کامل نشده است.”

چگونه میتوانید بررسی کنید که با CrossRAT آلوده شدهاید یا نه؟

ازآنجاکه CrossRAT در سیستمعاملهای مختلف قابلاجراست، تشخیص دادن این بدافزار به نوع سیستمعاملی شما بستگی دارد.

برای سیستمعامل ویندوز:

- این آدرس را در رجیستری بررسی کنید:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\

- اگر سیستم شما آلوده باشد، در این آدرس یک دستور خواهد بود که شامل java، -jar و jar است.

برای سیستمعامل macOS:

- در آدرس ~/Library به دنبال فایل jar بگردید.

- همچنین به دنبال یک launch agent در آدرس /Library/LaunchAgents یا ~/Library/LaunchAgents باشید که نامش plist است.

برای سیستمعامل لینوکس:

- در آدرس /usr/var به دنبال فایل jar بگردید.

- همچنین در آدرس ~/.config/autostart به دنبال یک فایل autostart به نام desktop بگردید.

چگونه از خود در برابر تروجان CrossRAT محافظت کنید؟

فقط ۲ مورد از ۵۸ محصول آنتیویروس مورد آزمایش، در هنگام منتشر شدن این خبر قابلیت شناسایی CrossRAT را داشتند که این امر نشانده این موضوع است که آنتیویروس شما در این مورد از شما محافظت نخواهد کرد.

Patrick دراینباره میگوید: “ازآنجاییکه CrossRAT در جاوا نوشته شده است، نیازمند جاوا برای نصب شدن بر روی سیستم است. خوشبختانه نسخههای اخیر macOS همراه با جاوا ارائه نشدهاند. بنابراین، بیشتر کاربران macOS نسبت به این تروجان در امان هستند. اما اگر یک کاربرِ Mac جاوا را بر روی سیستم خود نصب کرده باشد یا مهاجم بتواند یک کاربر سادهلوح را مجبور به نصب کردن جاوا بر روی سیستم خود کند، CrossRAT بهراحتی بر روی این سیستمعامل اجرا میشود، حتی اگر کاربر از آخرین نسخه سیستمعامل اپل نیز استفاده کند.”

به کاربران توصیه میشود که یک نرمافزار تشخیص تهدید مبتنی بر رفتار(۲) را نصب کنند. کاربران Mac میتوانند از BlockBlock که یک ابزار ساده توسعهیافته توسطPatrick است، استفاده کنند که هر زمان که هر چیزی بهطور مداوم بر روی سیستم نصب شود، به کاربران هشدار میدهد[۵].

منابع

[۱] https://thehackernews.com/2018/01/dark-caracal-android-malware.html

[۲]https://www.virustotal.com/#/file/15af5bbf3c8d5e5db41fd7c3d722e8b247b40f2da747d5c334f7fd80b715a649/detection

[۳] https://objective-see.com/blog/blog_0x28.html

[۴] https://github.com/kwhat/jnativehook

[۵] https://objective-see.com/products/blockblock.html

[۶] https://thehackernews.com/2018/01/crossrat-malware.html

(۱) advanced persistent threat (APT)

(۲) behaviour-based threat detection

ثبت ديدگاه