محققان امنیتی یکی از قدرتمندترین و پیشرفتهترین ابزارهای جاسوسی تحت اندروید را کشف کردند که به مهاجمان اجازه میدهد تا کنترل کامل دستگاههای آلوده را از راه دور در اختیار گیرند.

این ابزار جاسوسی که Skygofree نامگذاری شده است نوعی نرمافزار جاسوسی تحت سیستمعامل اندروید است بهمنظور اهداف نظارتی طراحی شده است و اعتقاد بر این است که در طی ۴ سال گذشته بسیاری از کاربران را مورد هدف قرار داده است.

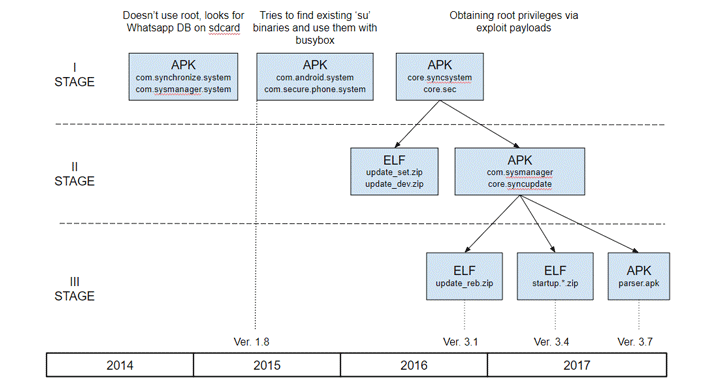

طبق یک گزارش جدید منتشرشده توسط شرکت امنیتی سایبری کاسپرسکی، از سال ۲۰۱۴، پیادهسازی Skygofree چندین ویژگی جدید را که قبلاً در سطح اینترنت دیده نشده است را به همراه داشته است[۱].

ویژگیهای جدید قابلتوجه این ابزار جاسوسی شامل این موارد میشود: ضبطِ صوتیِ مبتنی بر مکان با استفاده از میکروفون دستگاه، استفاده از سرویسهای دسترسی به اندروید(۱) برای سرقت پیامهای واتزاپ و توانایی اتصال دستگاههای آلوده به شبکههای مخرب Wi-Fi که تحت کنترل مهاجمان است.

Skygofree از طریق صفحات وب جعلی توزیع میشود که اپراتورهای اصلی تلفن همراه را شبیهسازی میکنند، که بیشتر آنها توسط مهاجمان از سال ۲۰۱۵ رجیستر شدهاند. بر اساس دادههای سنجش شرکت کاسپرسکی، سال ۲۰۱۵ سالی بود که کمپینهای توزیع بیشترین فعالیت را در سطح اینترنت داشتند.

آیا یک شرکت فناوری اطلاعات ایتالیایی پشت ابزار جاسوسیSkygofree قرار دارد؟

محققان در آزمایشگاه کاسپرسکی بر این باورند که مهاجم و یا گروه هکری که در پشت این ابزار جاسوسی و نظارتی موبایل قرار دارد از سال ۲۰۱۴ فعال بوده و در ایتالیا مستقر بوده است. ایتالیا مقر یکی از بدنامترین گروههای هکری به نام HackingTeam است که یکی از بزرگترین تیمهای هکری در زمینه جاسوسی به شمار میرود.

در یک گزارش منتشرشده آمده است: “با توجه به مصنوعات(۲) فراوانی که در کد مخرب کشف کردهایم و همچنین تحلیل زیرساختها، ما بسیار مطمئن هستیم که توسعهدهنده ابزار جاسوسی Skygofree یک شرکت فناوری ایتالیایی است که در زمینه راهحلهای نظارت، مانند HackingTeam کار میکند.”

کاسپرسکی چندین دستگاه ایتالیایی آلوده به Skygofree را کشف کرده است، که این شرکت آن را بهعنوان یکی از قدرتمندترین و پیشرفتهترین ابزارهای جاسوسی تلفن همراه که تابهحال دیده شده است، معرفی کرده است.

اگرچه این شرکت امنیتی نام شرکت ایتالیایی موردنظر را در که پشت ایننرم افزار جاسوسی قرار دارد را مشخص نکرده است، اما چندین اشاره به شرکت فنآوری Negg در رم در کد این نرمافزار را کشف کرده است. Negg همچنین در توسعه و تجارت ابزارهای هکِ قانونی تخصص دارد.

Skygofree: یک ابزار قدرتمند جاسوسی اندروید

پس از نصب، Skygofree آیکون خود را پنهان میکند و خدمات پسزمینه را برای مخفی کردن اقدامات بیشتر از کاربر شروع میکند. این ابزار جاسوسی همچنین شامل یک ویژگی محافظتی است که مانع از متوقف شدن سرویسها میشود.

در ماه اکتبر سال ۲۰۱۷، Skygofree به یک ابزار پیشرفته جاسوسی چندمرحلهای تبدیل شد که کنترل کامل یک دستگاه آلوده را از راه دور و با استفاده از یک payload پوسته معکوس(۳) و یک معماری سرورِ فرمان و کنترل(۴) در اختیار مهاجمان قرار میداد.

با توجه به جزئیات فنی منتشرشده توسط محققان، Skygofree شامل چندین بهرهبردار برای افزایش سطح دسترسی به ریشه است و این امکان را برای اجرای payload های پیچیدهتر بر روی دستگاههای آلوده اندرویدی فراهم میکند.

یکی از این payloadهای مهم به این ابزار جاسوسی اجازه میدهد تا یک shellcode را اجرا کند و دادههای متعلق به برنامههای دیگر نصبشده در دستگاههای مورد هدف ازجمله فیسبوک، واتزاپ، Line و وایبر را سرقت کند.

محققان گفتند: “قابلیتهای چندگانه و استثنایی در این ابزار جاسوسی وجود دارد مانند استفاده از بهرهبردارهای متعدد برای به دست آوردن امتیازات ریشه، یک ساختارِ payload پیچیده و ویژگیهای نظارتی که پیشازاین در هیچ ابزار جاسوسی دیگری مشاهده نشده است”.

سرور فرمان و کنترل Skygofreeهمچنین اجازه میدهد تا مهاجمان عکسها و فیلمها را از راه دور ضبط کنند، سوابق تماس و پیامکها را ذخیره کنند، مکانهای کاربر را مونیتور کنند و رویدادهای تقویم و هرگونه اطلاعات ذخیرهشده در حافظه دستگاه آلودهشده را نظارت کنند.

علاوه بر این، Skygofree همچنین میتواند صدا را از طریق میکروفون دستگاه مربوطه ضبط کند. این کار زمانی صورت میگیرد که دستگاه آلوده در یک مکان مشخص قرار دارد و این ابزار جاسوسی این قابلیت را دارد که دستگاه آلوده را مجبور به اتصال به شبکههای Wi-Fi آسیبپذیرِ تحت کنترل مهاجم کند و از این طریق حملات man-in-the-middle را جهت اقدامات بعدی انجام دهد.

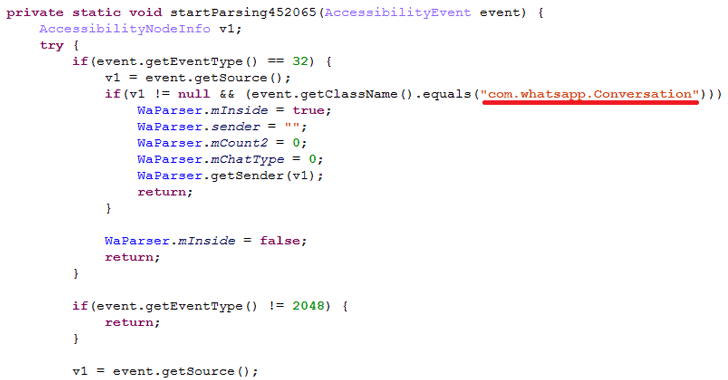

کاسپرسکی دراینباره گفته است: “این ابزار جاسوسی از سرویس دسترسی به اندروید برای به دست آوردن اطلاعات مستقیماً از عناصر نمایش دادهشده بر روی صفحهنمایش دستگاه آلودهشده استفاده میکند، بنابراین منتظر میماند تا برنامه کاربردی موردنظر راهاندازی شود و سپس تمام node ها را برای یافتن پیامهای متنی تجزیهوتحلیل میکند.”

محققان کاسپرسکی همچنین یک نوع از Skygofree را شناسایی کردند که کاربران ویندوز را مورد هدف قرار میدهد، که نشان میدهد زمینه بعدی موردعلاقه نویسندگان این ابزار جاسوسی، پلتفرم ویندوز است.

بهترین راه برای جلوگیری از حملات اینگونه ابزارهای جاسوسی این است که از دانلود برنامهها از طریق وبسایتهای شخص ثالث، فروشگاه برنامهها یا لینکهای ارائهشده در پیامکها یا پستهای الکترونیک خودداری کنید.

منابع

[۱] https://thehackernews.com/2018/01/android-spying-malware.html

[۲] https://securelist.com/skygofree-following-in-the-footsteps-of-hackingteam/83603

(۱) Android Accessibility Services

(۲) artifacts

(۳) reverse shell

(۴) command and control (C&C)

ثبت ديدگاه