یک محقق امنیتی جزئیات نوع جدیدی از یک بدافزار را منتشر کرده است[۱] که غیرقابل تشخیص است و کامپیوترهای دارای سیستمعامل mac را مورد هدف قرار داده و بهعنوان اولین بدافزار macOS در سال ۲۰۱۸ معرفی شده است.

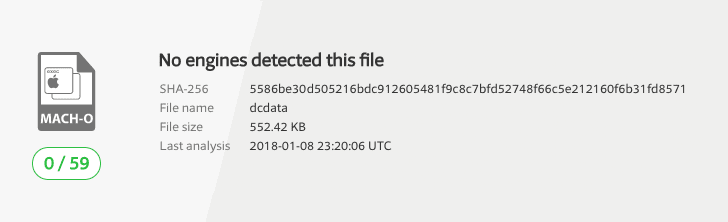

این بدافزار که OSX/MaMi نامیده شده است نوعی Mach-O امضا نشده ۶۴ بیتی و قابلاجراست(۱) و مشابه بدافزار DNSChanger است که در سال ۲۰۱۲ میلیونها کامپیوتر در سراسر جهان را آلوده کرده بود[۲].

بدافزار DNSChanger بهطورمعمول تنظیمات سرور DNS را بر روی کامپیوترهای آلوده تغییر میدهد و به مهاجمان اجازه میدهد تا ترافیک اینترنت را از طریق سرورهای مخرب بخوانند و دادههای حساس را رهگیری کنند.

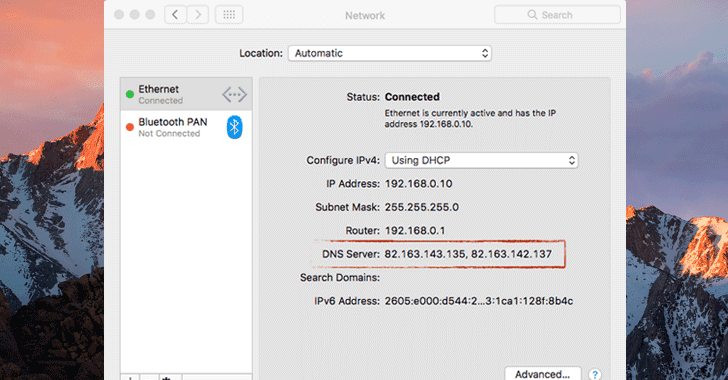

این بدافزار برای اولین بار در انجمن Malwarebytes ظاهر شد؛ یک کاربر درخواستی مبنی بر یک بدافزار ناشناخته پست کرد که کامپیوتر دوستش را آلوده کرده بود و بهطور مخفیانه تنظیمات DNS را بر روی سیستمعاملِ macOS آلوده به آدرسهای ۸۲٫۱۶۳٫۴۳٫۱۳۵ و ۸۲٫۱۶۳٫۱۴۲٫۱۳۷ تغییر میداد.

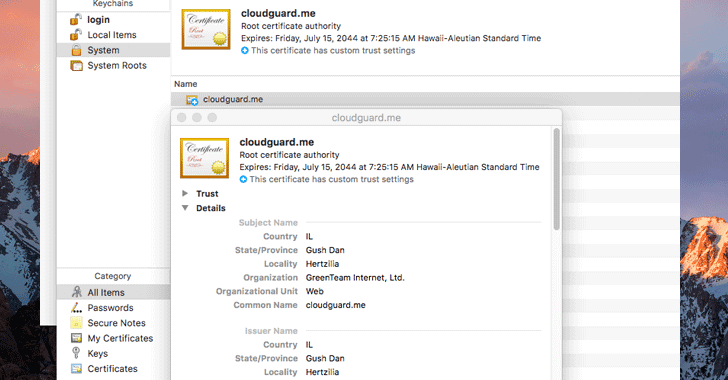

Patrick Wardle که از هکرهای سابق NSA است، پس از بررسی این پست، این نرمافزار را تجزیهوتحلیل کرد و دریافت که این بدافزار درواقع نوعی Hijacker DNS است که همچنین ابزارهای امنیتی را برای نصب یک گواهی ریشه(۲) جدید در تلاش برای ردیابی ارتباطات رمزگذاری شده ترغیب میکند.

Patrick دراینباره میگوید: “OSX/MaMi یک نوع پیشرفته از بدافزارها نیست، اما سیستمهای آلوده را به شیوههای مخرب و بهصورت ماندگار تغییر میدهد. با نصب یک گواهی ریشه جدید و ربودن سرورهای DNS، مهاجمان میتوانند اقداماتِ مختلفِ مخربی مانند ترافیک man-in-the-middle (شاید برای سرقت گواهیها یا تزریق تبلیغات) و وارد کردن اسکریپتهای mining ارزهای رمزنگاریشده به صفحات وب، انجام دهند.”

علاوه بر این، بدافزار macOS OSX/MaMi که ظاهراً در مرحله اولیه قرار دارد، شامل تواناییهای زیر نیز میباشد که اکثر آنها در نسخه ۱٫۱٫۰ آن فعال نیستند:

- گرفتن اسکرینشات

- تولید رویدادهای ماوس شبیهسازی شده(۳)

- دانلود و آپلود فایلها

- اجرای دستورات

انگیزه تولید این بدافزار، نویسنده آن و اینکه چگونه گسترش یافته است همچنان نامشخص است.

بااینحال، Patrick معتقد است که مهاجمان میتوانند از روشهایlame مانند پستهای الکترونیک مخرب، هشدارهای امنیتی جعلی بر پایه وب یا انواع مختلف حملات مهندسی اجتماعی برای هدف قرار دادن کاربران mac استفاده کنند.

برای بررسی اینکه آیا کامپیوتر Mac شما با این بدافزار آلوده شده است یا نه، از طریق برنامه تنظیمات سیستم(۴) به ترمینال بروید و تنظیمات DNS خود را بررسی کنید، مخصوصاً این آدرسها را بررسی کنید: ۸۲٫۱۶۳٫۱۴۳٫۱۳۵ و ۸۲٫۱۶۳٫۱۴۲٫۱۳۷٫

بر طبق گفته VirusTotal، که یک اسکنر آنتیویروس چند موتوره هست، هیچکدام از ۵۹ نرمافزار محبوب آنتیویروس در این لحظه قابلیت تشخیص این بدافزار را ندارند، بنابراین به شما توصیه میشود از یک ابزار شخص ثالث مانند نوعی فایروال استفاده کنید که میتواند ترافیک خروجی را شناسایی و مسدود کند.

شما همچنین میتوانید یک فایروال منبع باز رایگان برای macOS با نام LuLu را نصب کنید[۳] که توسط Patrick ساخته شده و در GitHub موجود است که ترافیکهای مشکوک را بلاک کرده و مانع از سرقت اطلاعات شما توسط OSX/MaMi میشود.

منابع

[۱] https://objective-see.com/blog/blog_0x26.html

[۲] https://thehackernews.com/2016/12/dnschanger-router-malware.html

[۳] https://objective-see.com/products/lulu.html

[۴] https://thehackernews.com/2018/01/macos-dns-hijacker.html

(۱) unsigned Mach-O 64-bit executable

(۲) root certificate

(۳) simulated mouse events

(۴) System Preferences

ثبت ديدگاه