اگر شما یک فایل ویدیویی بهصورت فشردهشده در قالب یک فایل zip از طرف دوستان خود و از طریق نرمافزار پیامرسان فیسبوک دریافت کردید، بههیچوجه بر روی آن کلیک نکنید.

محققان شرکت امنیتی Trend Micro هشدار دادند[۱] که یک باتِ جدید از نوع mine کردن ارزهای رمزنگاری از طریق نرمافزار پیامرسان فیسبوک گسترش مییابد و کاربران دسکتاپ گوگل کِروم را هدف قرار میدهد تا از افزایش اخیر در قیمتهای ارزهای رمزنگاریشده بهرهمند شود.

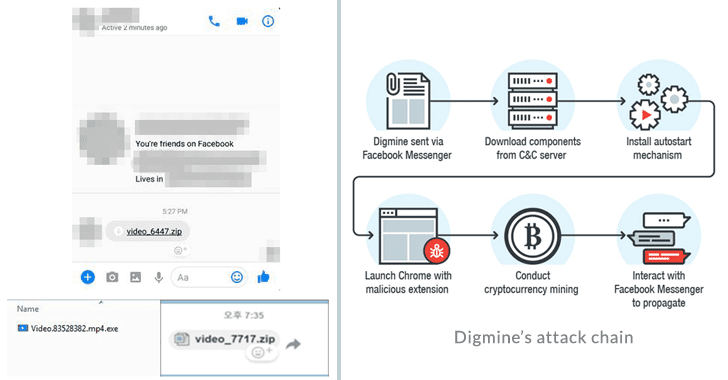

این بات که Digmine نامگذاری شده است، یک نوع بات از نوع mine کردن ارز رمزنگاریشده Monero است که خود را بهجای یک فایل ویدیویی غیرِ جاسازیشده(۱) جا میزند که دارای نام video_xxxx.zip است که در اسکرینشاتی که در ادامه میآید یک نمونه آن آورده شده است و درواقع یک اسکریپت اجرایی AutoIt است. پس از کلیک، این بدافزار کامپیوتر قربانی را آلوده میکند و اجزای خود و فایلهای پیکربندی مرتبط را از یک سرورِ فرمان و کنترلِ(۲) از راه دور دانلود میکند.

Digmine در ابتدا یک miner رمزنگاری را مانند miner.exe که نوعی نسخه اصلاحشده از یک miner منبعِ بازِ Monero است که بهعنوان XMRig شناخته میشود، نصب میکند. این نرمافزار بهصورت مخفیانه ارز رمزنگاریشده Monero را در پشتصحنه و برای مهاجمان و با استفاده از قدرت پردازنده کامپیوترهای آلوده mine میکند.

بات Digmine علاوه بر miner ارزهای رمزنگاریشده، یک مکانیزم شروع خودکار را نصب میکند و کِروم را با یک افزونه مخرب اجرا میکند که به مهاجمان اجازه میدهد که به پروفایل فیسبوک قربانیان دسترسی داشته و یک فایل بدافزار مشابه را از طریق نرمافزار پیامرسان و برای لیست مخاطبین آنها ارسال کند.

ازآنجاییکه افزونههای کِروم تنها از طریق فروشگاه رسمی کِروم قابلنصب هستند، مهاجمان از طریق اجرای کِروم به همراه افزونه مخرب از طریق command line این مرحله را دور میزنند.

محققان شرکت امنیتی Trend Micro دراینباره میگویند: “این افزونه تنظیمات خود را از طریق سرور C&C دریافت میکند. این سرور میتواند به این افزونه دستور دهد تا بهحساب کاربری فیسبوک واردشده یا یک صفحه جعلی را که یک ویدیو را نمایش میدهد، باز کند. این وبسایت فریبنده که این ویدیو را نمایش میدهد همچنین بهعنوان بخشی از سرور C&C عمل میکند. این سایت وانمود میکند که یک سایت پخش ویدیو است اما بهجز آن بسیاری از تنظیمات مربوط به اجزای این بدافزار را نیز در خود نگهداری میکند.”

این نکته قابلتوجه است که کاربرانی که از طریق نرمافزار پیامرسان فیسبوک در دستگاههای تلفن همراه خود این فایلِ ویدیوییِ مخرب را باز میکنند، تحت تأثیر این بدافزار قرار نمیگیرند.

ازآنجاییکه این miner از یک سرور C&C کنترل میشود، نویسندگان پشت Digiminer میتوانند بدافزار خود را ارتقا دهند تا قابلیتهای مختلفی را به آن اضافه کنند.

اولین بار Digiminer کاربرانی را در کره جنوبی مورد هدف قرار داد و تاکنون فعالیتهای خود را به ویتنام، آذربایجان، اوکراین، فیلیپین، تایلند و ونزوئلا گسترش داده است. اما ازآنجاکه نرمافزار پیامرسان فیسبوک در سراسر جهان استفاده میشود، احتمال بیشتری وجود دارد که این بات در سراسر جهان گسترش یافته باشد.

فیسبوک از هنگامیکه توسط این محققان از وجود این بات آگاهی یافته است، بسیاری از فایلهای مخرب را از این وبسایت شبکه اجتماعی حذف کرده است.

کمپینهای هرزنامه فیسبوک بسیار رایج هستند. بنابراین به کاربران شدیداً توصیه میشود تا هنگام کلیک کردن بر روی لینکها و فایلهای ارائهشده از طریقِ پلتفرم وبسایتهای رسانههای اجتماعی، بسیار هوشیار باشند.

منابع

[۱]http://blog.trendmicro.com/trendlabs-security-intelligence/digmine-cryptocurrency-miner-spreading-via-facebook-messenger

[۲] https://thehackernews.com/2017/12/cryptocurrency-hack-facebook.html

(۱) non-embedded

(۲) command-and-control (C&C)

ثبت ديدگاه