محققان امنیتی چندین کمپین حمله را کشف کردند که توسط یک گروه جنایتکار چینی صورت گرفته بود که در سطح جهانی فعالیت میکنند و سرورهای پایگاه داده برای mine کردن ارزهای رمزنگاریشده(۱) را مورد هدف قرار میدهند تا از این طریق دادههای حساس آنها را استخراج کرده و یک باتنت(۲) DDoS تولید کنند.

محققان شرکت امنیتی GuardiCore Labs هزاران حمله را که در ماههای اخیر انجام شدهاند را تحلیل و بررسی کردند[۱] و حداقل سه شاخص حمله با نامهای Hex، Hanako و Taylor سرورهای MS SQL و MySQL را در سیستمعاملهای ویندوز و لینوکس مورد هدف قرار بودند.

هدف این سه شاخص حملهی شناساییشده، با یکدیگر متفاوت بوده و شاخص حمله Hex تروجانهای دارای قابلیت دسترسی از راه دور(۳) و minerهای ارزهای رمزنگاریشده را بر روی دستگاههای موردحمله نصب میکند، شاخص حمله Taylor یک در پشتی و یک keylogger نصب میکند و شاخص حمله Hanako از دستگاههای آلوده بهمنظور ساختن باتنت DDoS سوءاستفاده میکند.

تاکنون، محققان صدها حمله Hex و Hanako و دهها هزار حمله Taylor را در هر ماه ثبت کردهاند و دریافتند که بیشتر ماشینهای آسیبدیده در چین و بعضی از آنها در تایلند، ایالاتمتحده، ژاپن و دیگر کشورها قرار دارند.

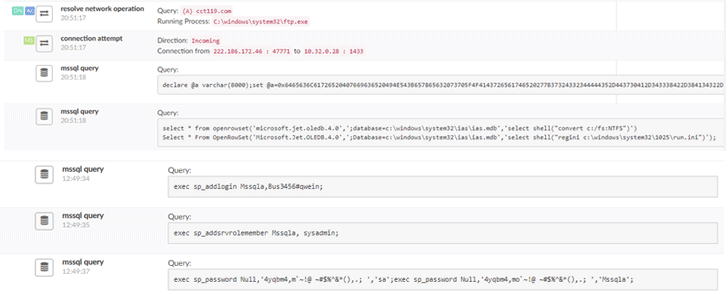

برای دستیابی به دسترسی غیرمجاز به سرورهای پایگاه داده مورد هدف قرار دادهشده، مهاجمان از حملات brute force استفاده میکنند و سپس یک سری از دستورات SQL از پیش تعریفشده را برای دستیابی به دسترسی مداوم و جلوگیری از ثبت شدن در logها اجرا میکنند.

در این میان چه چیزی جالب است؟ برای راهاندازی حملات علیه سرورهای پایگاه داده و ارائه فایلهای مخرب، مهاجمان از شبکهای از سیستمهای به خطر افتاده استفاده میکنند، ساختار حمله خود را ماژولار کرده و از نابود شدن فعالیتهای مخرب خود جلوگیری میکنند.

برای دستیابی به دسترسی مداوم به پایگاه داده قربانی، هر سه شاخص حمله (Hex، Hanako و Taylor) کاربرانِ از نوع در پشتی در پایگاه داده ایجاد میکنند و پورت Remote Desktop را باز میکنند که به مهاجمان اجازه میدهد تا از راه دور مرحله بعدی حمله خود را دانلود و نصب کنند که شامل یک miner رمزنگاریشده، تروجان دارای قابلیت دسترسی از راه دور یا یک باتنت DDoS میشود.

محققان در وبلاگ خود که روز سهشنبه ۱۹ دسامبر ۲۰۱۷ منتشر شد، گفتهاند: “در مراحل بعدی حمله، مهاجم با اجرای دستورات shell انواع برنامههای ضدویروس و نظارتی را متوقف و یا غیرفعال میکند. ضدویروسهای هدف قرار دادهشده مخلوطی از محصولات شناختهشده مانند Avira، Panda Security و نرمافزارهای مانند Quick Heal و BullGuard هستند.”

درنهایت، مهاجمان برای مخفی کردن رد خود، هرگونه رجیستری ویندوز، فایل و فولدر ورودی غیرضروری را با استفاده از فایلهای batch از پیش تعریفشده و اسکریپتهای ویژوالبیسیک حذف میکنند.

مدیران باید نامهای کاربری زیر در پایگاه داده یا سیستم خود برای بررسی اینکه آیا آنها توسط مهاجمان تبهکار چینی به خطر افتادهاند یا خیر، بررسی کنند:

- hanako

- kisadminnew1

- ۴۰۱hk$

- Guest

- Huazhongdiguo110

برای جلوگیری از به خطر افتادن سیستمهایتان، محققان به مدیران توصیه میکنند که همیشه راهنماهای سختافزاری پایگاههای داده (که توسط MySQL و مایکروسافت ارائه شدهاند[۲و۳]) را دنبال کنند، بهجای آنکه فقط از رمز عبورهای قوی برای پایگاه داده خود استفاده کنند.

محققان توصیه میکنند: “درحالیکه دفاع از این نوع حملات ممکن است توسط وصله کردن سرورها و استفاده از رمزهای عبور قوی راحت یا بیاهمیت باشد، اما ما میدانیم که در زندگی واقعی همهچیز بسیار پیچیدهتر است. بهترین راه برای کم کردن در معرض قرار گرفتن چنین حملاتی که پایگاههای داده را مورد هدف قرار میدهند، کنترل کردن ماشینهایی است که به پایگاه داده متصل هستند. بهطور مرتب فهرست ماشینهایی که به پایگاههای داده شما دسترسی دارند را مرور کنید و این فهرست را به حداقل برسانید و به ماشینهایی که بهطور مستقیم از اینترنت قابلدسترسی هستند، توجه خاص کنید. هر تلاش اتصال از یک IP یا دامنهای که به این لیست تعلق ندارد باید مسدود شده و بهطور کامل بررسی شود.”

منابع

[۱] https://www.guardicore.com/2017/12/beware-the-hex-men

[۲] https://dev.mysql.com/doc/refman/5.7/en/security-guidelines.html

[۳] https://docs.microsoft.com/en-us/sql/relational-databases/security/securing-sql-server

[۴] https://thehackernews.com/2017/12/chinese-hacking-databases.html

(۱) cryptocurrencies

(۲) botnet

(۳) remote access trojans (RATs)

ثبت ديدگاه