با توجه به افزایش قیمت ارزهای رمزنگاریشده(۱)، نهتنها مهاجمان[۱] بلکه مدیران وبسایتهای قانونی[۲] نیز بهطور فزایندهای در حال استفاده از minerهای ارزهای رمزنگاریشده بر پایه جاوا اسکریپت[۳] هستند تا با کمک گرفتن از قدرت CPU کامپیوتر شما و با mine کردن بیتکوین یا دیگر ارزهای رمزنگاریشده کسب درآمد کنند.

در هفته گذشته، محققان شرکت AdGuard کشف کردند[۴] که وبسایتهای پخش ویدیوی محبوب شامل Openload ،Streamango ،Rapidvideo و OnlineVideoConverter چرخههای(۲) CPU صدها میلیون نفر از بازدیدکنندگانشان را بهمنظور mine کردن Monero که یکی از ارزهای رمزنگاریشده معروف است، hijack کردند.

اکنون محققان آزمایشگاه امنیت سایبری کاسپرسکی در مسکو، یک نوع جدید از بدافزارهای بر پایه اندروید را کشف کردند[۵] که در برنامههای جعلی آنتیویروس مخفی شده و قابلیت انجام تعداد زیادی از فعالیتهای خرابکارانه شامل mine کردن ارزهای رمزنگاریشده و پیادهسازی حملات DDoS را دارند.

یک تروجان جدید کشفشده بر پایه اندروید که Loapi نامگذاری شده است میتواند بسیاری از فعالیتهای مخرب را در یک زمان انجام دهد و از این طریق میتواند از یک گوشی تلفن همراه تا حد زیادی استفاده کند تا در عرض دو روز باعث متورم شدن باتری گوشی موردنظر شود.

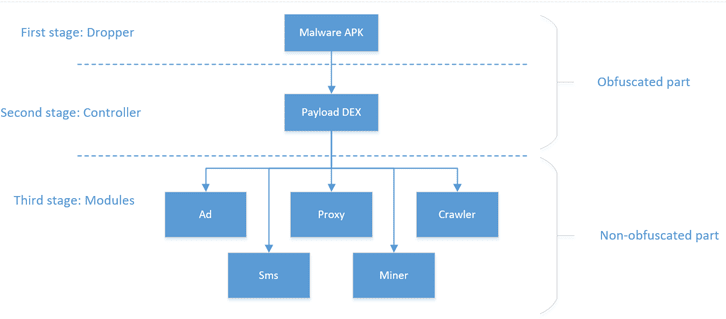

Loapi که توسط محققان بهعنوان یک تروجان همهکاره(۳) شناخته شده است، دارای یک معماری ماژولار(۴) است که به آن اجازه میدهد چندین فعالیت مخرب را انجام دهد. این فعالیتها شامل mine کردن ارز رمزنگاریشده Monero، تغییر مسیر(۵) ترافیک وب، ارسال پیامهای متنی و دانلود و نصب برنامههای مختلف میشوند.

Loapi گوشیهای هوشمند همراه بر پایه اندروید را فقط در ۲ روز تخریب میکند.

محققان کاسپرسکی هنگامیکه یک نمونه Loapi را تجزیهوتحلیل کردند، دریافتند که این بدافزار با شدت بسیار بالایی ارز رمزنگاریشده Monero را mine میکند که پس از دو روز آزمایش، یک گوشی همراه بر پایه اندروید را نابود میکند و موجب بلند شدن و تغییر شکل پوشش گوشی میشود.

به گفته محققان، مجرمان سایبری که در پشت Loapi هستند، مسئولیت بدافزار Podec را که در سال ۲۰۱۵ منتشر شد و بر پایه اندروید بود را نیز بر عهده دارند. آنها این بدافزار را از طریق فروشگاههای نرمافزاری شخص ثالث و تبلیغات آنلاین توزیع میکنند که بهعنوان برنامههای کاربردی برای “راهحلهای ضدویروس محبوب” تبلیغ میشوند.

یک اسکرینشات در وبلاگ کاسپرسکی نشان میدهد که Loapi حداقل ۲۰ مورد از نرمافزارهای ضدویروس قانونی شامل AVG، Psafe DFNDR، Kaspersky Lab، Norton، Avira، Dr Web، CM Security و غیره را جعل هویت کرده است.

پس از نصب شدن، Loapi کاربر را مجبور به دادن مجوز در سطح مدیر به خود میکند. این بدافزار این کار را توسط چندین بار نمایش دادن یک pop-up تا زمانی که یک قربانی بر روی گزینه بله کلیک کند، انجام میدهد. درنهایت و با داشتن این مجوز، این برنامه مخرب کنترل کامل گوشی همراه هوشمند موردنظر را در دست میگیرد.

گرفتن بالاترین مجوز سطح دسترسی بر روی گوشی همراه هوشمند توسط این بدافزار باعث میشود که بدافزار Loapi برای جاسوسی از کاربر نیز مورداستفاده قرار گیرد، هرچند این قابلیت در این نرمافزار مخرب هنوز وجود ندارد، اما محققان کاسپرسکی معتقدند که این قابلیت میتواند در آینده به آن اضافه شود.

بدافزار Loapi بهشدت از خود دفاع میکند.

محققان همچنین گفتند که این بدافزار بهشدت با هرگونه تلاش برای لغو مجوز مدیریتی خود، از طریق قفلکردن صفحه و بستن پنجرههای گوشی همراه، مبارزه میکند.

Loapi توسط ارتباط با سرورهای فرمان و کنترل(۶) که دارای ماژولهای خاص هستند میتواند بر روی دستگاه آلوده فعالیتهای مخربِ متفاوتی را انجام دهد. این ماژولهای خاص شامل ماژولهای تبلیغاتی، ماژول پیامک و ماژول mine کردن، web crawler و ماژول پروکسی میشوند.

Loapi با اتصال به یکی از سرورهای فرمان و کنترل که دارای یکی از ماژولهای فوق الذکر است لیستی از برنامههای آنتیویروس قانونی را به کاربر ارائه میدهد که در معرض خطر قرار دارد و برنامههای قانونی ضدویروس را بهعنوان یک بدافزار معرفی میکنند و با نمایش یک pop-up به صور مکرر از کاربر میخواهند آن را از روی گوشی همراه خود پاک کند.

محققان در این رابطه میگویند: ” Loapiیک نمونه جالب از برنامههای مخرب بر پایه اندروید است. سازندگان این بدافزار تقریباً تمام طیفهای تکنیکهای حمله به دستگاهها را در این بدافزار پیادهسازی کردهاند. فعالیتهای مخربی که میتواند توسط این بدافزار انجام شوند شامل این موارد است: این تروجان میتواند کاربران را تشویق به پرداخت برای سرویسهای مختلف کند، به هر شماره تلفنی پیامک ارسال کند، ترافیک تولید کند و با نمایش دادن تبلیغات کسب درآمد کند، از قدرت محاسباتی یک دستگاه برای mine کردن ارزهای رمزنگاری استفاده کند و همچنین فعالیتهای مختلفی را در اینترنت و از طرف کاربر انجام دهد.”

خوشبختانه، Loapi نتوانسته راه خود را به فروشگاه رسمی گوگل باز کند، بهطوریکه کاربرانی که فقط از فروشگاه رسمی گوگل برنامههای خود را دریافت میکنند نسبت به این بدافزار در امان هستند. اما توصیه میشود که حتی هنگام دانلود برنامهها از فروشگاه رسمی گوگل همچنان هوشیار باشید، چراکه اینگونه بدافزارها درنهایت راه خود را برای ورود به فروشگاه رسمی گوگل پیدا میکنند.

منابع

[۱] https://thehackernews.com/2017/10/coinhive-cryptocurrency-miner.html

[۲] https://thehackernews.com/2017/09/pirate-bay-cryptocurrency-mining.html

[۳] https://thehackernews.com/2017/11/cryptocurrency-mining-javascript.html

[۴] https://blog.adguard.com/en/crypto-streaming-strikes-back

[۵] https://securelist.com/jack-of-all-trades/83470

[۶] https://thehackernews.com/2017/12/phone-malware-battery.html

(۱) cryptocurrency

(۲) cycles

(۳) jack-of-all-trades

(۴) modular architecture

(۵) redirecting

(۶) command and control (C&C)

ثبت ديدگاه