حتی پس از تلاشهای زیادی از قبیل راهاندازی برنامه bug bounty توسط گوگل[۱] و جلوگیری از استفاده از سرویسهای دسترسی به اندروید توسط برنامهها[۲]، برنامههای مخرب به نحوی موفق به ورود به فروشگاه رسمی گوگل میشوند و کاربران را با نرمافزارهای مخرب آلوده میکنند.

همین اتفاق بار دیگر تکرار شد و محققان امنیتی حداقل ۸۵ برنامه را در فروشگاه رسمی گوگل کشف کردند که برای سرقت اطلاعات حساس کاربران شبکه اجتماعی روسی VK.com طراحی شده و میلیونها بار دانلود شده بودند.

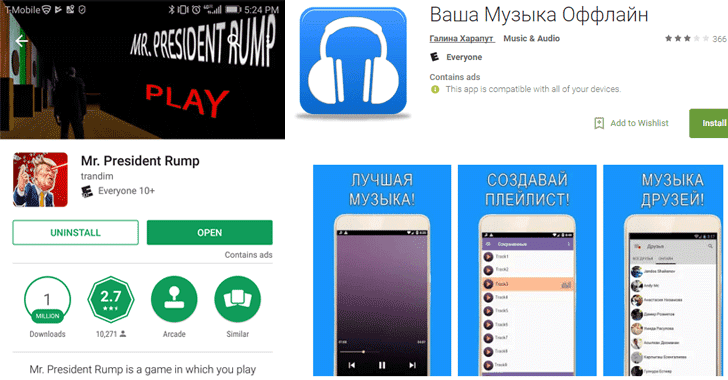

محبوبترین این برنامهها که خود را بهجای نرمافزارهای قانونی جا میزد، یک برنامه بازی با بیش از یک میلیون بار دانلود بود. با توجه به گزارش منتشر شده در روز سهشنبه ۱۲ دسامبر ۲۰۱۷ توسط آزمایشگاه کاسپرسکی، هنگامیکه این برنامه در ابتدای ماه مارس ۲۰۱۷ عرضه شد، این برنامه فقط یک برنامه بازی و بدون هیچگونه کد مخرب بود[۳].

بااینحال، پس از انتظار به مدت بیش از هفت ماه، نویسندگان مخرب پشت این برنامه آن را باقابلیت سرقت اطلاعات و در ماه اکتبر ۲۰۱۷ بهروزرسانی کردند.

علاوه بر این برنامه بازی، محققان کاسپرسکی ۸۴ مورد از این برنامهها را در فروشگاه رسمی گوگل پیدا کردند که بیشتر آنها در ماه اکتبر سال ۲۰۱۷ در فروشگاه رسمی گوگل بارگذاری شده بودند و اطلاعات حساس کاربران VK.com را سرقت میکردند.

دیگر برنامههای محبوب که در بین کاربران بسیار محبوب بودند عبارتاند از هفت برنامه با ۱۰٫۰۰۰ تا ۱۰۰٫۰۰۰ بار نصب، نه برنامه با ۱٫۰۰۰ تا ۱۰٫۰۰۰ بار نصب، و بقیه برنامهها با کمتر از ۱۰۰۰ بار نصب.

مجرمان اینترنتی چگونه اطلاعات حساس شما را میدزدند؟

این برنامهها از یک SDK رسمی برای VK.com استفاده کردند اما بهآرامی و با استفاده از کد جاوا اسکریپت مخرب آن را اصلاح کردند تا اطلاعات حساس کاربران را از صفحه استاندارد ورود به سیستم VK سرقت کنند و سپس آنها را به برنامههای اصلی منتقل کنند.

ازآنجاکه به نظر میرسید این برنامهها از VK.com آمده بودند (برای گوش دادن به موسیقی و یا برای نظارت بر صفحات بازدید شده توسط کاربر)، نیاز به ورود کاربر به حساب کاربری خود توسط صفحه استاندارد ورود، بههیچعنوان مشکوک به نظر نمیرسید.

در مرحله بعد اطلاعات حساس دزدیدهشده رمزنگاریشده و بر روی یک سرور از راه دور که توسط مهاجمان کنترل میشد، بارگذاری میشدند.

کاسپرسکی دراینباره میگوید: “جالب این است که اگرچه بسیاری از این برنامههای مخرب دارای ویژگیهای توصیفشده بودند، اما برخی از آنها کمی متفاوت بودند، آنها همچنین از روش OnPageFinished استفاده میکردند، اما نهتنها برای استخراج اطلاعات حساس، بلکه برای بارگذاری کردن آنها.”

محققان بر این باورند که مجرمان سایبری با افزودن مخفیانه کاربران به گروههای ارتقا یافته مختلف در VK.com و با استفاده از اطلاعات حساس دزدیدهشده، به دنبال افزایش محبوبیت خود با انجام این کار هستند. چراکه مدیران این شبکه اجتماعی شکایاتی از سوی کاربران آلودهشده مبنی بر افزوده شدن مخفیانه آنها به گروههای ناشناخته دریافت کردند.

مجرمان سایبری پشت این برنامهها بیش از دو سال است که برنامههای مخرب خود را در فروشگاه رسمی گوگل منتشر کردهاند، بنابراین همه آنها مجبور بودند برنامههایشان را تغییر دهند تا از شناسایی شدن جلوگیری کنند.

ازآنجاکه VK.com عمدتاً در بین کاربرانِ کشورهای مستقلِ مشترکالمنافع محبوب است، این برنامههای مخرب کشورهای روسیه، اوکراین، قزاقستان، ارمنستان، آذربایجان، رومانی، بلاروس، قرقیزستان، تاجیکستان و ازبکستان را هدف قرار دادهاند.

این برنامهها این کار را بهوسیله بررسی زبان دستگاه و درخواست مجوز ورود به سیستم از کاربران با یکی از زبانهای مذکور انجام میدهند.

علاوه بر این، محققان همچنین خاطرنشان کردند که آنها چندین برنامه دیگر را در فروشگاه رسمی گوگل کشف کردند که توسط همان مجرمان اینترنتی ارسال شدهاند. این برنامهها خود را بهجای نرمافزار پیامرسان معروف تلگرام جا میزدند.

محققان گفتند: “این برنامهها نهتنها خود را بهعنوان برنامههای تلگرام جا میزدند، بلکه بهطور واقعی و بر پایه یک SDK منبع باز تلگرام ساخته شده بودند و تقریباً مانند هر برنامه مشابه دیگری کار میکردند. این برنامهها همچنین کاربران آلوده را به گروههایی بر اساس یک لیست که در سرور خود داشتند، اضافه میکردند.”

چگونه باید از دستگاه خود در برابر چنین برنامههای مخربی محافظت کنید؟

تمام این برنامهها، ازجمله برنامههایی که اطلاعات حساس کاربران را میدزدیدند (که بهعنوان Trojan-PSW.AndroidOS.MyVk.o شناسایی شدهاند) و کاربران مخرب تلگرام (که بهعنوان یک ویروس شناسایی نشدهاند: HEUR: RiskTool.AndroidOS.Hcatam.a) از فروشگاه رسمی گوگل حذف شدهاند.

بااینحال، کسانی که قبلاً یکی از برنامههای ذکرشده در بالا را بر روی دستگاههای تلفن همراه خود نصب کردهاند باید مطمئن شوند که ویژگی Google Play Protect بر روی گوشی آنها فعال باشد.

Play Protect یکی از ویژگیهای امنیتی جدیدِ گوگل است که از یادگیری ماشین و تجزیهوتحلیل استفاده از برنامهها برای حذف برنامههای مخرب از تلفنهای هوشمندِ اندرویدِ کاربران استفاده میکند که از آسیب بیشتر جلوگیری کند[۴].

اگرچه این یک نگرانی بیپایان است، بهترین راه محافظت از خودتان همیشه در هنگام دانلود برنامهها از فروشگاه رسمی گوگل این است که همیشه قبل از دانلود برنامهها، مجوزها و نقدهای نوشتهشده برای آن را بررسی کنید.

علاوه بر این، به کاربران بهشدت توصیه میشود همیشه یک برنامه ضدویروس خوب بر روی دستگاه تلفن همراه خود داشته باشند که میتواند برنامههای مخرب را قبل از اینکه دستگاه شما را آلوده کنند، شناسایی و مسدود کند و همیشه دستگاه و برنامههای خود را بهروزرسانی کنید.

منابع

[۱] https://dragos.com/blog/trisis/TRISIS-01.pdf

[۲] https://thehackernews.com/2014/06/stuxnet-like-havex-malware-strikes.html

[۳] https://thehackernews.com/2016/06/irongate-stuxnet-malware.html

[۴] https://thehackernews.com/2017/06/electric-power-grid-malware.html

[۵] https://thehackernews.com/2017/12/triton-ics-scada-malware.html

ثبت ديدگاه