محققان امنیتی، یک فرم جدید و پیشرفته از یک بدافزار را که بر اساس یک تروجان بانکی ترسناک به نام زئوس است[۱]، کشف کردهاند که اطلاعاتی بیشتر از جزئیات حساب بانکی موردنظر را سرقت میکند.

این تروجان بانکی که Terdot نامگذاری شده است، از اواسط سال ۲۰۱۶ فعال بوده است و در ابتدا برای عمل کردن بهعنوان یک پروکسی برای انجام حملات مردی در میان طراحی شده بود تا اطلاعات ذخیرهشده در مرورگرها مانند اطلاعات ذخیرهشده مربوط به کارتهای اعتباری و اطلاعات ورودی کاربران را بدزدد و کدهای HTML را بر روی صفحات وب بازدید شده تزریق کند.

بااینحال، محققان شرکت امنیتی Bitdefender متوجه شدهاند که این تروجان بانکی با قابلیتهای جدید جاسوسی مانند استفاده از ابزارهای منبع باز برای جعل اسناد SSL بهمنظور دسترسی به رسانههای اجتماعی و حسابهای کاربری ایمیل اصلاح شده است و حتی از طرف کاربر آلوده شده قابلیت ارسال پست الکترونیک را نیز دارد[۲].

تروجان بانکی Terdot اعمال خلافکارانه خود را با استفاده از یک پروکسی مردی در میان بسیار متداول انجام میدهد که به یک بدافزار اجازه میدهد تا هر ترافیکی را بر روی کامپیوتر آلودهشده، شنود کند.

علاوه بر این، این نوع جدید از بدافزار Terdot حتی دارای قابلیتهای بهروزرسانی خودکار است که به این بدافزار اجازه میدهد تا فایلهای درخواستی موردنظر را دانلود و اجرا کند.

بهطورمعمول، بدافزار Terdot وبسایتهای بانکی متعددی از مؤسسات کانادایی مانند رویال بانک، Banque Nationale، PCFinancial، Desjardins، BMO (بانک مونترال) و Scotiabank را هدف قرار داده است.

این تروجان میتواند حساب کاربری جیمیل، توییتر و فیسبوک شما را بدزدد.

بااینحال، با توجه به آخرین تجزیهوتحلیلها، بدافزار Terdot میتواند شبکههای رسانهای اجتماعی ازجمله فیسبوک، توییتر، گوگل پلاس و یوتیوب و ارائهدهندگان خدمات ایمیل مانند جیمیل، Live.com (مایکروسافت) و یاهو را مورد هدف قرار دهد.

Bitdefender همچنین توضیح داده است که نکته جالبتوجه این است که این بدافزار از جمعآوری دادههای مربوط به بزرگترین شبکه رسانه اجتماعی متعلق به روسها یعنی پلتفرم VKontakte خودداری میکند. این امر نشان میدهد که بازیگران اروپای شرقی ممکن است پشت این نوع جدیدِ بدافزار باشند.

این تروجان بانکی عمدتاً از طریق وبسایتهایی که با کیت بهرهبردارِ SunDown در معرض خطر قرار دارند، توزیع میشود، اما محققان همچنین مشاهده کردند که این بدافزار با یک آیکون PDF جعلی که ضمیمه یک پست الکترونیک شده است نیز گسترش مییابد.

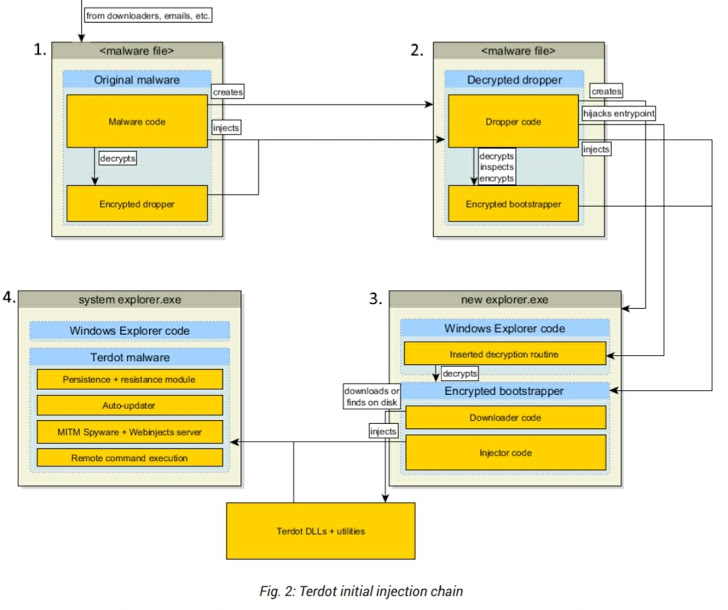

اگر بر روی آیکون مربوطه کلیک کنید، این تروجان در ابتدا یک کد جاوا اسکریپت مبهم و سپس فایل مربوط به بدافزار را اجرا میکند. بهمنظور فرار از تشخیص داده شدن، این تروجان از یک زنجیره پیچیده از dropperها، تزریقها و دانلودرها استفاده میکند که اجازه میدهد این تروجان در چندین بخش کوچک دانلود شود.

پسازاینکه این تروجان یک سیستم را آلوده کرد، خود را در فرآیند مرورگر تزریق میکند تا بهصورت مستقیم به وب پروکسی خود متصل شود و ترافیک سیستم آلودهشده را خوانده و برنامه جاسوسی موردنظر را تزریق کند. این تروجان همچنین میتواند اطلاعات مربوط به احراز هویت را از طریق بازرسی درخواستهای قربانی دزدیده یا یک کد جاوا اسکریپت را در پاسخها تزریق کند.

تروجان Terdot همچنین میتواند محدودیتهایی که توسط TLS اعمال میشود را از طریق صدور گواهی مربوط به خود و تولید گواهیها برای هر دامنه که قربانی از آن بازدید میکند، دور بزند.

هرگونه اطلاعاتی که قربانیان به یک حساب بانکی یا حسابهای اجتماعی ارسال میکنند، میتواند در زمان واقعی توسط Terdot مورد بازنگری و اصلاح قرار گیرند و همچنین این تروجان میتواند از طریق پست کردن لینکهای جعلی در سایر حسابهای کاربری شبکههای اجتماعی، خودش را گسترش دهد.

Bitdefender در این مورد اینگونه نتیجهگیری کرده است که “تروجان Terdot یک بدافزار پیچیده است که بر اساس میراث باقیمانده از بدافزار زئوس ساخته شده است. این بدافزار بر روی جمعآوری اطلاعات حساس کاربران بر روی دیگر سرویسها مانند شبکههای اجتماعی و سرویسهای پست الکترونیک تمرکز کرده است. این امر این بدافزار را به یک ابزار جاسوسی سایبری بسیار قدرتمند تبدیل کرده که تشخیص دادن آن و همچنین پاک کردنش بسیار دشوار است.”

Bitdefender از ماه اوت سال گذشته تاکنون نوع جدید تروجان بانکی Terdot را دنبال کرده است. برای دسترسی به جزئیات بیشتر در مورد این تهدید جدید، شما میتوانید به مقاله فنی (PDF) منتشرشده توسط این شرکت امنیتی مراجعه کنید [۲].

منابع

[۱] https://thehackernews.com/2015/06/zeus-spyeye-banking-malware.html

[۲]https://labs.bitdefender.com/2017/11/terdot-zeus-based-malware-strikes-back-with-a-blast-from-the-past

[۳] https://thehackernews.com/2017/11/facebook-twitter-hack.html

ثبت ديدگاه