محققان چندین نقص عمده در پیادهسازی استاندارد رمزنگاری مؤسسه استاندارد مهندسی برق و الکترونیک(۱) یعنی P1735 کشف کردهاند که میتوانند برای باز کردن، تغییر یا سرقت نقشههای(۲) رمز شده SoC(3) مورد بهرهبرداری قرار گیرند.

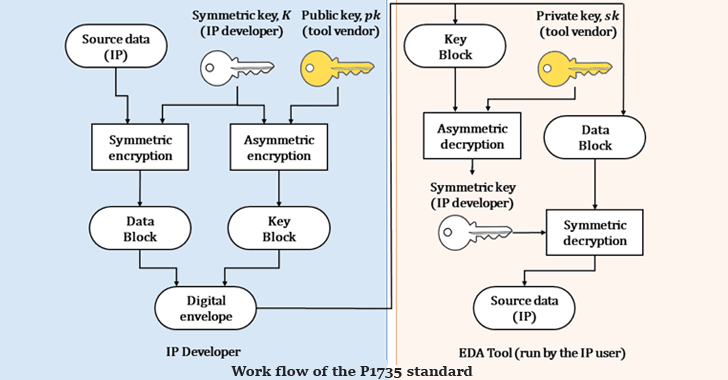

طرح IEEE P1735 برای رمزگذاری مالکیت معنوی الکترونیکی(۴) یا IP در سختافزار و نرمافزار طراحی شده است تا طراحان تراشه بتوانند IP خود را از هکرها و دیگر چشمان کنجکاو محافظت کنند.

تعداد زیادی از تلفنهای همراه و دستگاههای جاسازیشده عبارتاند از یک SoC، یک مدار مجتمع واحد که میتواند شامل چندین IP باشد مانند یک گیرنده فرکانس رادیویی، مبدل آنالوگ به دیجیتال، واحد پردازش سیگنال دیجیتال، واحد پردازش گرافیکی و موتور رمزنگاری که توسط فروشندگان مختلف تولید شدهاند.

بنابراین، این IPهای دارای مجوز برای فروشندگان بسیار ارزشمند هستند، بنابراین برای محافظت از آنها در برابر مهندسی معکوس پس از فروختن، IEEE استاندارد P1735 را برای رمزنگاری IP طرحهای الکترونیکی توسعه داد.

بااینحال، هشدار منتشرشده در روز جمعه ۳ نوامبر ۲۰۱۷ توسط وزارت امنیت ملی ایالاتمتحده آمریکا(۵) هشدار داد که IEEE P1735 یک استاندارد ناقص است[۱].

US-CERT در این مورد اینگونه هشدار داد: “در موارد جدیتر، [این اشتباهات] شاخصهای حمله را فعال میکنند [مانند حملات padding-oracle] که اجازه میدهد تمامی IP مربوط به plaintext اساسی مورد بازیابی قرار گیرد. پیادهسازی IEEE P1735 ممکن است در برابر حملات رمزنگاری ضعیف باشد که این امر میتواند به یک مهاجم اجازه دهد مالکیت معنویِ plaintext اساسی را به دست آورده بدون اینکه به کلید دسترسی داشته باشد.”

هشدار US-CERT پس از یک مقاله اخیر دانشگاهی با عنوان «استانداردسازی شیوه نادرست رمزنگاری(۶)» منتشر شد که توسط یک تیم از محققان دانشگاه فلوریدا منتشر شد که هفت آسیبپذیری را در استاندارد IEEE P1735 کشف و گزارش کرده بودند[۲].

در اینجا فهرستی از تمام آسیبپذیریهای موجود در استاندارد P1735 با شناسههای CVE اختصاصیافته آورده شده است:

- CVE-2017-13091: مشخص کردن نادرستِ padding در این استاندارد که از حالت AES-CBC استفاده میکند و اجازه میدهد یک ابزار اتوماسیون طراحی الکتریکی(۷) بهعنوان یک رمزگشای اوراکل عمل کند.

- CVE-2017-13092: مشخص کردن نادرستِ syntax زبان توصیف سختافزار(۸) اجازه میدهد یک EDA بهعنوان یک رمزگشای اوراکل عمل کند.

- CVE-2017-13093: اصلاح cyphertext های مالکیت معنوی رمزنگاریشده شامل تروجانهای سختافزاری است.

- CVE-2017-13094: اصلاح کلید رمزنگاری و قرار دادن تروجانهای سختافزاری در هر IP بدون اطلاع داشتن از کلید

- CVE-2017-13095: اصلاح یک پاسخِ license-deny به license grant و یا بالعکس

- CVE-2017-13096: اصلاح Rights Block که شامل رمزگذاریِ RSA یک کلید AES است که از کنترل دسترسیها بینیاز میشویم.

- CVE-2017-13097: اصلاح Rights Block که از موردنیاز بودن مجوز بینیاز میشویم.

آسیبپذیری اصلی (CVE-2017-13091) در استاندارد IEEE P1735 در استفاده از حالت AES-CBC قرار دارد.

ازآنجاییکه این استاندارد هیچ توصیهای برای هیچ طرحِ padding به خصوصی ندارد، توسعهدهندگان اغلب طرح غلط را انتخاب میکنند و این امر باعث میشود مهاجمان از یک روش شناختهشده کلاسیکِ حملهی padding-oracle یا POA برای رمزگشایی نقشههای SoC بدون داشتن کلید مربوطه استفاده کنند.

محققان در این رابطه میگویند: “درحالیکه حملات محرمانه میتوانند تمام IP مربوط به plaintext را نشان دهد، حمله یکپارچه، یک مهاجم را قادر میسازد تا تروجانهای سختافزاری را در IP رمزگذاری شده وارد کند. این کار حفاظتهایی را که استاندارد باید ارائه دهد را نابود میکند.

محققان همچنین پیشنهادهای مختلفی را درباره حملات محرمانه اساسی ارائه کردند که میتواند پیچیدگی را کاهش دهد.

در حال حاضر به فروشندگانی که از طرح IEEE P1735 به شیوهای ناامن استفاده میکنند، توسط US-CERT هشدار داده شده است. فروشندگانی که از طرفUS-CERT با آنها تماس برقرار شده است شامل AMD، اینتل، Qualcomm، سیسکو، آیبیام، سامسونگ، Synopsys ،Mentor Graphics، Marvel ،NXP ،Cadence Design Systems ،Xilinx و Zuken هستند.

اعتقاد بر این است که تمام فروشندگان فوق در خطر بالقوه در برابر این آسیبپذیریها قرار دارند، اما این موضوع تاکنون تأیید نشده است.

محققان پیشنهادهای سریعی را که توسعهدهندگان نرمافزار EDA میتوانند برای رسیدگی به مسائل مورد استفاده قرار دهند را ارائه دادهاند. به کاربران توصیه میشود که منتظر انتشار بهروزرسانیهای مربوطه از فروشندگان نرمافزار EDA خود بمانند و بهمحض در دسترس قرار داده شدن بهروزرسانی مربوطه آن را اعمال کنند.

منابع

[۱] https://www.kb.cert.org/vuls/id/739007

[۲] https://eprint.iacr.org/2017/828.pdf

[۳] https://thehackernews.com/2017/11/ieee-p1735-ip-encryption.html

(۱) Institute of Electrical and Electronics Engineers (IEEE)

(۲) blueprints

(۳) system-on-chip

(۴) intellectual property (IP)

(۵) Department of Homeland Security’s US-CERT

(۶) Standardizing Bad Cryptographic Practice

(۷) Electronic Design Automation (EDA)

(۸) HDL (hardware description language)

ثبت ديدگاه