وبلاگ رسمی jQuery که معروفترین کتابخانه جاوا اسکریپتی است که توسط میلیونها وبسایت مورد استفاده قرار میگیرد، توسط مهاجمان ناشناس با نام مستعار str0ng و n3tr1x مورد حمله واقع شده است.

وبسایت وبلاگ jQuery با آدرس blog.jquery.com بر روی WordPress اجرا میشود[۱] که محبوبترین سیستم مدیریت محتوا (CMS) در جهان است که توسط میلیونها وبسایت مورداستفاده قرار میگیرد.

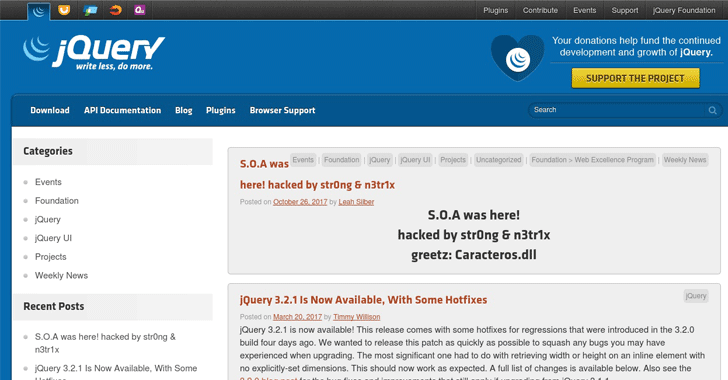

درحالیکه هنوز هیچ مدرکی وجود ندارد که نشان دهد سروری (به آدرس code.jquery.com) که از فایل jQuery میزبانی میکند نیز به خطر افتاده است، وبسایت خبری Hacker News تصویری را (همانطور که در بالا نشان داده شده است) ارائه داده است که میتواند تأیید کند که مهاجمان صرفاً یک پست وبلاگ ساده را برای daface کردن این سایت منتشر کردهاند.

ازآنجاییکه پست وبلاگ فوق تحت نام Leah Silber که یک عضو اصلی از تیم jQuery است، منتشر شده است، به نظر میرسد که مهاجمان میتوانند پست خود را با استفاده از حساب Silber، بهاحتمالزیاد با استفاده مجدد از رمز عبور او که در افشای اطلاعات اخیر به بیرون درز پیدا کرده است، بسازند.

اگر اینطور نبوده باشد، مهاجمان ممکن است دسترسی غیرمجاز به وبسایت را با بهرهبرداری از یک آسیبپذیری (شناختهشده یا روز صفر) در اسکریپت WordPress یا سرور به دست آورده باشند.

تیم jQuery پست ایجاد شده توسط مهاجمان را بهمحض اینکه متوجه شد که نوعی نشت اطلاعات وجود دارد، حذف کرد، اما تاکنون این سازمان هیچ گزارش رسمی در مورد این حادثه منتشر نکرده است.

این اولین بار نیست که وبسایت jQuery به خطر افتاده است. در سال ۲۰۱۴، دامنه اصلی این وبسایت (jQuery.com) به خطر افتاد که بازدیدکنندگان این سایت را به صفحهای هدایت میکرد که میزبان یک کیتِ بهرهبردار بود.

ازآنجاییکه میلیونها وبسایت بهطور مستقیم از اسکریپت jQuery که توسط سرور jQuery میزبانی میشود، استفاده میکنند، حمله اخیر میتواند بدتر از آن باشد اگر که مهاجمان بتوانند code.jquery.com را در تلاش برای جایگزینی فایل رسمی jQuery با یک فایل مخرب به خطر بیندازند و میلیاردها بازدیدکننده از میلیونها وبسایت را در معرض خطر حملات بدافزاری قرار دهند.

یک اتفاق مشابه نیز در تاریخ ۲۵ اکتبر ۲۰۱۷ رخ داده است که یک مهاجم توانست یک فایل جاوا اسکریپت رسمی که توسط Coinhive میزبانی میشد را توسط یک نسخه دستکاریشده جایگزین کند که درنهایت پردازندههای میلیونها بازدیدکننده را گول زد که بهطور ناخواسته ارزهای رمزنگاریشده را برای مهاجمان جمعآوری کنند[۲].

جالبتوجه است که Coinhive نیز از طریق حمله مجدد استفاده از رمز عبور هک شده است که به یک مهاجم اجازه میدهد که بهحساب CloudFlare فرد قربانی دسترسی داشته باشد و تنظیمات DNS را بهصورت غیرمجاز تغییر دهد.

منابع

[۲] https://thehackernews.com/2017/10/coinhive-cryptocurrency-miner.html

[۳] https://thehackernews.com/2017/10/jquery-hacked.html

ثبت ديدگاه