اگر دستگاههای هوشمند شما بهاندازه کافی هوشمند باشند که زندگی شما را آسانتر کنند اما بهدرستی ایمن نشده باشند، رفتارهای هوشمندانه آنها نیز میتواند توسط مهاجمان مورد بهرهبرداری قرار گیرد تا به حریم خصوصی شما نفوذ کرده و یا جاسوسیِ شما را کنند.

تحقیقات اخیر انجامشده توسط محققان امنیتی در شرکت پیشگیری از تهدیداتِ Check Point، نگرانیهای امنیتی مربوط به دستگاههای هوشمند خانگی تولیدشده توسط LG را نشان میدهد.

محققان Check Point یک آسیبپذیری امنیتی را در دستگاههای هوشمندِ دارای برنامه LG SmartThinQ کشف کردند[۱] که به آنها اجازه میداد دستگاههای متصل به اینترنت مانند یخچال، فِر، ماشین ظرفشویی، تهویه مطبوع، خشککن و ماشین لباسشویی تولیدشده توسط LG را مورد حمله قرار دهند.

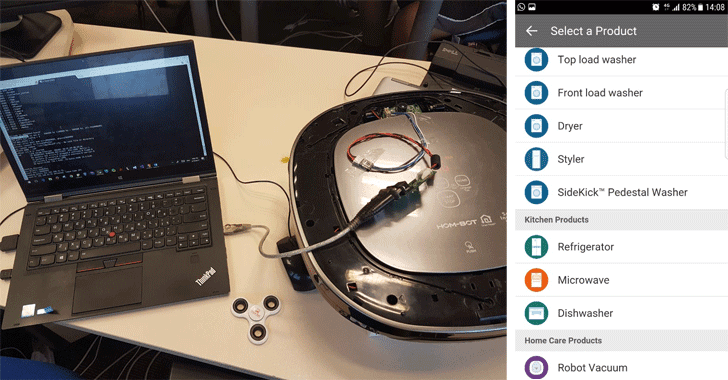

مهاجمان میتوانند حتی از راه دور کنترل Hom-Bot های LG را در دست گیرند که یک جاروبرقی روباتیکِ مجهز به دوربین است و به ویدیویی زنده بهمنظور جاسوسی از کاربر بر روی هر چیزی که در مجاورت این دستگاه قرار دارد، دسترسی داشته باشند.

این حمله حتی نیاز ندارد تا مهاجم و دستگاه هدف در یک شبکه مشابه قرار داشته باشند.

این آسیبپذیری که HomeHack نامیده شده است در یک برنامهی موبایل قرار دارد که میتواند برای کنترل لوازمخانگی هوشمند LG مورد استفاده قرار گیرد. این آسیبپذیری به مهاجمان اجازه میدهد تا از راه دور کنترل هر دستگاه متصل به این برنامه را در دست گیرند.

بر طبق گفته محققان این آسیبپذیری میتواند به مهاجمان اجازه دهد تا به لوازمخانگی موردنظر که دارای برنامه SmartThinQ هستند وارد شده و حساب کاربری فرد قربانی را در دست گیرد.

در اینجا ویدیوی اثبات حمله HomeHack قرار داده شده است[۲].

محققان اثبات کردند که خطرات ایجاد شده توسط این آسیبپذیری شامل در اختیار گرفتن کنترل یک Hom-Bot شرکت LG است که به یک دوربین امنیتی مجهز بوده و همچنین دارای سنسورهای تشخیص حرکت هستند که گزارش شده حدود ۱ میلیون نفر دارای این لوازم هستند[۳].

شما میتوانید ویدیوی منتشر شده توسط محققان شرکت Check Point را ببینید که نشان میدهد بهراحتی میتوان یک دستگاه خانگی را تحت کنترل قرار داد و از آن برای جاسوسی از قربانیان و خانههایشان استفاده کرد.

این مشکل در روشی قرار دارد که برنامه SmartThinQ ورودیها را پردازش میکند و بهرهبرداری از این مشکل فقط به یک مهاجم با مهارت متوسط نیاز دارد که آدرس پست الکترونیک هدف را بداند و نه هیچ چیز بیشتری.

ازآنجاییکه مهاجمان میتوانند با استفاده از آسیبپذیری HomeHack بهراحتی نحوه ورود کاربران را دور بزنند، نیازی نیست که آنها در یک شبکه مشابه با قربانی قرار داشته باشند و نکات اولیه امنیتی دستگاههای اینترنت اشیاء مانند عدم استفاده از تنظیمات پیشفرض و استفاده همیشگی از یک کلمه عبور ایمن نیز در اینجا مؤثر واقع نخواهد شد.

همچنین، چنین دستگاههایی که قرار است سرویس دسترسی به راه دور را از طریق یک برنامه به کاربران ارائه دهند، نمیتوانند در پشت یک فایروال قرار گیرند تا آنها را از ارتباط با اینترنت دور نگه دارد.

بهمنظور انجام این حمله، فرد مهاجم نیاز به یک دستگاه root شده دارد و همچنین نیازمند مداخله در ترافیک دستگاه با سرورِ LG است.

بااینحال، برنامه LG بر پایه یک مکانیزم anti-root ساخته شده است، که اگر تشخیص دهد گوشی هوشمند موردنظر root شده است، بلافاصله بسته خواهد شد. همچنین این برنامه دارای مکانیزم SSL pinning است که در مقابل مداخله فرد مهاجم در ترافیک موردنظر مقاومت میکند.

بنابراین برای دور زدن این دو ویژگی امنیتی، محققان Check Point میگویند مهاجمان میتوانند ابتدا منبع برنامه را تجزیه کنند و عملکردهایی را که قابلیت رمزگذاری SSL و anti-root دارند را از کد برنامه حذف کنند، سپس برنامه را مجدداً برنامهریزی کرده و آن را بر روی دستگاه root شده نصب کنند.

در حال حاضر مهاجمان میتوانند این برنامه اصلاحشده را بر روی گوشی هوشمند root شده خود اجرا کنند و میتوانند یک پروکسی راهاندازی کنند که میتواند به آنها اجازه دهد تا در ترافیک برنامه مداخله کنند.

حمله HomeHack چگونه کار میکند؟

محققان فرآیند ورود برنامه SmartThinQ را آنالیز کردند و متوجه شدند که این فرآیند شامل درخواستهای زیر میشود:

- درخواست احراز هویت: کاربر وارد بخش ورودی خود میشود که توسط سرور پشتصحنه شرکت تأیید میشود.

- درخواست امضا: امضای مبتنی بر نام کاربری ارائهشده فوق (مانند آدرس پست الکترونیک) ایجاد میشود و این امضا هیچ ارتباطی با رمز عبور ندارد.

- درخواست Token: یک token دسترسی برای حساب کاربر با استفاده از پاسخِ امضا بهعنوان یک header و یک نام کاربری بهعنوان یک پارامتر تولید میشود.

- درخواست ورود: Token دسترسیِ تولیدشده را بهمنظور اجازه دادن به کاربر برای ورود بهحساب موردنظر را ارسال میکند.

بااینحال، محققان دریافتند که هیچ وابستگی بین اولین مرحله و دو مرحله بعدیِ ذکرشده در بالا وجود ندارد.

بنابراین، مهاجم میتواند ابتدا از نام کاربری خود برای عبور از مرحله اول استفاده کند و سپس در ترافیک مداخله کند تا نام کاربری موردنظر را به نام کاربری قربانی برای مراحل دو و سه تغییر دهد، که بهطور مؤثری به مهاجم اجازه میدهد تا بهحساب قربانی دسترسی داشته باشد.

هنگام کنترل حساب کاربری موردنظر، مهاجم میتواند هر دستگاه LG مرتبط با آن حساب کاربری را ازجمله یخچال و فریزر، فِر، ماشین ظرفشویی، ماشین لباسشویی و خشککن، تهویه مطبوع و جاروبرقی را کنترل کند.

مهاجمان میتوانند تنظیمات دستگاههای هک شده را تغییر داده یا میتوانند بهسادگی آنها را روشن یا خاموش کنند.

کاری که شما میتوانید انجام دهید چیست؟

محققان این آسیبپذیری را در تاریخ ۳۱ جولای ۲۰۱۷ به LG اعلام کردند و این شرکت بهروزرسانیهای موردنظر را برای اصلاح این آسیبپذیری در ماه سپتامبر ۲۰۱۷ منتشر کرد.

بنابراین، اگر شما دارای یک دستگاه LG به همراه برنامه SmartThinQ هستید، به شما بهشدت توصیه میشود که به برنامه موبایل LG SmartThinQ به آخرین نسخه (یعنی ۱٫۹٫۲۳) از طریق فروشگاه Google Play ،App Store یا تنظیمات LG SmartThinQ بهروزرسانی کنید.

منابع

[۱]https://blog.checkpoint.com/2017/10/26/homehack-how-hackers-could-have-taken-control-of-lgs-iot-home-appliances

[۲] https://youtu.be/BnAHfZWPaCs

[۳]https://www.albawaba.com/business/pr/cumulative-sales-lg-hom-bot%C2%AE-pass-one-million-947778

[۴] https://thehackernews.com/2017/10/smart-iot-device-hacking.html

ثبت ديدگاه