تقریباً یک سال پس از افشا شدن آسیبپذیری DirtyCOW که بر روی هسته لینوکس تأثیرگذار بود [۱]، محققان هشدار دادند که مهاجمان سایبری شروع به بهرهبرداری از این آسیبپذیری در برابر کاربران اندروید کردند.

آسیبپذیری DirtyCOW که در ماه اکتبر سال گذشته و در سطح عموم منتشر شد درواقع بر روی بخشی از هسته لینوکس تأثیرگذار بود، بخشی که تقریباً در تمامی توزیعهای لینوکس ازجمله Red Hat ،Debian و Ubuntu قرار دارد و برای سالهای متمادی و بر روی اینترنت از آن بهرهبرداری میشد.

این آسیبپذیری به یک مهاجم محلی که دارای هیچگونه سطح دسترسی نیست اجازه میدهد تا از طریق مشکل race condition دسترسی در سطح ریشه به دست آورد و به فایلهای قابلاجرای فقط خواندنی و متعلق به ریشه دسترسی داشته و حملات از راه دور را امکانپذیر میسازد.

بااینحال، محققان امنیتی Trend Micro در روز دوشنبه ۲۵ سپتامبر ۲۰۱۷ گزارشی را منتشر کردند که نشان میدهد آسیبپذیری تشدید امتیاز (CVE-2016-5195)، که به نام Dirty COW شناخته میشود، در حال حاضر توسط یک نمونه بدافزار ZNIU، که بهعنوان AndroidOS_ZNIU شناسایی شده است، بهطور فعال مورد بهرهبرداری قرار میگیرد [۲].

این اولین باری است که نمونهای از بدافزارها که شامل یک بهرهبردار هستند، برای نوعی آسیبپذیری طراحی شدهاند که دستگاههای دارای پلتفرم موبایل را در معرض خطر قرار دهند.

بهرهبردار Dirty Cow بر روی بیش از ۱۲۰۰ برنامه تحت اندروید کشف شد.

این بدافزار از بهرهبردار Dirty COW استفاده میکند تا دستگاههای دارای سیستمعامل اندروید را از طریق مکانیزم copy-on-write یا همان COW در هسته لینوکس در اندروید root کند و یک در پشتی نصب میکند که در مرحله بعد توسط مهاجمان مورداستفاده قرار میگیرد تا دادههای مختلف را جمعآوری کنند.

محققان Trend Micro بدافزار ZNIU را بر روی بیش از ۱۲۰۰ برنامه تحت سیستمعامل اندروید کشف کردند که بعضی از آنها خود را بهجای نوعی بازی جا زده بودند و به همراه وبسایتهای میزبان که شامل رویتکیتهای این بدافزار بودند منجر به بهرهبرداری از Dirty Cow میشوند.

درحالیکه آسیبپذیری Dirty Cow بر روی تمام نسخههای سیستمعامل اندروید تأثیر میگذارد، بهرهبردار ZNIU تنها بر روی دستگاههای اندروید که دارای معماری ۶۴ بیتی ARM / X86 هستند تأثیرگذار است. بااینحال، بهرهبرداری اخیر میتواند برای دور زدن SELinux و پیادهسازی درهای پشتی مورد استفاده قرار گیرد.

محققان میگویند: “ما ۶ روتکیت ZNIU را بررسی کردیم، که چهار مورد از آنها دارای بهرهبردار Dirty COW بودند. دو مورد دیگر KingoRoot، یک برنامه rooting و دیگری بهرهبردار lovyroot یا CVE-2015-1805 بودند. ZNIU از KingoRoot و Iovyroot استفاده کرده است چراکه آنها میتوانند دستگاههای دارای پردازنده با معماری ۳۲ بیتی ARM را root کنند و این در حالی است که روتکیت Dirty COW نمیتواند این کار را انجام دهد.”

بهرهبردار Dirty COW یا همان ZNIU چگونه کار میکند؟

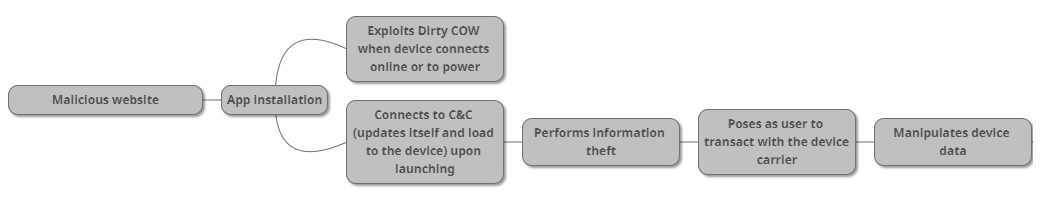

پس از دانلود و نصب، نرمافزاری که حاوی بدافزار ZNIU است، با سرور فرمان و کنترل (C&C) ارتباط برقرار میکند تا برای بهروزرسانی کد موردبررسی قرار گیرد، درحالیکه بهطور همزمان، بهرهبردار Dirty COW، عملیات افزایش سطح دسترسی محلی را برای به دست آوردن دسترسی در سطح ریشه بر روی دستگاه موردنظر را آغاز کرده و محدودیتهای سیستم را دور میزند” و یک در پشتی را برای انجام حملات بالقوه در آینده جاسازی میکند”.

این بدافزار همچنین اطلاعات مربوط به نقلوانتقال کاربر را جمعآوری کرده تا پرداختهای پیامکی را از طریق سرویس پیامک انجام داده که درنهایت به یک شرکت قلابی در چین فرستاده میشود.

پس از انجام معامله پیامکی، این بدافزار همچنین پیامها را از دستگاه حذف میکند تا شواهد هرگونه به خطر افتادن سیستم را از بین ببرد.

محققان دریافتند که این بدافزار در هفتههای اخیر بیش از ۵۰۰۰ کاربر اندرویدی را در ۴۰ کشور آلوده کرده است؛ اکثر قربانیان متعلق به کشورهای چین و هند هستند و دیگران ساکنان ایالاتمتحده، ژاپن، کانادا، آلمان و اندونزی هستند.

گوگل یک بهروزرسانی برای اندروید منتشر کرده است که در میان دیگر وصلهها [۳]، رسماً آسیبپذیری COW Dirty را برطرف کرده است. این غول فناوری همچنین تأیید کرد که Play Protect در حال حاضر از کاربران اندروید در برابر این بدافزار محافظت میکند [۴].

سادهترین راه برای جلوگیری از مورد هدف قرار داده شدن توسط چنین بدافزارهای هوشمندی این است که از دانلود برنامهها از منابع شخص ثالث خودداری کرده و همیشه دانلودهای خود را از فروشگاه رسمیGoogle Play انجام دهید.

منابع

[۱] https://apa.aut.ac.ir/?p=1592

[۲]http://blog.trendmicro.com/trendlabs-security-intelligence/zniu-first-android-malware-exploit-dirty-cow-vulnerability

[۳] https://source.android.com/security/bulletin/2016-12-01

[۴] http://thehackernews.com/2017/05/google-play-protect-android.html

[۵] http://thehackernews.com/2017/09/dirty-cow-android-malware.html

ثبت ديدگاه