تروجان بانکی تحت موبایل و بدنامی که اخیرا ویژگیهای باجگیر افزاری برای سرقت اطلاعات حساس و قفل کردن فایلهای کاربر به آن اضافه شده است، اکنون به گونهای تنظیم شده است که اطلاعات شخصی را از Uber و سایر برنامههای رزرو بلیط یا هتل نیز بدزدد.

محققان امنیتی در کاسپرسکی نوعی جدیدی از تروجانهای بانکی را کشف کردند[۱] که Faketoken نامگذاری شدهاند و در حال حاضر این قابلیت را دارند که تماسهای برقرار شده با دستگاه آلوده را تشخیص داده و ضبط کنند و صفحات جعلی را بر روی برنامههای رزرو تاکسی نمایش میدهند تا اطلاعات بانکی کاربران را بدزدند.

این تروجان که Faketoken.q نامگذاری شده است نوع جدیدی از تروجان های بانکی است[۲] که از تعداد بسیار زیادی پیامک به عنوان شاخص حمله خود استفاده کرده که کاربر را وادار به دانلود یک فایل تصویری میکند که در حقیقت نوعی بدافزار است.

بدافزاری که از مکالمات تلفنی جاسوسی میکند.

هنگامی گه این بدافزار دانلود میشود، ماژولهای ضروری و payload اصلی را بر روی دستگاه آلوده نصب میکند که در نتیجه آن آیکون میانبر خود را مخفی کرده و شروع به مونیتور کردن همه چیز (از تمامی تماسها گرفته تا هر برنامهای که بر روی دستگاه دارای سیستم عامل اندروید و آلوده اجرا میشود.) میکند.

هنگامی که یک تماس با دستگاه آلوده برقرار میشود (برای مثال کاربر توسط دستگاه آلوده با فردی تماس میگیرد یا یک شخص بیرونی با کاربر دارای دستگاه آلوده تماس برقرار میکند.)، این بدافزار شروع به ضبط کردن مکالمات و فرستادن آنها به سرور مهاجم میکند.

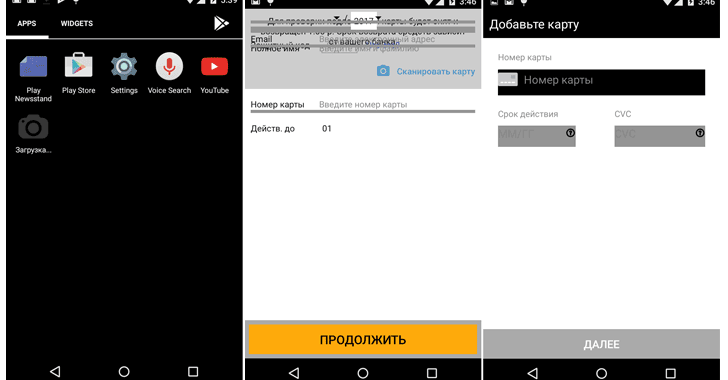

علاوه بر این، Faketoken.q همچنین بررسی میکند که صاحب گوشی هوشمند از چه برنامههایی استفاده میکند و هنگامی که میفهمد رابط کاربری یک برنامه قابل شبیهسازی است، این تروجان به سرعت یک صفحه همپوشانی برای قراردادن به جای رابط کاربری برنامه مورد نظر تولید میکند[۳].

این بدافزار از ویژگی همپوشانی برای دزدیدن اطلاعات کارت کاربری افراد بهرهبرداری میکند.

به منظور دستیابی به این هدف، این تروجان از همان ویژگی اندروید استاندارد استفاده میکند که توسط بسیاری از برنامههای قانونی مانند پیامرسان فیسبوک، مدیریت پنجره و سایر برنامهها استفاده میشود تا پوششهای صفحه نمایش را در بالای همه برنامههای دیگر نشان دهد.

رابط کاربری جعلی باعث میشود قربانیان اطلاعات مربوط به کارت پرداخت خود از جمله کد تأیید بانک را در صفحه جعلی وارد کنند، که میتواند بعدها توسط مهاجمان و برای شروع معاملات جعلی مورد استفاده قرار گیرند.

Faketoken.q قادر است تعداد زیادی از برنامه های بانکی تلفن همراه[۴] و همچنین برنامه های مختلفی مانند:

- Android Pay

- Google Play Store

- Apps for paying traffic tickets

- Apps for booking flights and hotel rooms

- Apps for booking taxis

را شبیهسازی کند.

از آنجا که کلاهبرداران نیاز به یک کد دارند که از طریق پیامک و توسط بانک برای تأیید معامله ارسال میشود، بدافزار این کدهای ارسال شده توسط پیامک را میدزدد و آنها را به سرور C&C مهاجم برای اجرای یک حمله موفقیت آمیز ارسال میکند.

به گفته محققان، Faketoken.q طراحی شده است تا کاربران روسی زبان را هدف قرار دهد، چراکه از زبان روسی در رابط کاربری خود استفاده میکند.

روشهای مقابله با تروجانهای بانکی مشابه

ساده ترین راه برای جلوگیری از آسیب رساندن به چنین تروجانهای بانکی تلفن همراه این است که از دانلود برنامهها از طریق لینکهای ارائه شده در پیامها یا پستهای الکترونیک و یا هر فروشگاه شخص ثالث اجتناب کنید.

شما همچنین میتوانید به بخش امنیتی در تنظیمات گوشی هوشمند خود رفته و از غیرفعال بودن گزینه منابع ناشناخته اطمینان حاصل کنید و از این طریق جلوی نصب شدن برنامهها را توسط منابع شخص ثالث میگیرید.

مهمتر از همه، قبل از نصب برنامهها مجوزهای برنامه را تأیید کنید، حتی اگر برنامهها را از فروشگاه رسمی گوگل دریافت میکنید. اگر هر برنامهای مجوزی بیش از آنچه مورد نیاز دارد را از شما درخواست کرد، آن را نصب نکنید.

همچنین بهترین کار نصب یک برنامه آنتیویروس معتبر است که توسط یک سازنده معروف ولید شده است و میتواند چنین بدافزارهایی را قبل از آلوده کردن سیستم شما شناسایی و بلاک کند و همیشه سیستم و تمامی برنامههای خود را به روز رسانی کنید.

منابع

[۱] https://securelist.com/booking-a-taxi-for-faketoken/81457/

[۲] https://apa.aut.ac.ir/?p=2851

[۳] http://thehackernews.com/2017/05/android-permissions-vulnerability.html#

[۴] http://thehackernews.com/2016/10/android-banking-trojan.html

[۵] http://thehackernews.com/2017/08/android-banking-trojan.html

ثبت ديدگاه